baby_web、Training-WWW-Robots、ics-06

1、baby_web

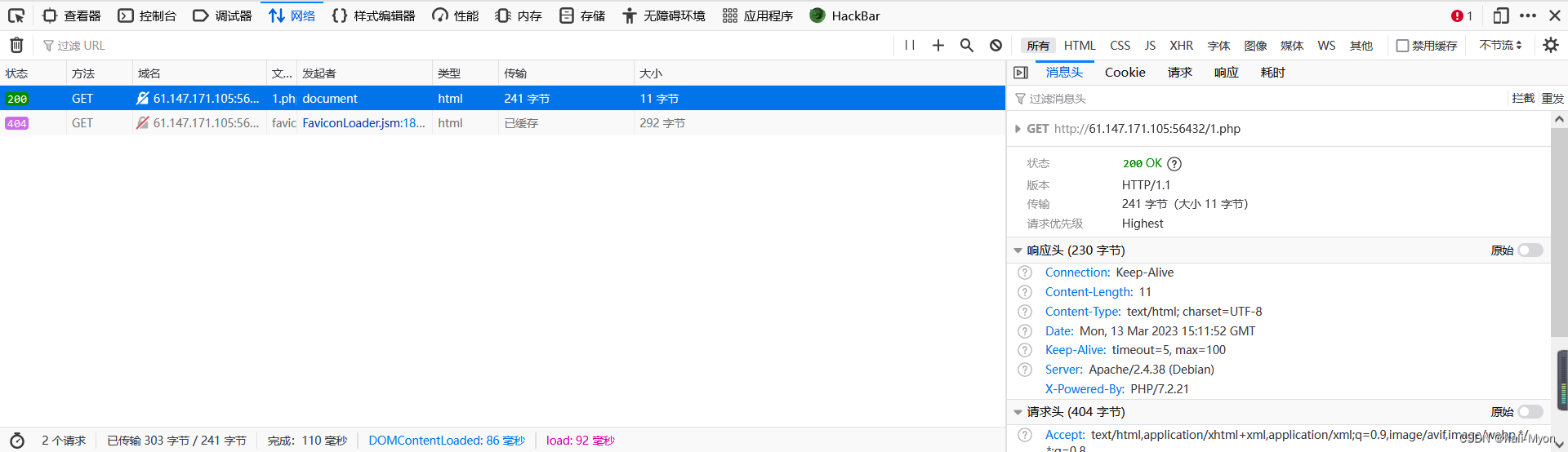

打开链接,跳转到了1.php

简单看一下,并没有什么发现

简单看一下,并没有什么发现

题目提示: 想想初始页面是哪个

index.php文件是一个php网站首页文件,index是普遍意义上的“首页”,也就是你输入一个域名后会打开一个页面,基本上就是index.xxxx

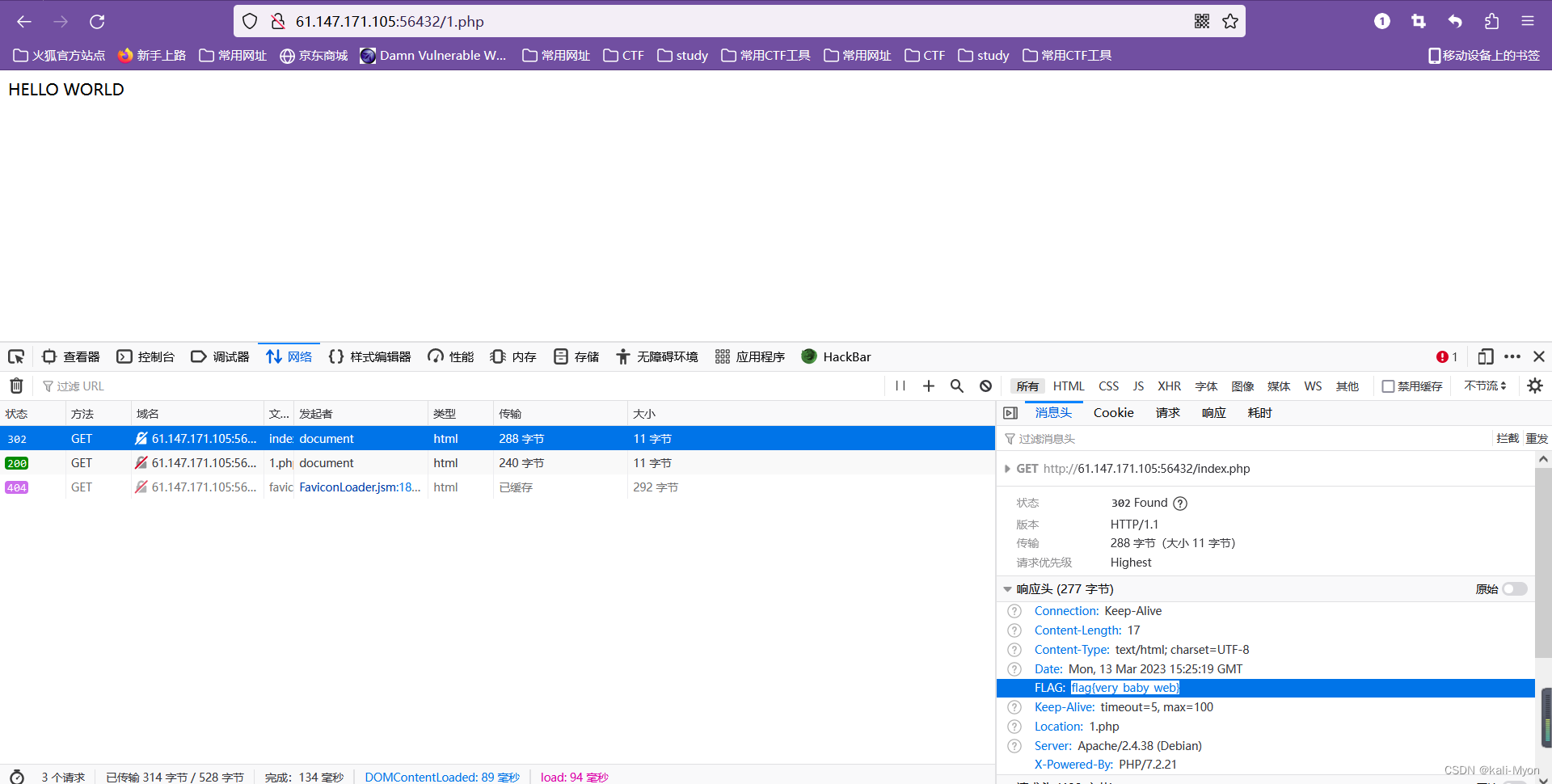

在url中加入index.php,发现还是打开了1.php

在网络—响应头里找到 flag{very_baby_web}

我们还可以发现 index.php 被重定向了,Location:1.php

Location响应报头域用于重定向接受者到一个新的位置。例如:客户端所请求的页面已不存在原先的位置,为了让客户端重定向到这个页面新的位置,服务器端可以发回Location响应报头后使用重定向语句,让客户端去访问新的域名所对应的服务器上的资源。

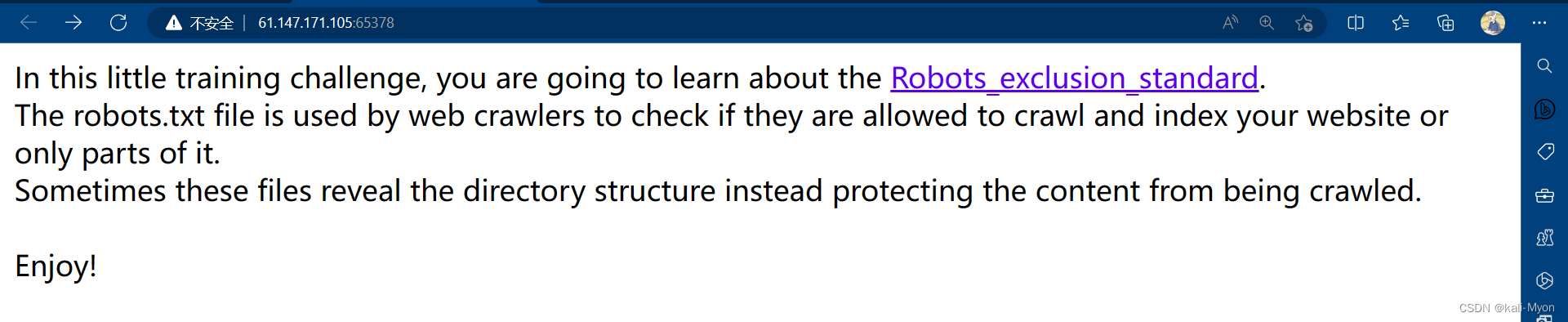

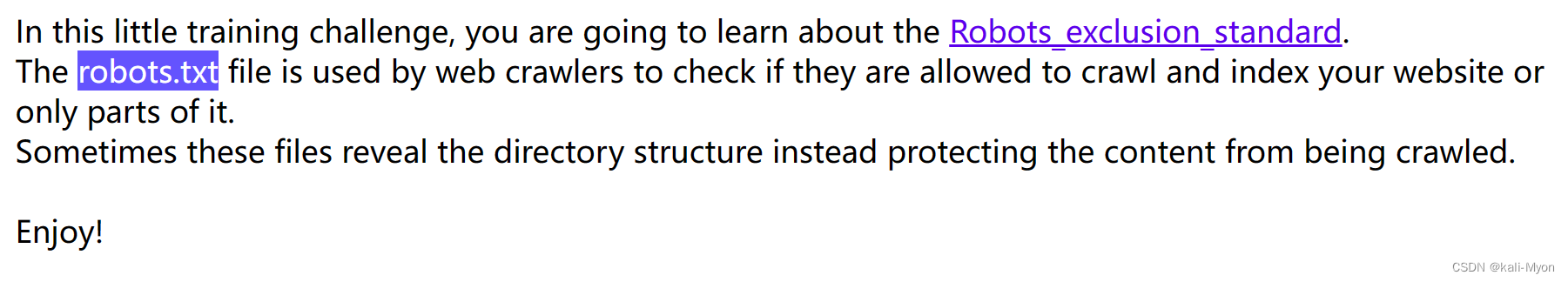

2、Training-WWW-Robots

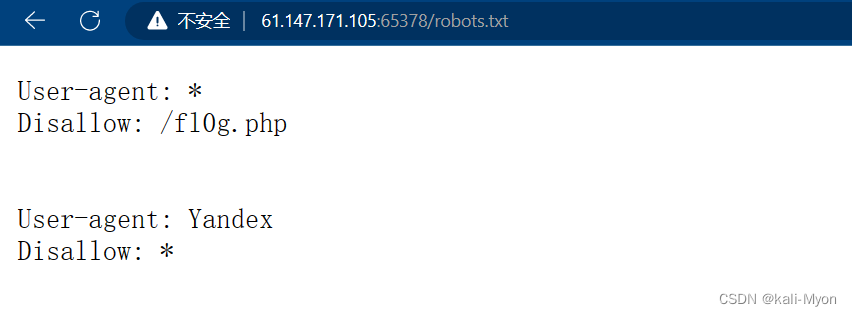

结合题目名字和这里出现的robots.txt,构造payload:/robots.txt

robots.txt 是搜索引擎访问网站时第一个查看的文件

robots.txt是网站管理者写给爬虫的一封信,里面描述了网站管理者不希望爬虫做的事,比如:

- 不要访问某个文件、文件夹

- 禁止某些爬虫的访问

- 限制爬虫访问网站的频率

(这只是一种约定俗成的东西,并没有实质上的防御能力)

在网站的根域名后加上 /robot.txt 即可查看它

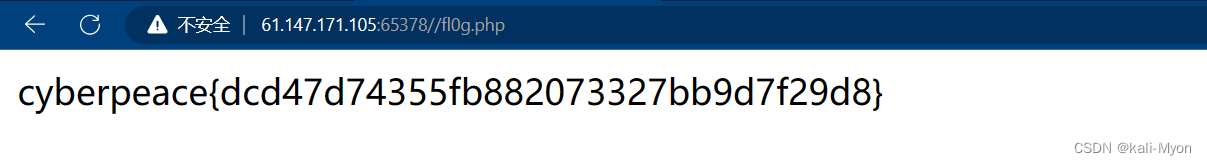

将 /fl0g.php添加到URL里,回车,得到flag

cyberpeace{dcd47d74355fb882073327bb9d7f29d8}

cyberpeace{dcd47d74355fb882073327bb9d7f29d8}

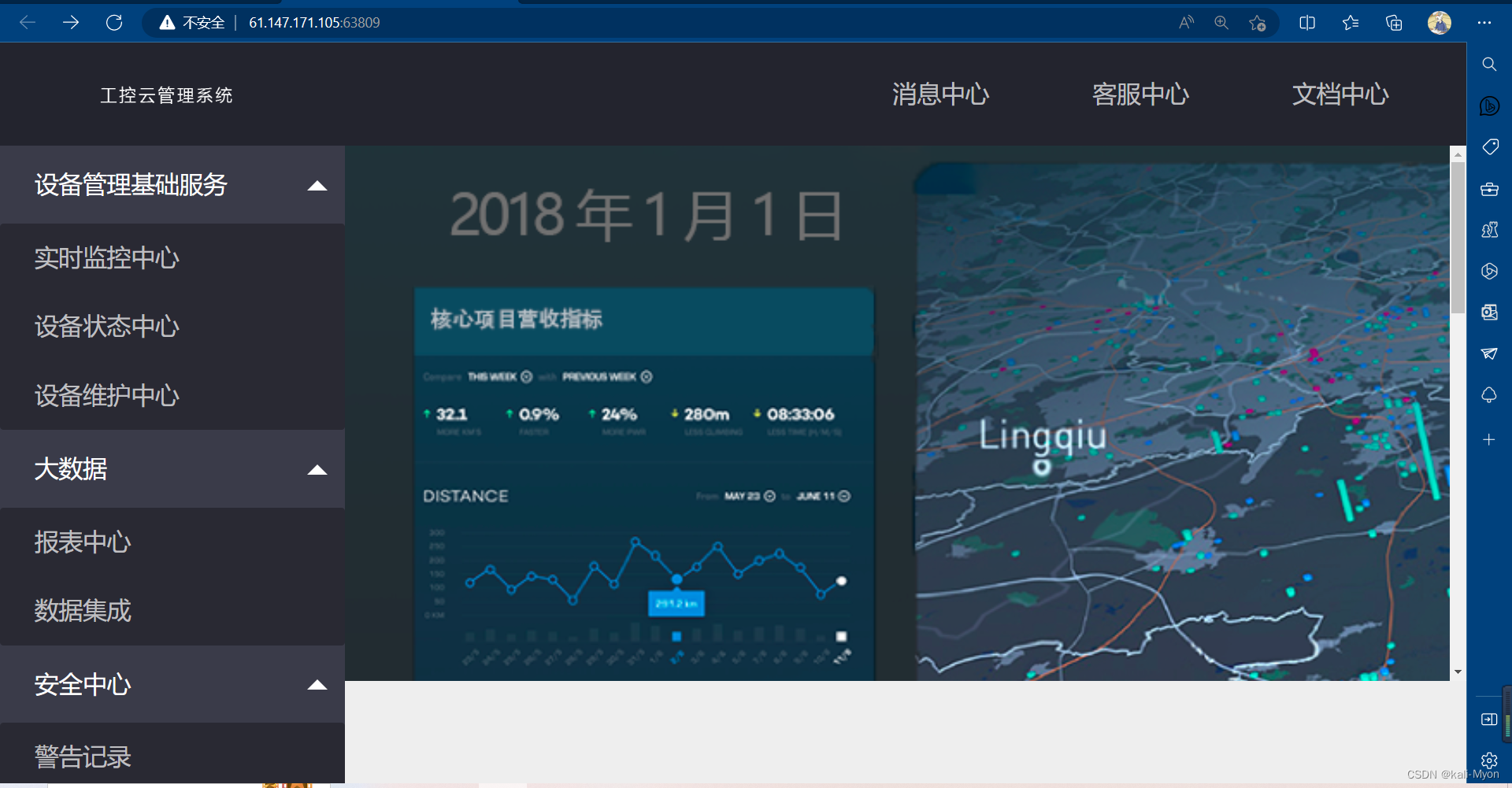

3、ics-06

发现只有报表中心才可以跳转

这里有id参数,尝试修改发现id只能被修改为数字

这里有id参数,尝试修改发现id只能被修改为数字

id就是给页面传回的参数,根据这个参数决定给用户返回到哪个页面

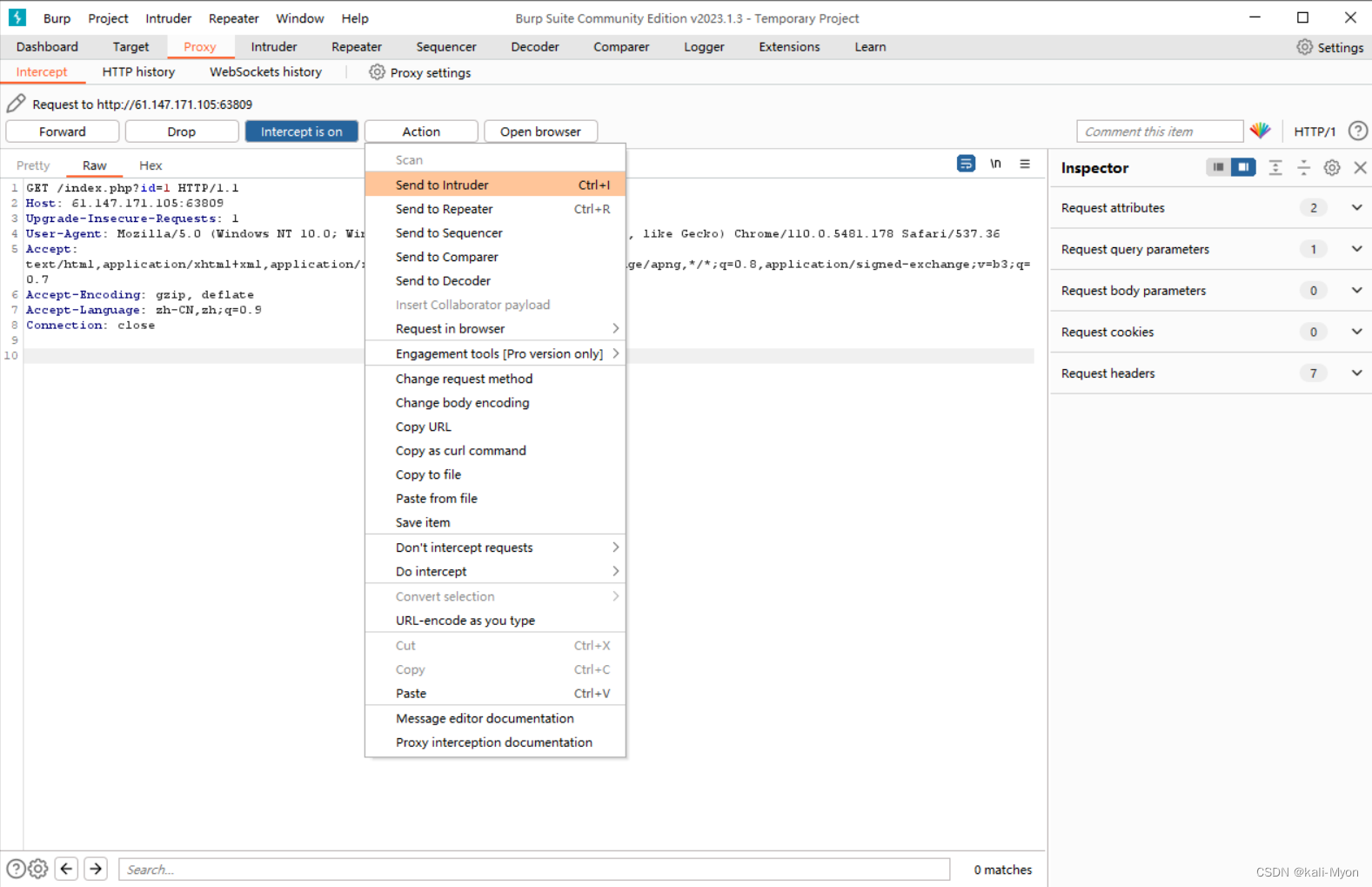

这里我们直接爆破id

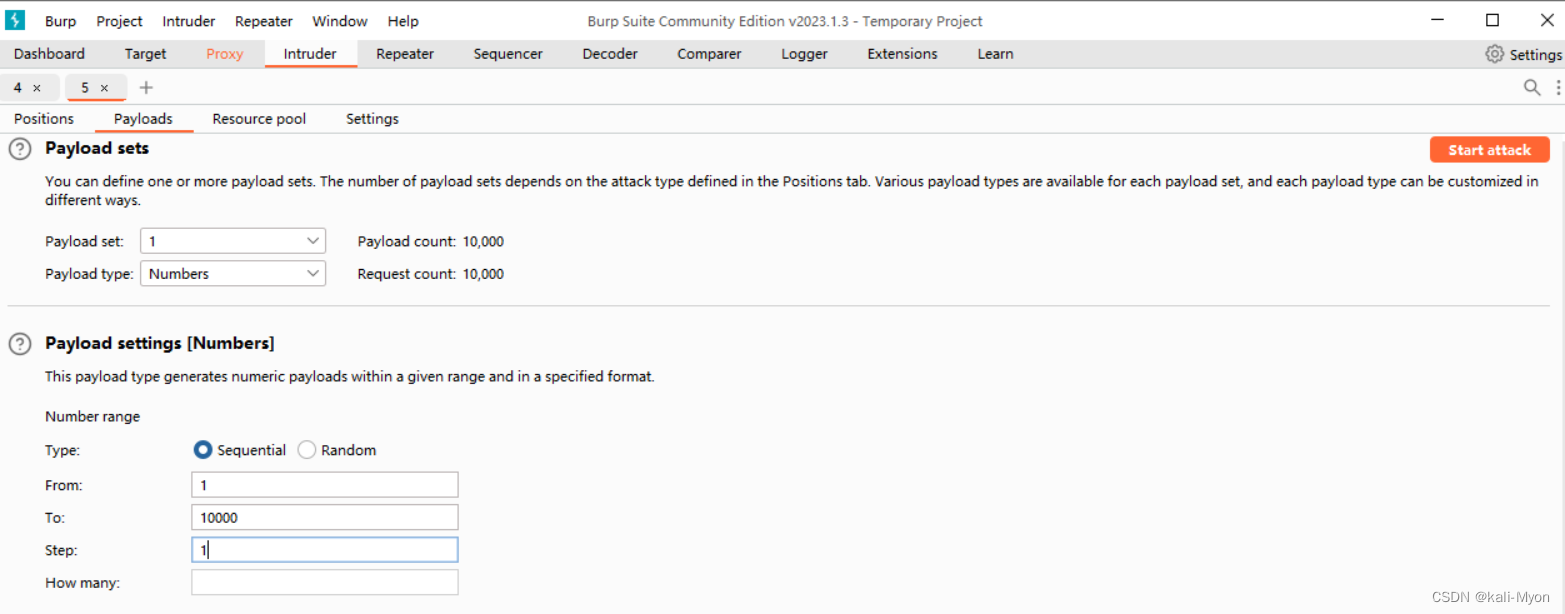

使用burp抓包后发到Intruder

在payload中选择Numbers,从0到10000吧,一个一个来,开始攻击

(我的bp是社区版的,速度真的慢...)

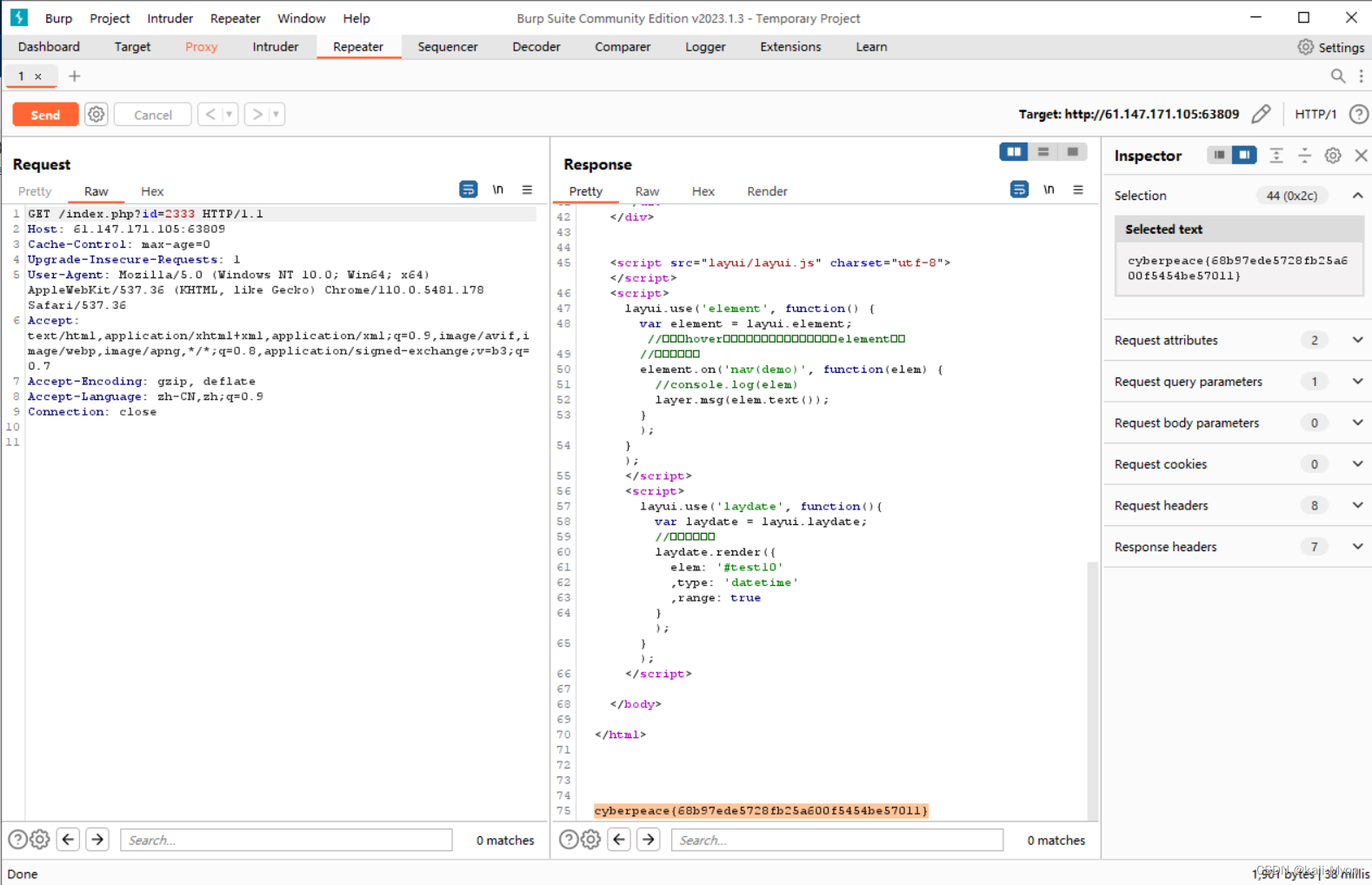

长度不一样的就是密码 2333

将包发到repeater,修改成正确的id后send,即可在响应中找到flag

cyberpeace{68b97ede5728fb25a600f5454be57011}

相关文章

- web基础---->script标签的特殊使用

- Web&网络协议

- SharePoint Online SPFx Web部件绑定数据

- 支付宝回应网商银行暂停转入功能;美国上诉法院裁决Web抓取合法;W3C发布WebAssembly 2.0初版草案|极客头条

- Java Web:Servlet 小结

- message d:WEB_APP_QuChongFufile五月.xlsx (文件名、目录名或卷标语法不正确。)

- IntelliJ IDEA基于maven构建的web项目找不到jar包

- 一文读懂“什么是Web 1.0,Web 2.0,Web 3.0?”

- 一个Web前端工程师或程序员的发展方向,未来困境及穷途末路

- Web 开发人员不能错过的 jQuery 教程和案例

- Web版RSS阅读器(一)——dom4j读取xml(opml)文件

- 03、Web服务器通信原理