CTFHub技能书-Web-信息泄露类解题过程合集

Web 信息 过程 技能 泄露 合集 解题

2023-09-11 14:17:07 时间

声明:本文介绍的技术仅供网络安全技术人员及白帽子使用,任何个人或组织不可传播使用相关技术及工具从事违法犯罪行为,一经发现直接上报国家安全机关处理,著作权归爱国小白帽所有

CTFHub是一个很好的学习ctf的平台,对新手很友好,Writeup很详细,提醒范围广,容器运行稳定,很适合刷题,唯一的缺点就是没有战队机制,只能个人单打独斗提升排名,下面是最简单的web题型中的信息泄露解题过程,大佬绕过

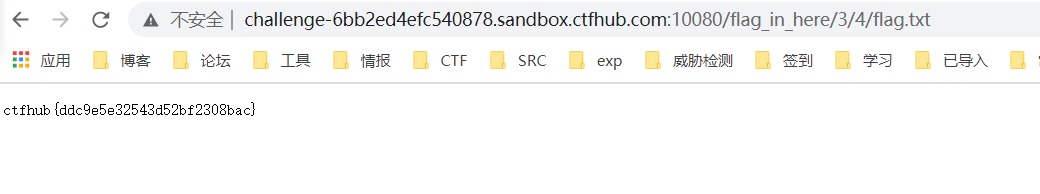

目录遍历:

这个没有技术含量,一层一层找就行了

PHPINFO:

搜索关键字ctfhub{就能看到flag了

备份文件下载:

网站源码:

网站以提示了几种压缩文件后缀,猜测备份文件名是以www开头,尝试发现名为www.zip

里面有个flag文件

但点开之后发现没有

这是ctf惯用套路,访问即可

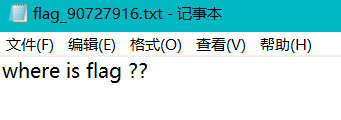

bak文件:

题目提示flag在index.php的源码中,所以猜测备份文件名为index.php.bak

下载此文件,打开后看到flag

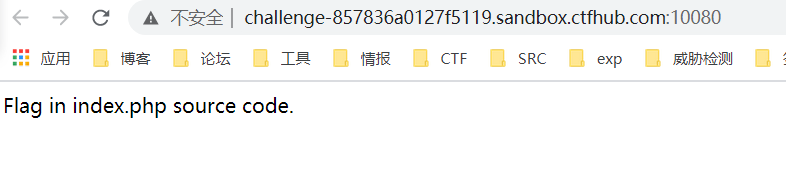

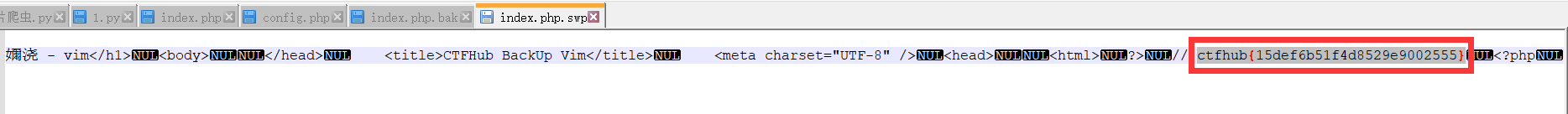

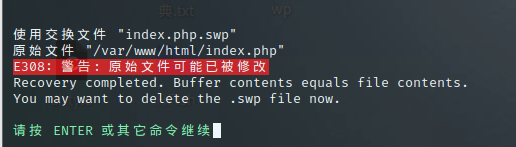

vim缓存:

由题可知vim应该是在编辑index.php时中断的

vim在编辑中意外中断就会形成隐藏文件.index.php.swp,注意前面有点,这个文件是加密的,不过打开拉到最后也能看到flag

正常情况下需要使用如下命令恢复文件

vim -r index.php.swp

回车继续

代码完整恢复

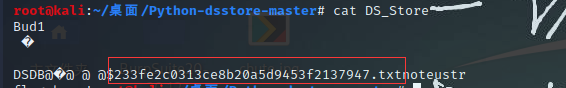

.DS_Store:

由题可知是.DS_Store文件泄露,有两种解题方法

方法一:

Linux中用cat直接查看,出现一个文件

浏览此文件便能看到flag

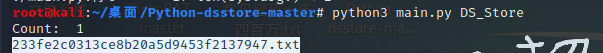

方法二:

使用DS_Store文件利用工具Python-dsstore,同样看到这个文件

工具下载地址:https://github.com/gehaxelt/Python-dsstore

先写到这,后面再补

Git泄露:

Index

SVN泄露:

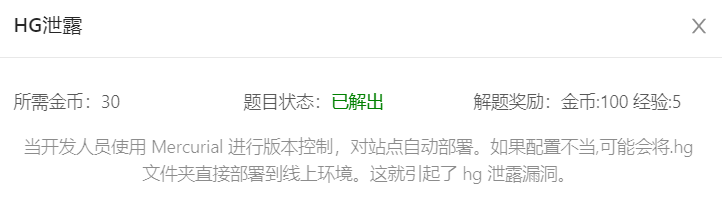

HG泄露:

相关文章

- web服务器、Web中间件和Web容器的区别

- 【C#】对异步请求处理程序IHttpAsyncHandler的理解和分享一个易用性封装 【手记】走近科学之为什么明明实现了IEnumerable<T>的类型却不能调用LINQ扩展方法 【手记】手机网页弹出层后屏蔽底层的滑动响应 【手记】ASP.NET提示“未能创建类型”处理 【Web】一个非常简单的移动web消息框 【手记】解决EXCEL跑SQL遇“查询无法运行或数据库表无法打开...”

- 适用于app.config与web.config的ConfigUtil读写工具类 基于MongoDb官方C#驱动封装MongoDbCsharpHelper类(CRUD类) 基于ASP.NET WEB API实现分布式数据访问中间层(提供对数据库的CRUD) C# 实现AOP 的几种常见方式

- 若要使他人能够在远程计算机上查看此特定错误消息的详细信息,请在位于当前 Web 应用程序根目录下的“web.config”配置文件中创建一个 <customErrors> 标记。然后应将此 <cust

- JavaScript轮播图(1+X Web前端开发初级 例题)

- 利用WebApplicationInitializer配置SpringMVC取代web.xml

- python web.py

- ASP.NET Web API中把分页信息放Header中返回给前端

- 前端使用AngularJS的$resource,后端ASP.NET Web API,实现分页、过滤

- 《Web异步与实时交互——iframe AJAX WebSocket开发实战》—— 2.3 示例程序

- 基于Java+MySQL 实现(Web)企业信息展示系统【100010224】

- ASP.NET Web API通过ActionFilter来实现缓存

- web开发中目录路径问题的解决

- 《响应式Web设计:HTML5和CSS3实践指南》——2.7节使用CSS3制作3D文本

- Flutter Web实战项目打造真正跨平台应用(windows,android,ios,linux,macos,web)

- 【web前端初级课程】第七章 你所不知道的DOM编程

- 【web前端(四十一)】javascript_jquery_文档处理、下表单的添加和删除

- web压力測试-Web Bench

- cef对本地web资源打包加密