HCIE-Security Day41:理论学习:信息收集与网络探测

信息收集

目的

攻击者无法攻击一个他一无所知的网络,所以网络攻击的第一步就是目标网络的信息收集。

信息收集帮助攻击者决定用什么方式展开攻击。

方法

互联网搜索、社会工程等。

从高度碎片化的目标网络信息中提取关联对攻击有利的部分,比如IP地址、子域名、数据库的类型等。

因此,对于一家企业来说,很多和该企业相关的信息都可能被利用,防止信息的泄露以及控制信息的发布能够降低企业面临的安全风险。

内容

目标基本信息

企业概况、工商注册,通过基本信息,定位其核心价值资产。

目标组织架构

企业流程运转、部门设置、职能规划等最基本的结构依据。

扩大攻击面、增加成功率。

其他公开信息

目标新闻、论坛、会议发言、招投标信息、泄露的文库文件等

通过目标官网、搜索引擎进行此类信息收集

加深对目标的了解,以备后续实施定向攻击

目标域名信息

whois信息、域名历史信息收集、注册人/注册邮箱/注册电话反查,是技术手段收集的第一个步骤。

通过whois反查可以通过邮箱查找到同一个邮箱备案的多个域名。这些域名通常在网络上有比较多的关联。

目标子域名

目标的二级、三级域名。发现运行在隐藏的、被遗忘的子域名上的应用程序可能意味着发现关键的漏洞。

子域名收集的深度和广度决定了进行攻击时的范围,在一定程度上也决定了是否可以成功突破目标边界系统

目标ip

目标对外开放的应用于对外服务的IP地址。当通过子域名无法突破目标的防御时,通过对这些IP及其开放的端口和服务进行攻击,往往可以取得不错的效果,当目标体量很大时,对外暴露的边界随之增大,甚至有不在管理以及保护范围内的地址。

邮件信息收集

目标存在的邮件地址和邮件登录系统。

利用邮件地址可以对目标进行口令暴力破解或钓鱼攻击

聊天群组(办公群组)

利用手段一般为身份仿冒加入群组获取价值信息

历史漏洞

以往在互联网公开的目标的各系统漏洞信息。利用此类信息可以收集目标域名信息、IP信息、系统结构,甚至可以对修复不完善的漏洞进行二次利用。

主要手段为通过搜索引擎进行收集。

网络探测

网络扫描

根据对方服务所用的协议,在一定时间内,向对方发送探测报文,并根据对端的行为来判断对端的状态,还可以进一步推测出对端的特性和身份,从而为入侵活动提供更多的网络信息。

主机发现

通过arp请求与应答,判断同一网段内特定IP主机是否存活

通过icmp echo request/reply,判断不同网段内特定IP主机是否存活

通过尝试连接对端IP可能打开的tcp端口,如果可以建立TCP连接则对端存活。例如nmap,在执行主机发现时,默认向对端发送icmp echo request、向443、80端口发送tcp syn报文,向80端口发送tcp ack报文,以及一个icmp timestamp request报文,只要收到了对端的任何回应,都会认为对端主机是存活的。

端口扫描

为了缺点对端主机开启何种服务,从而为入侵寻找入口,通过tcp三次握手建立连接特性,根据对端对扫描者主动发起的tcp连接请求的回应情况判断对端端口是否打开。

服务识别

识别开启的服务和服务的版本。

某些协议会主动告知访问者自己的身份,比如ssh,当客户端与服务器完成tcp握手时,会主动发送欢迎消息,这其中就可能包含版本信息,具有此特征的还有ftp、telnet、smtp等。

主机识别

识别主机的操作系统,从而可能利用操作系统本身的漏洞。

防御网络扫描

对于端口扫描和主机发现

传统通常在网络设备上设置扫描阈值,如果某源IP访问其他IP地址的速率或者访问不同目的端口的速率超过了阈值,则将此行为视为扫描行为,并将源IP地址加入黑名单,从而阻断扫描者的扫描行为。

缺点

阈值的设定比较困难。

过低:产生较多误报,阻断正常流量

过高:无法识别扫描行为

无论如何设置,都可以通过降低扫描速率来绕过检测,在内网横向渗透过程中,扫描有可能是手动进行的,其速率可能会很低。

解决方案:网络诱捕

综合使用蜜罐技术以及引流技术,不仅可以阻止攻击者对网络展开的tcp端口扫描和主机发现,还可以利用蜜罐阻延、误导攻击者,同时掌握攻击者的意图以及技术手段。

网络诱捕技术

蜜罐

布置一些作为诱饵的主机、网络服务或者信息,诱使攻击放对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方了解所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

缺点

被动等待,如果攻击者没有注意到蜜罐提供的虚假服务,也就不会对蜜罐展开攻击,部署效率就会比较低下。

网络诱捕技术

方案由诱捕器和诱捕探针两部分组成,诱捕产生的日志信息可以上送到华为cis,由cis进行关联分析、威胁呈现。

诱捕器可以理解为一组蜜罐。诱捕器提供常见的网络服务,比如http、smb、ssh等,并且这些服务通过容器技术与操作系统隔离,并预置一些漏洞,引诱入侵者实施攻击,从而可以识别并记录攻击行为,并向攻击者提供虚假的信息,从而误导或拖延攻击进程。

诱捕探针可以是交换机或者防火墙的形态,负责识别网络中的扫描行为,包括主机扫描、端口扫描、非法域名访问等,并将流量引导至诱捕器。

诱捕器

支持多种仿真业务,如http、https、ssh、ftp、rdp、smb、telnet、redis、mysql、oracle、sql server等

部署场景

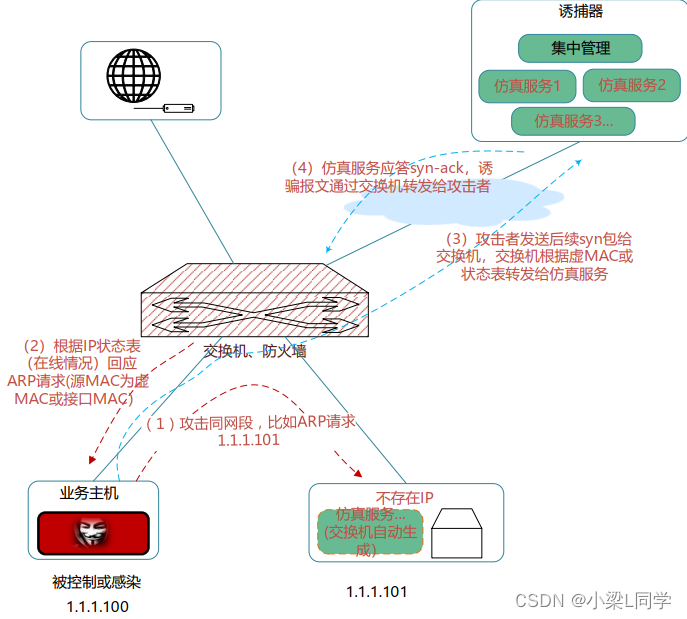

自动感知不存在的ip诱捕

1、攻击者攻击1.1.1.101,发起对101的arp请求

2、交换机接收到此请求后,发现目的IP101不存在,构造arp应答报文给攻击者

3、攻击者接收到arp回应后,以为101存在,继续发送后续报文,比如端口为80的syn报文给101,交换机根据转发表将此报文通过隧道转发给仿真服务1

4、仿真服务1对攻击者的流量进行回应,回应的报文通过隧道转发给交换机,交换机收到报文后,解封装隧道报文,把回应流量转发给攻击者

5、攻击者以为用户业务主机的端口开放,很可能发起进一步的攻击,如sql注入、暴力破解等,诱捕系统根据行为可以完全确定是否为攻击者。

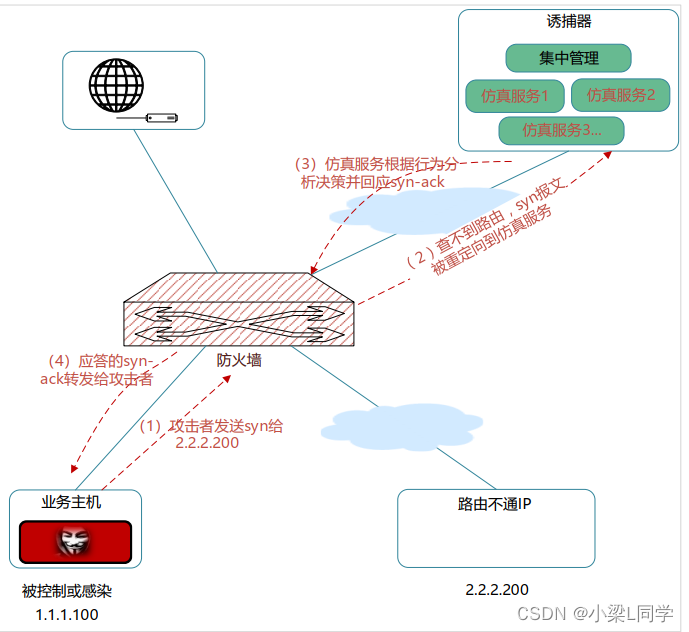

自动感知路由miss诱捕

1、攻击者攻击200的80端口

2、交换机接收到此报文后,查询路由可以知道IP 200路由不可达,交换机根据一定的策略计算后把此syn报文转发给仿真服务1

3、仿真服务1对攻击者的流量进行回应,回应报文通过隧道转发给交换机

4、交换机收到报文后,解封装隧道报文,把回应流量转发给攻击者。

5、攻击者以为用户业务主机的端口开放,很可能发起进一步攻击,如暴力破解、sql注入、诱捕系统根据行为可以完全确定是否为攻击者

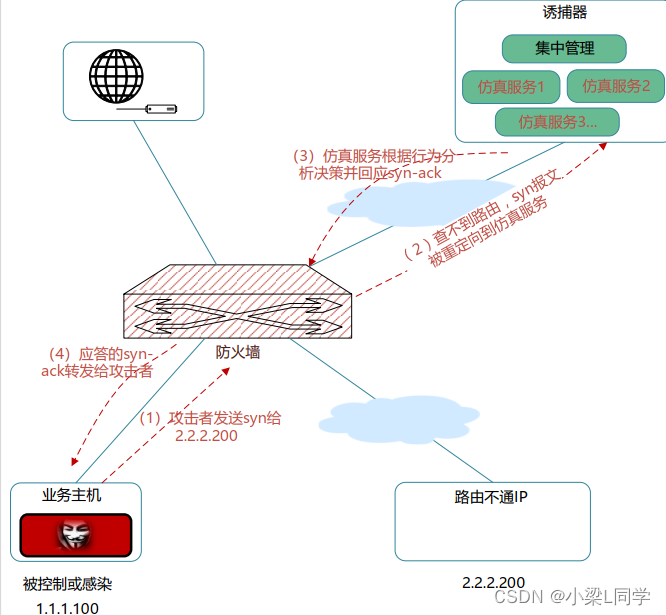

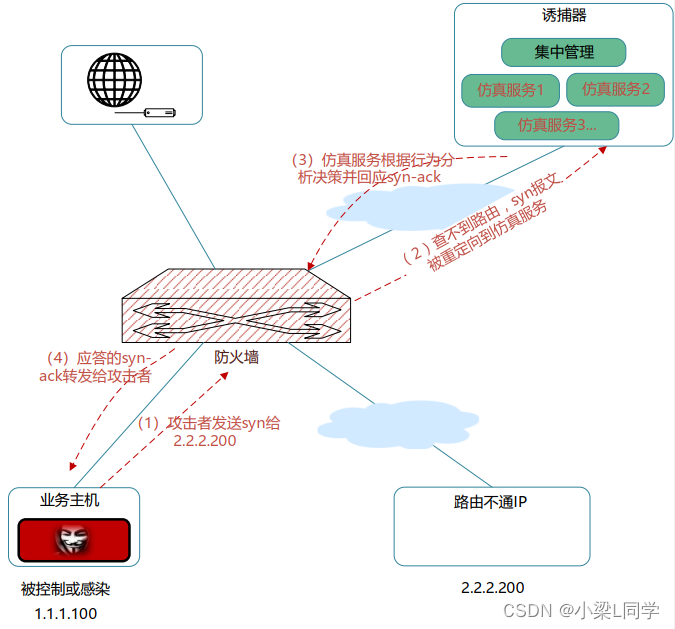

自动感知arp-miss诱捕

1、攻击者攻击200的80端口,往80端口发送syn报文

2、交换机收到此报文后,查询路由转发,添加二层头时发现无法查询到arp,同时发现此IP状态为不在线,交换机把此syn报文转发给仿真服务1

3、仿真服务1对攻击者的流量进行回应,回应报文通过隧道转发给交换机

4、交换机收到报文后,解封装隧道报文,把回应流量转发给攻击者

5、攻击者以为用户业务主机的端口开放,很可能发起进一步的攻击,比如发起暴力破解、sql注入,诱捕系统根据行为可以完全确定是否为攻击者。

自动感知未开放端口诱捕

1、攻击者试图连接1.1.1.200的80端口

2、业务主机由于未开放此端口,回应rst ack报文给攻击者

3、交换机接收到此回应报文后,根据历史学习结果可以指导此端口未开放,丢弃回应报文并构造新的syn报文(源IP地址1.1.1.100,目的IP为1.1.1.200)转发给诱捕器上的仿真服务1

4、仿真服务1对攻击者的流量进行回应,回应syn-ack、syn-ack又通过隧道转发给交换机,交换机收到报文后,解封装隧道报文,把回应流量转发给攻击者

5、攻击者以为用户业务主机的端口开放,很可能发起进一步的攻击,比如发起暴力破解、sql注入、诱捕系统根据行为可以完全确定是否为攻击者。

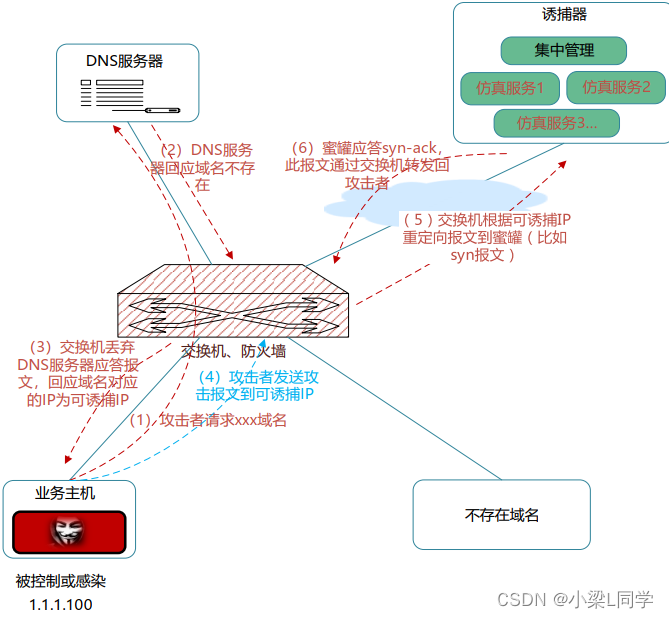

自动感知未知域名诱捕

1、攻击者查询域名为xxx的IP地址

2、dns服务器回应此域名不存在

3、交换机丢弃未知域名dns服务器应答报文(即不存在),并以可又不IP回应域名存在

4、攻击者向可诱捕IP发送后续报文

5、交换机根据可以诱捕IP把报文转发给仿真服务1

6、仿真服务1对攻击者的流量进行回应,回应报文通过隧道转发给交换机,交换机收到报文后,解封装隧道报文,把回应流量转发给攻击者

7、攻击者以为用户业务主机的端口开放,很可能发起进一步的攻击,比如发起暴力破解、sql注入、诱捕系统根据行为可以完全确定是否为攻击者。

典型部署

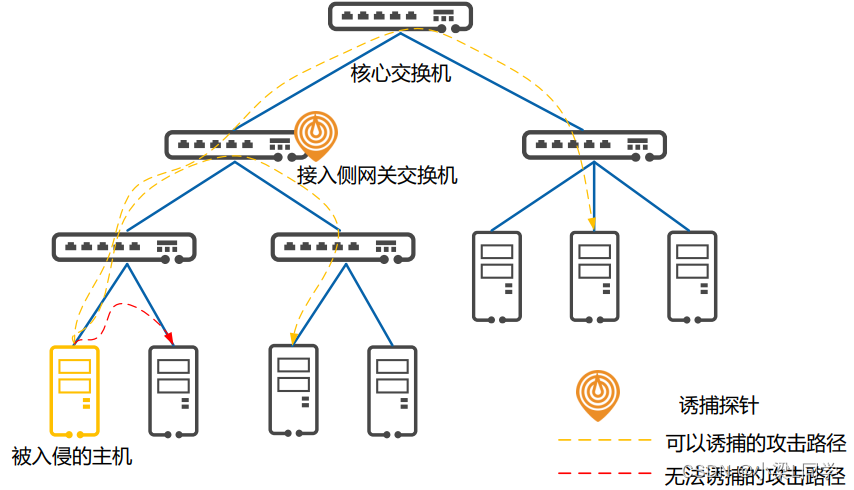

交换机网关(靠接入侧)直路诱捕

优势

成本低

对攻击路径覆盖最全,能对本区域和跨区域的攻击进行有效诱捕。

核心旁挂防火墙诱捕

对需要诱捕的流量引流到防火墙进行诱捕处理后回注交换机。

优势

可以复用防火墙其他功能

可以诱捕跨区域攻击

劣势

对非本区域的攻击行为无法诱捕

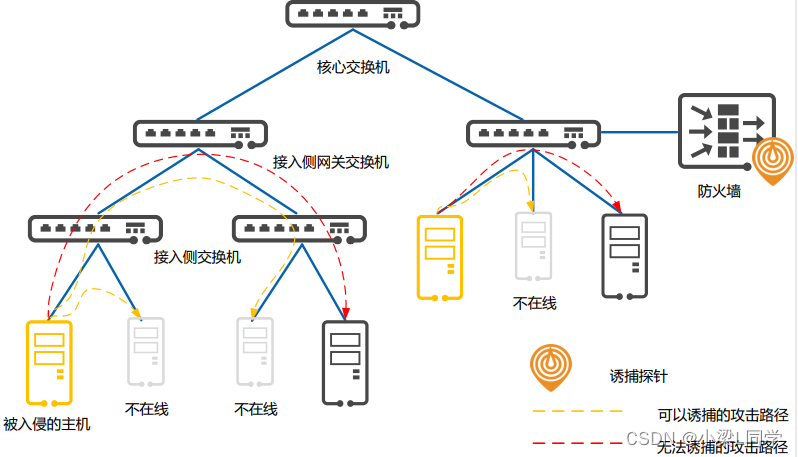

接入或汇聚旁挂防火墙诱捕

优势

对现有网络业务性能影响最小

对防火墙性能要求低

可以诱捕本区域和跨区域的攻击

劣势

依赖子网中存在未使用ip,子网中所有IP被100%占用时,诱捕功能失效。

相关文章

- 【华为云技术分享】《跟唐老师学习云网络》 - TUN/TAP网线

- RHCE 学习笔记(30)- 聚合网络

- 机器学习笔记 - TensorFlow2.0全卷积网络FCN语义分割

- 在与 SQL Server 建立连接时出现与网络相关的或特定于实例的错误

- JAVA网络编程知识学习

- Java网络编程系列之基于BIO的多人聊天室设计与实现

- Win7系统删除网络驱动器盘符

- DL之NRL&GCN:网络表示学习NRL与图神经网络GNN的简介、应用、经典案例之详细攻略

- .Net 下载网络图片

- 基于GoogleNet深度学习网络的人员身份识别系统Matlab仿真

- Spark MLlib Deep Learning Deep Belief Network (深度学习-深度信念网络)2.2

- 【Linux网络编程】TCP select聊天程序

- 开源网络抓包与分析框架学习-Packetbeat篇

- 《云数据中心网络架构与技术》读书笔记 | 第6章 构建数据中心的逻辑网络(Overlay网络)

- 对你来说,哪一个深度学习网络是最佳选择?(2)

- 网络知识===《图解TCP/IP》学习笔记——网络的构成要素

- 【机器学习】11、贝叶斯网络

- 零基础自学python网络爬虫有没有学习路线。最好是详细的?

- 05 | 前馈网络与反向传播:模型的自我学习(下)

- k8s网络策略

- 网络解析篇

- error_description‘: ‘遇到错误,请刷新页面或者重新登录帐号后再试‘, ‘er 网络爬虫需要cookies python 爬虫