中职网络安全比赛逆向入门教程(1)

2023-09-27 14:29:28 时间

简介

我写了一个类似的二进制文件,和题目描述一样的,因为我没有官方的程序,只能自己写一个,做题的套路都差不多,有不会的可以加我qq来问我,可以帮助大家快速入门简单的逆向,需要这个小程序可以加我qq:3316735898,我会给你文件和工具

1.对靶机服务器场景桌面上的PE01.exe二进制文件进行静态调试,将main函数的入口地址作为Flag值提交;

ida pro

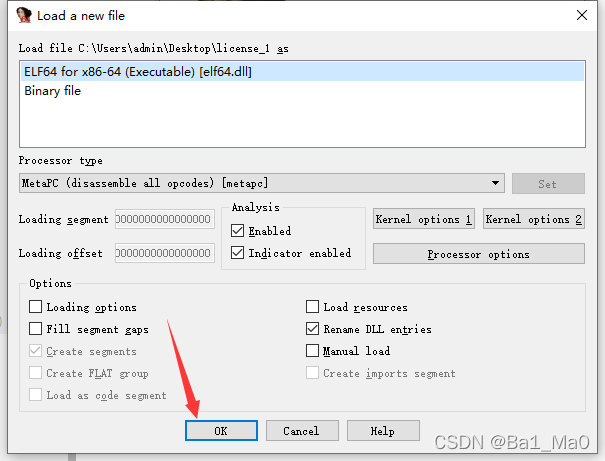

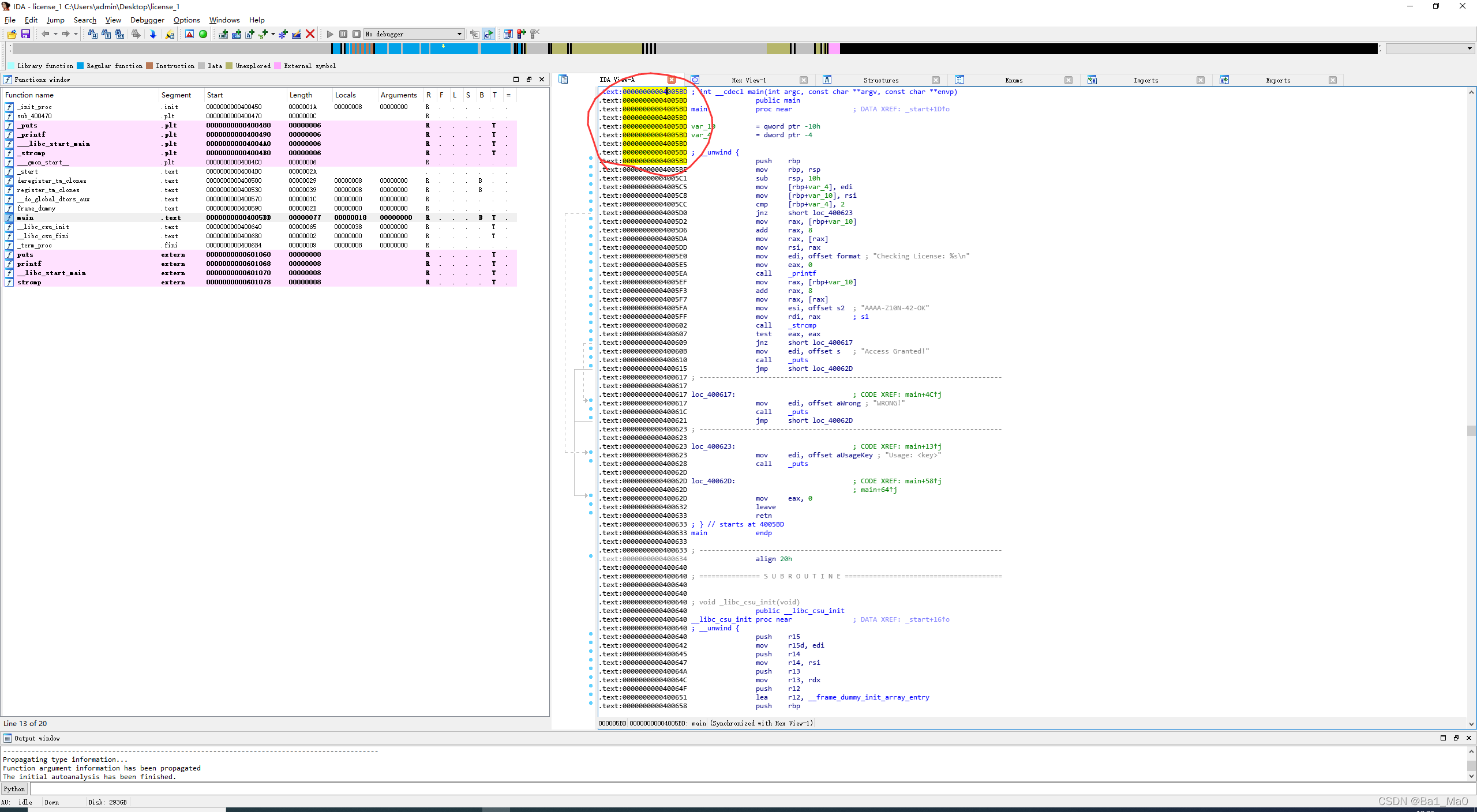

打开ida的文件,将文件拖入x64位的ida程序里

我们进入了ida,可以开始对程序开始静态分析,ida也可以动态分析程序,教程我以后会出

题目是(对靶机服务器场景桌面上的PE01.exe二进制文件进行静态调试,将main函数的入口地址作为Flag值提交;)

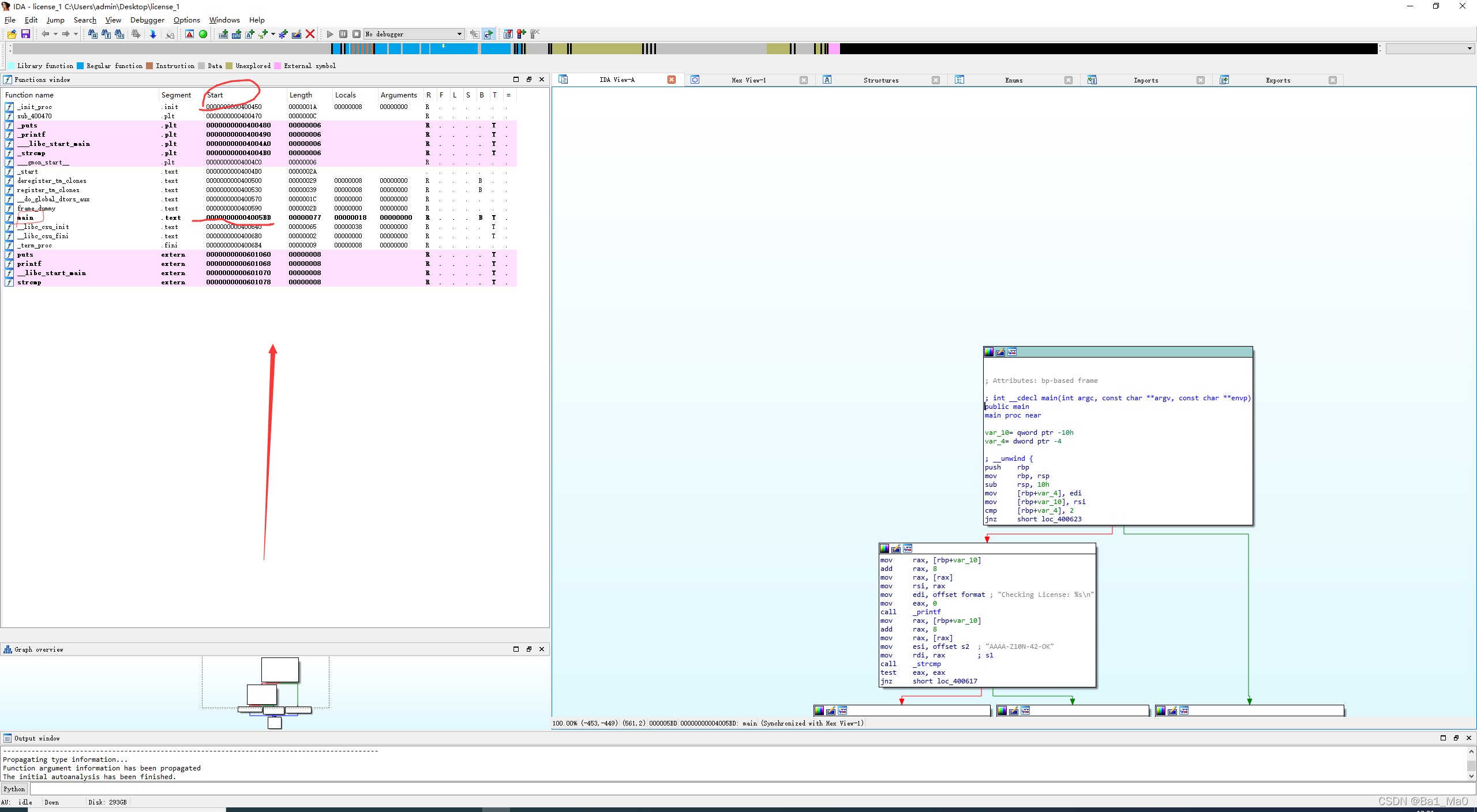

意思是我们只需要找到程序的main函数的入口即可

在ida左边的工作栏里,会显示程序和系统各种函数的入口地址,我们可以看到,这个程序main函数的入口地址为

0x00000000004005BD

或者按下空格

这里也能看到入口地址,看不到的话就双击程序左边任务栏里的main函数

0x00000000004005BD

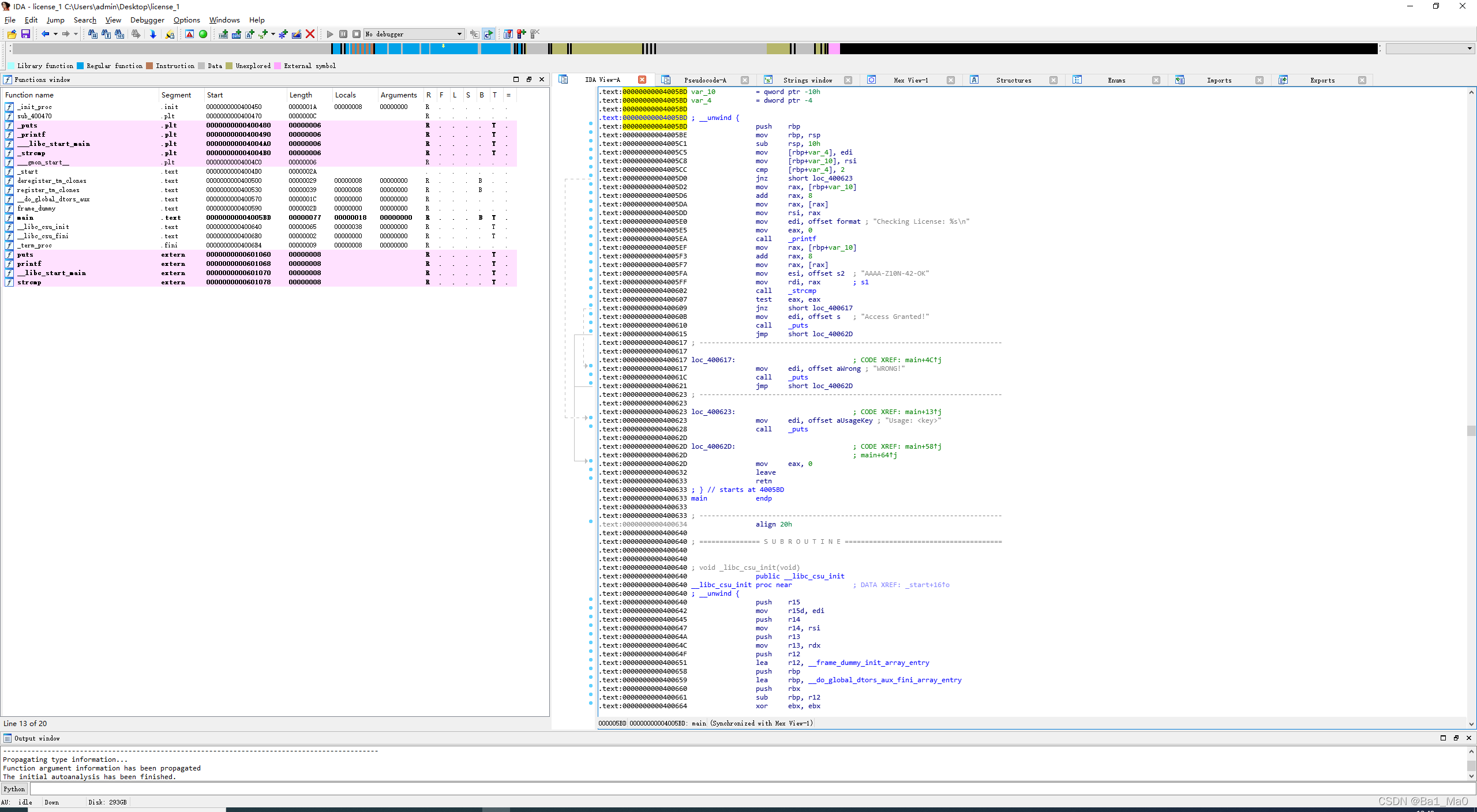

2.对靶机服务器场景桌面上的PE01.exe二进制文件进行静态调试,将该二进制文件中检查许可证的关键函数作为Flag值提交;

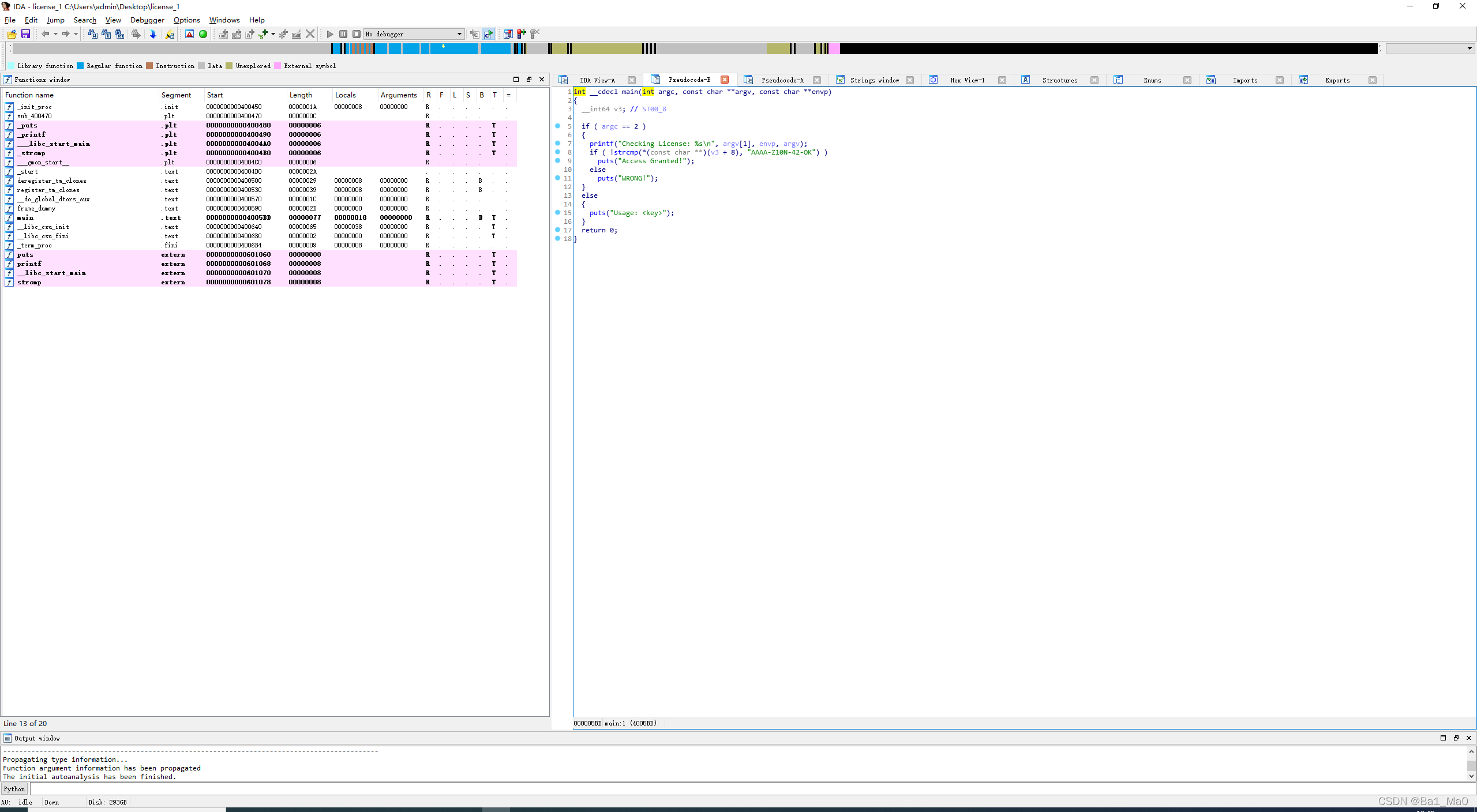

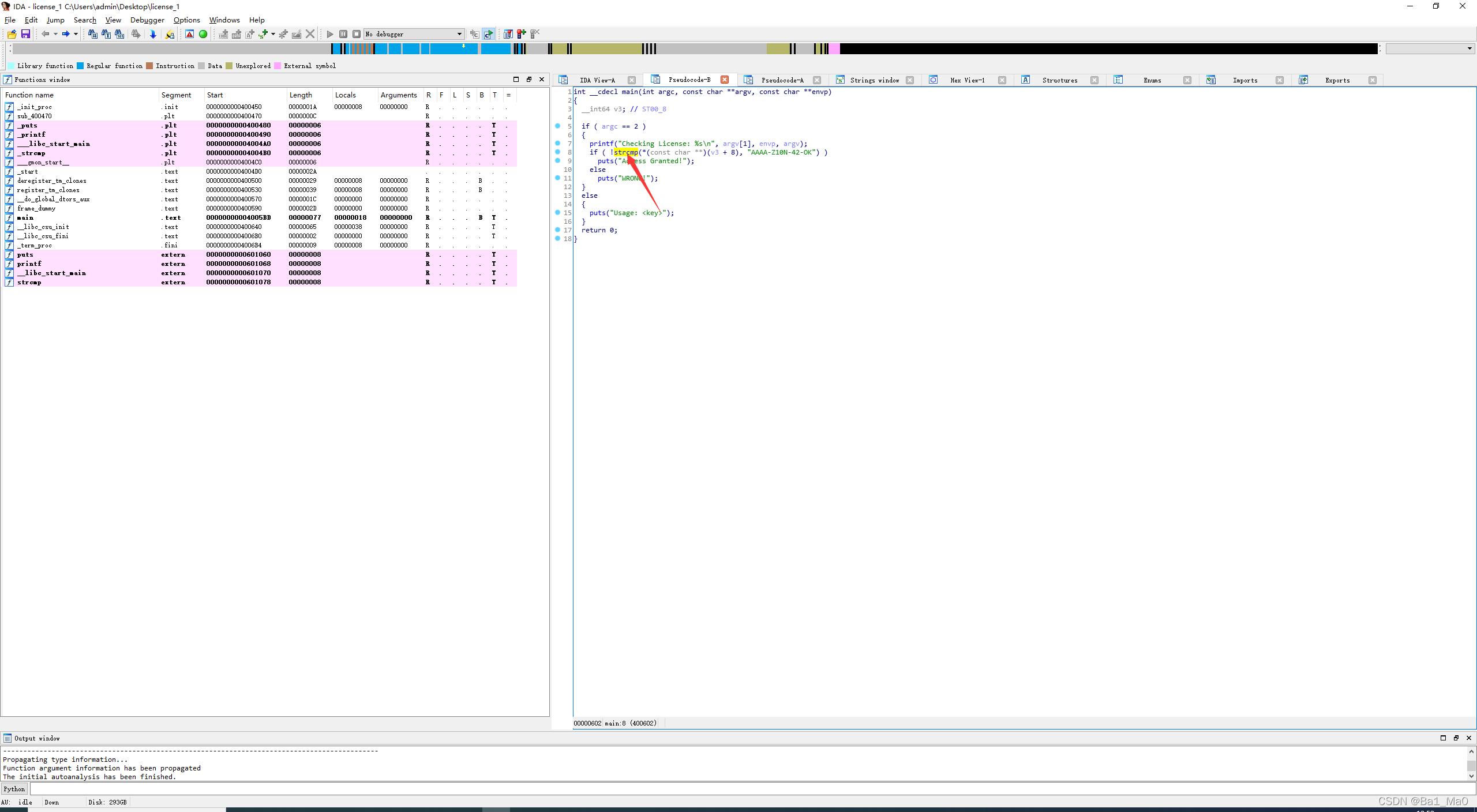

在这个界面按下f5

ida会尽量帮我们还原程序的源代码,分析程序源代码可以发现,检查许可证的关键函为

strcmp

strcmp函数是比较两个字符串的大小,两个字符串相同时返回0,第一个字符串大于第二个字符串时返回一个正值,否则返回负值

3. 对靶机服务器场景桌面上的PE01.exe二进制文件进行静态调试,找到Flag1值并提交;

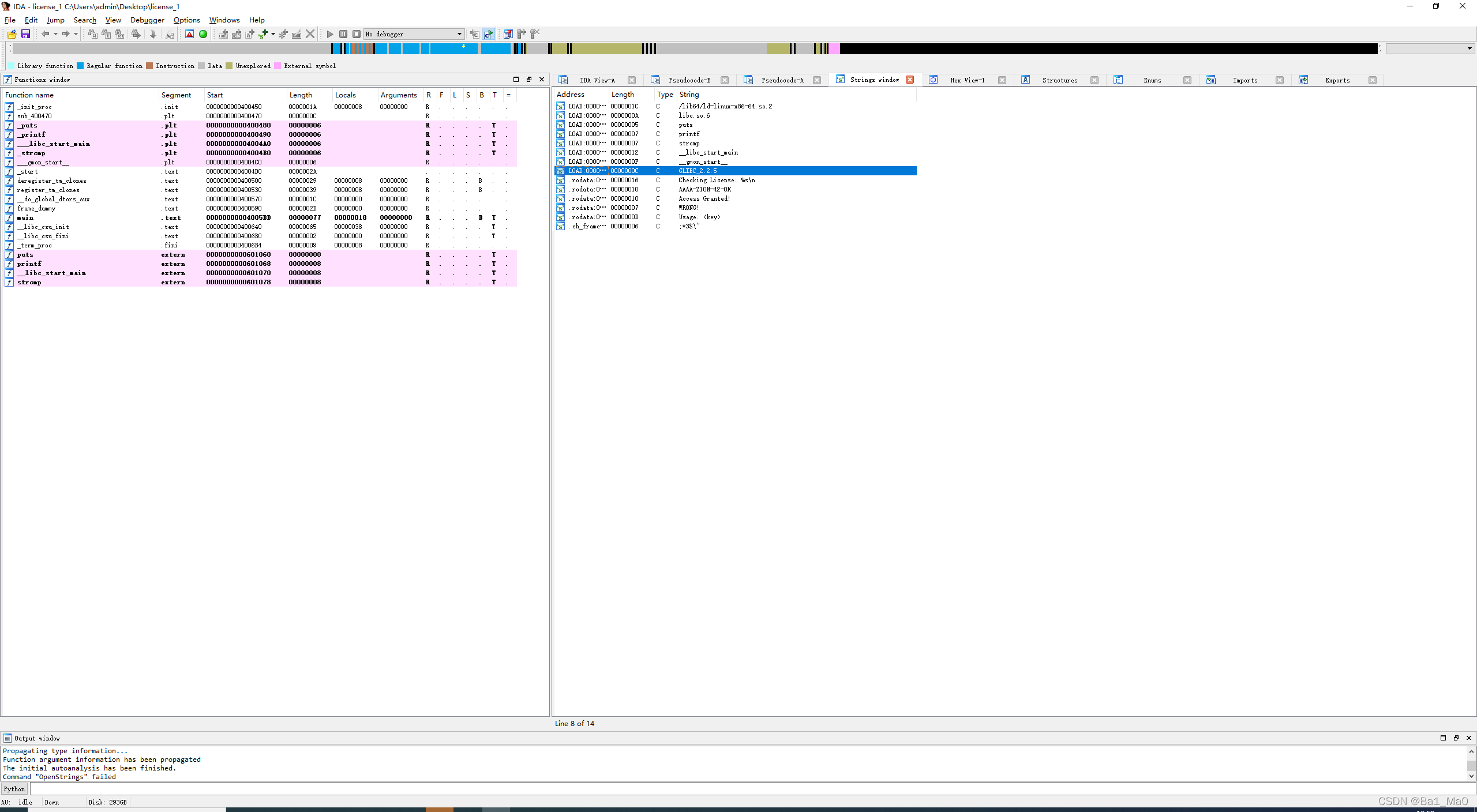

在ida里按下shift+f12就能找到程序里的字符串

在这里我们可以看到程序内所有的字符串

flag字符串能在这里看到的,但我没写flag字符串在程序里,我们进入下一题

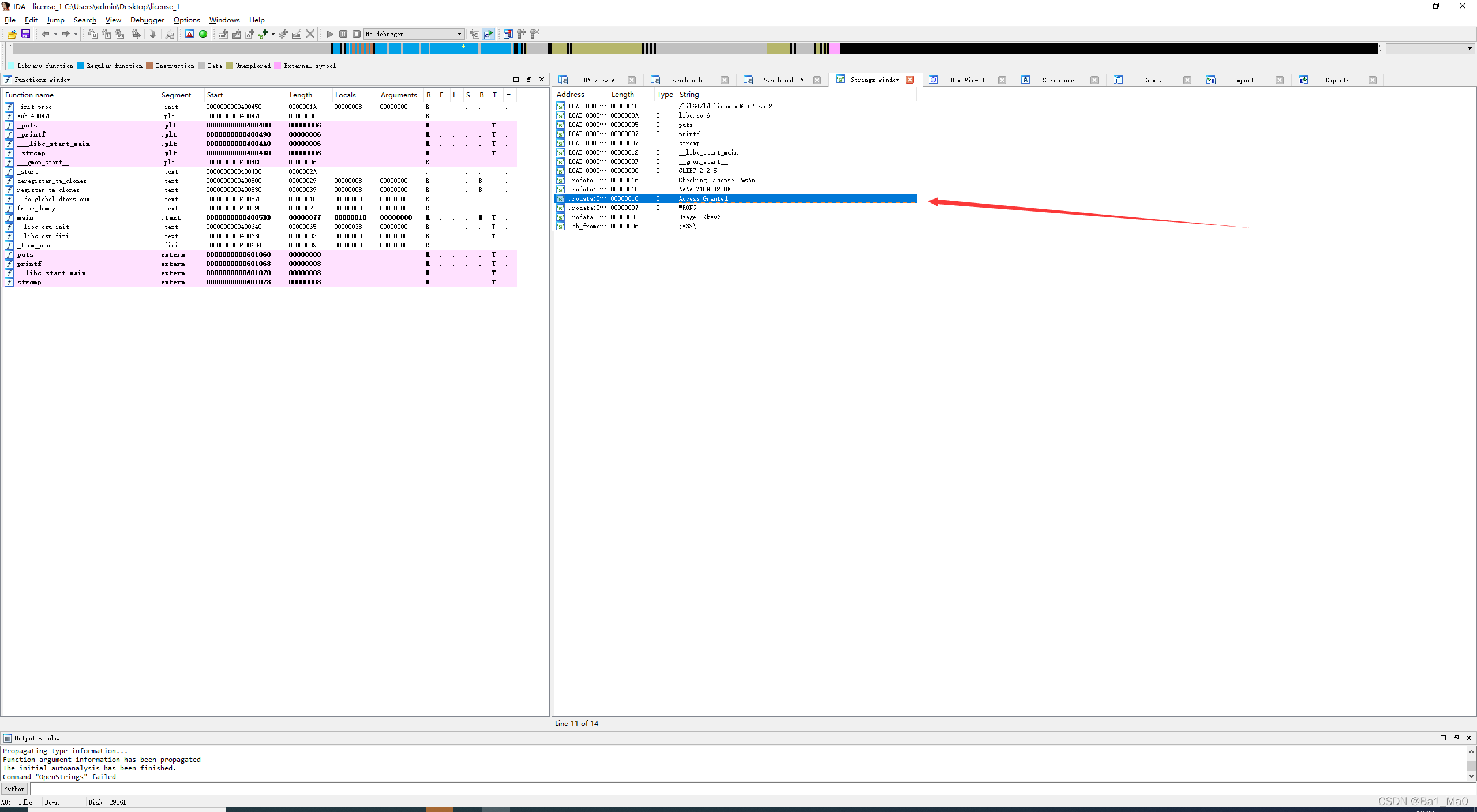

4.对靶机服务器场景桌面上的PE01.exe二进制文件进行静态调试,尝试破解该二进制文件,将注册成功后的回显信息作为Flag值提交;

不用破解也可以,之后我会将该如何破解,还是按下shift+f12

注册成功后的回显信息为:

Access Granted!

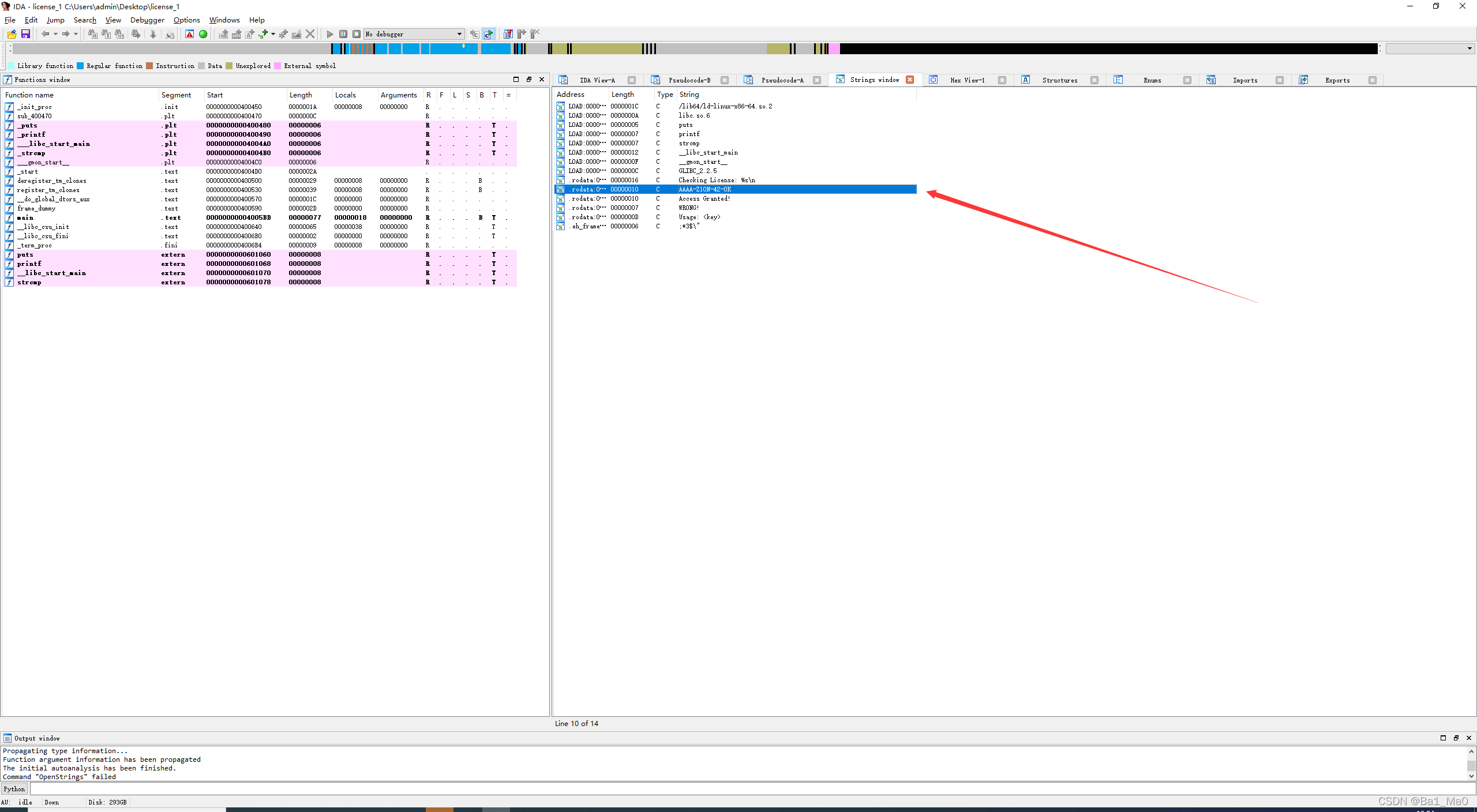

5.对靶机服务器场景桌面上的PE01.exe二进制文件进行静态调试,将该激活所需的许可证码作为Flag值提交;

还是按下shift+f12

激活所需的许可证码为:

AAAA-Z10N-42-OK

因为题目没有叫我们动态调试程序,就只叫我们静态分析,所以字符串都是写死在程序的rodata段里,按下shift+f12慢慢找即可

关注我,之后会发ctf逆向相关的入门教程

相关文章

- 新《网络安全审查办法》 共二十三条 2月15日实施 同时2020年4月13日公布的《网络安全审查办法》废止

- 信息与网络安全需要大数据安全分析

- 网络安全——Metasploit

- 学习网络安全需要学密码学吗?(黑客入门)

- 网络安全入门教程(非常详细)从零基础入门到精通,看完这一篇就够了。

- 网络安全入门教程(非常详细)从零基础入门到精通,看完这一篇就够了。

- 什么是网络安全?网络安全包括哪几个方面?

- 什么是网络安全?网络安全心得体会

- 零基础学习网络安全可以干什么?(黑客入门教程)

- 31家企业通过通信网络安全服务能力评定

- 网络安全法护航个人信息 让网络空间风清气正

- 终于有保障了!网络安全智能家居Dojo已正式发售

- 网络安全

- 我国工业互联网网络安全防护亟待提高

- 亚太市场网络安全调查报告:中国安全预算投入排第二

- 网络安全“法时代”守护“互联网+”

- 与网络安全威胁相逢:CIO要冷静头脑胜

- 国际网络安全合作应“不忘初心”