PhEmail:基于Python的开源网络钓鱼攻击工具

PhEmail简介

PhEmail是一款采用Python编程语言开发的开源网络钓鱼邮件工具,它可以帮助研究人员在进行社会工程学测试的过程中自动化地给目标发送网络钓鱼邮件。PhEmail不仅可以同时向多个目标用户发送钓鱼邮件并识别出哪些用户点击了邮件,而且还可以在不利用任何浏览器漏洞或邮件客户端漏洞的前提下尽可能多地收集信息。PhEmail自带的引擎可以通过LinkedIN来收集电子邮箱地址,这些数据可以帮助测试人员完成信息采集阶段的一部分工作。

除此之外,PhEmail还支持Gmail身份验证,这一功能在目标站点屏蔽了邮件源或IP地址的情况下会非常有用。值得一提的是,该工具还可以克隆目标组织或企业的门户网站登录界面,测试人员可以用这些伪造的页面来窃取目标用户的登录凭证。

使用样例

一般来说,第一步是收集目标企业的邮箱地址。PhEmail的搜索引擎在收集到了企业邮箱地址之后,会将它们保存在一个文件中,演示代码如下:

# phemail.py -g1@example.com Gathering emails from domain: example.com100% Completed! test@example.com test2@example.com […] emails.txt updated

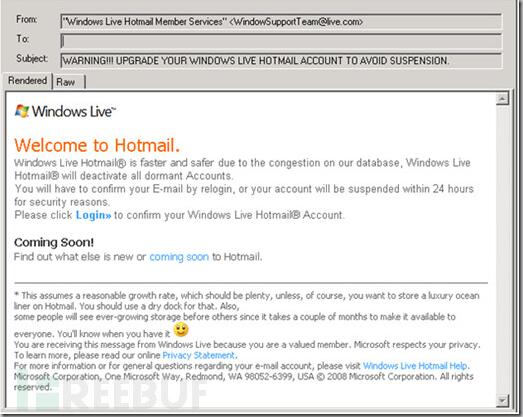

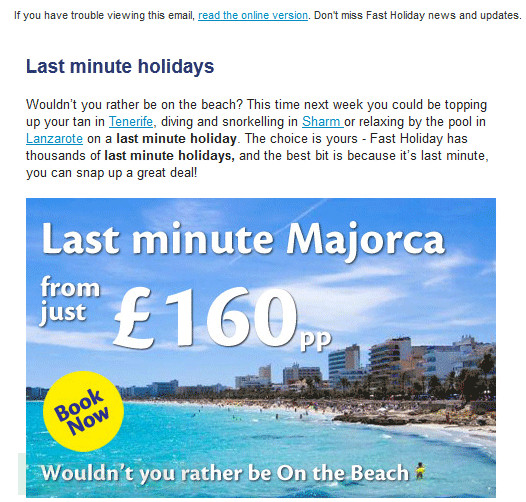

得到了企业邮箱地址之后,接下来就要创建钓鱼邮件模板了。模板中的每一个URL必须要包含一个字符串”{0}”,因为脚本会自动将这个字符串替换成正确的URL地址。一次真实的测试场景截图如下:

接下来,我们需要在Web服务器上安装php环境并将php文件”index.php”复制到Web服务器的根目录下。这个文件中包含的JavaScript代码会收集浏览器信息并将其保存到/tmp目录下的日志文件中。演示实例如下:

# phemail.py -e test-emails.txt -f"Fast Holiday " -r "Fast Holiday " -s "Last MinuteHoliday" -b body.txt -w http://YOUR-WEBSITE.com SMTP server: mail.example.com Sent to test@example.com Error: sending tonotExist-email@example.com Phishing URLs point to http://YOUR-WEBSITE.com Phemail.py log file saved: phemail-log-12-07-2012_15-42.txt

接下来,你只需要等待目标用户点击钓鱼邮件,然后你就能够收集到目标用户的某些浏览器信息了:

Email: test@example.com Date: Thu 12/07/2012 11:00:13 IP: 192.168.0.123 User Agent: Mozilla/5.0 (Windows NT 6.1;WOW64; rv:13.0) Gecko/20100101 Firefox/13.0.1 appCodeName: Mozilla appName:Netscape appVersion: 5.0 (Windows) appMinorVersion: undefined product: GeckocookieEnabled: true cpuClass: undefined onLine: true opsProfile: undefineduserProfile: undefined language: en-US platform: Win32 systemLanguage:undefined userLanguage: undefined flash: Enabled Plugins: Google UpdateShockwave Flash 11.3 r300 Google Talk Plugin Video Acceleratorversion:0.1.44.16 Version 3.1.4.8140 5.1.10411.0 Adobe PDF Plug-In For Firefoxand Netscape 10.1.3 NPRuntime Script Plug-in Library for Java™ Deploy VmwareRemote Console and Client Integration Plug-in BlackBerry WebSL Browser Plug-InBing Bar The plug-in allows you to open and edit files using Microsoft Officeapplications Office Authorization plug-in for NPAPI browsers

PhEmail项目主页

工具下载

你可以直接通过克隆PhEmail的GitHub代码库来完成工具的下载:

git clone https://github.com/Dionach/PhEmail

工具使用

PHishing EMAIL tool v0.13 Usage: phemail.py [-e emails ] [-m mail_server ] [-f from_address ] [-r replay_address ] [-s subject ] [-b body ] -e emails: File containing list of emails(Default: emails.txt) -f from_address: Source emailaddress displayed in FROM field of the email (Default: Name Surname name_surname@example.com ) -r reply_address: Actual emailaddress used to send the emails in case that people reply to the email(Default: Name Surname name_surname@example.com ) -s subject: Subject of theemail (Default: Newsletter) -b body: Body of the email(Default: body.txt) -p pages: Specifies number ofresults pages searched (Default: 10 pages) -v verbose: Verbose Mode(Default: false) -l layout: Send email with noembedded pictures -B BeEF: Add the hook for BeEF -m mail_server: SMTP mailserver to connect to -g Google: Use a google accountusername:password -t Time delay: Add deleaybetween each email (Default: 3 sec) -R Bunch of emails per time(Default: 10 emails) -L webserverLog: Customise thename of the webserver log file (Default: Date time in format"%d_%m_%Y_%H_%M") -S Search: query on Google -d domain: of email addresses -n number: of emails perconnection (Default: 10 emails) -c clone: Clone a web page -w website: where the phishingemail link points to -o save output in a file -F Format (Default: 0): 0- firstname surname 1- firstname.surname@example.com 2- firstnamesurname@example.com 3- f.surname@example.com 4- firstname.s@example.com 5-surname.firstname@example.com 6- s.firstname@example.com 7- surname.f@example.com 8- surnamefirstname@example.com 9- firstname_

免责声明

请不要在没有得到目标用户事先同意的情况下实用PhEmail来进行测试,由使用者自身使用不当所带来的问题开发人员不承担任何责任,同时我们也对PhEmail所带来的损失概不负责,请大家妥善使用。

作者:佚名

来源:51CTO

Python 实现SynFlood洪水攻击 Syn-Flood攻击属于TCP攻击,Flood类攻击中最常见,危害最大的是Syn-Flood攻击,也是历史最悠久的攻击之一,该攻击属于半开放攻击,攻击实现原理就是通过发送大量半连接状态的数据包,从而耗尽目标系统的连接池,默认情况下每一种系统的并发连接都是有限制的,如果恶意攻击持续进行,将会耗尽系统有限的连接池资源。windows 系统半开连接数是10个。

[ 靶场环境篇 ] XSS-labs 靶场环境搭建(特别详细) 想入门渗透行业呢光有理论基础是不够的,更重要的是实践经验。 接下来我会分享一些入门级靶场,从环境搭建一直到通关教程。 入门级靶场会分享:pikachu、DVWA、XSS-labs、sql-labs、upload-labs等内容。 上篇文章写到了 pikachu 靶场的搭建,本文写 XSS-lab 靶场环境的搭建。

python小知识-防范式编程 防范式编程是基于一种思想:主程序或者子程序不会因为传入错误的数据而被破坏。防范式编程的这种思维将程序可能导致的错误控制在有限的影响范围内。

神操作:教你用Python识别恶意软件 在本文中,我们将介绍恶意软件静态分析的基础知识。静态分析是对程序文件的反汇编代码、图形图像、可打印字符串和其他磁盘资源进行分析,是一种不需要实际运行程序的逆向工程。虽然静态分析技术有欠缺之处,但是它可以帮助我们理解各种各样的恶意软件。

kali linux 网络渗透测试学习笔记(三)社会工程学之Java攻击:钓鱼网站制作 一.进入kali linux系统的命令行模式 输入代码; ifconfig 查看获得本机IP地址为:192.168.43.227 然后输入代码: setoolkit 出现以下界面: 在set后输入1. 二.开始重复输入数字代号

三.写入钓鱼网站的目标 正如下图所示,我们需要先输入本机的IP地址以及端口,之后输入钓鱼网站的网址,这里我们以百度为例,因此输入https://www.baidu.com。

云栖大讲堂 擅长前端领域,欢迎各位热爱前端的朋友加入我们( 钉钉群号:23351485)关注【前端那些事儿】云栖号,更多好文持续更新中!

相关文章

- Python 爬虫之Scrapy框架

- 35岁自学Python转行靠谱吗?

- 要注意Python逻辑运算符与C/C++逻辑运算符的不同(逻辑与、逻辑或、逻辑非)【用Python的if条件语句为示例】

- 【测试开发】python系列教程:python反射

- gyp ERR! stack Error: Can‘t find Python executable “python“, you can set the PYTHON env variable.

- Python 插件安装

- Python Numpy 中的打印设置函数set_printoptions

- 《Python 3程序开发指南(第2版•修订版)》——1.5 练习

- 《Python Cookbook(第2版)中文版》——1.14 改变多行文本字符串的缩进

- python之input()、while、title()和upper()

- python学习(七)之函数参数

- java的sha1加密,转化为python版本

- python第一课——关于python的一些概念

- 学习笔记(03):Python实战编程-sys模块