ACCESS数据库防下载方法

2023-09-11 14:20:31 时间

下面的方法分别适用有IIS控制权和 虚拟空间的用户!

1:修改数据库名。这是常用的方法,将数据库名改成怪异名字或长名字以防他人猜测。如果被猜到数据库名则还能下载该数据库文件,但机率不大。如:将数据库database.mdb改成fjds$^ ijjkgf.mdb这种名称。

2:修改数据库后缀名。如改成database.inc、database.dwg、database.dll等等,请注意要在IIS中设置这些后缀的文件可以被解析,这样直接访问这个数据库文件时将会象程序一样被执行而不会被下载,以避免数据库被其他人获取而使网站安全受到影响。( 请不要修改为ASP、ASA这样的后缀名,因为黑客仍可以通过ASP的漏洞进行代码攻击从而获取数据库的名称达到攻击数据库的目的)

3:将数据库database.mdb改成#database.mdb。这是最简单有效的办法。假设别人得到你的数据库地址是:

http://www.yourserver.com/folder/#data#base.mdb,但实际上得到将是:http://www.yourserver.com/folder/,因为#在这里起到间断符的作用。地址串遇到#号,自动认为访问地址串结束。注意:不要设置目录可访问。用这种方法,不管别人用何种工具都无法下载,如flashget,网络蚂蚁等。

注:只要数据库文件名任何地方含有#,别人都无法正常下载。同理,空格号也可以起到#号作用,但必须是文件名中间出现空格。

4:修改IIS设置。 只要修改一处,无需修改代码,即使暴露了数据库的目标地址,整个站点的数据库仍然可以防止被下载。

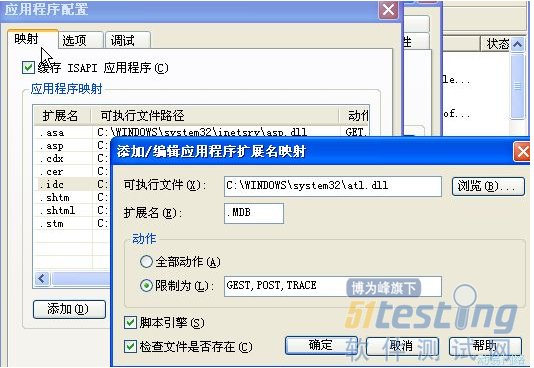

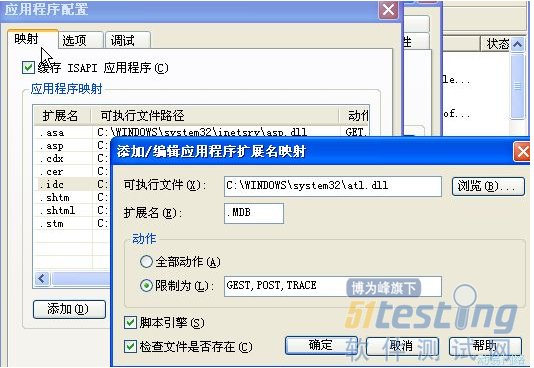

我们在 IIS属性---主目录---配置--- 映射---添加对.mdb文件的应用解析。

即任意找个.dLL文件解析MDB文件。如图:

通过以上设置,数据库可正常使用,但在直接下载数据库mdb文件时则会显示404错误。

5:加密数据库 适合没有IIS控制权

先在本机上打开ACCESS服务器,从菜单栏上,点“文件”- “打开”,在弹出的窗口里,选中你要打开的ACCESS数据库,点右下方的“打开”按钮时,应注意,要选择“以独占方式打开(v)”如图:

通过以上设置,数据库可正常使用,但在直接下载数据库mdb文件时则会显示404错误。

5:加密数据库 适合没有IIS控制权

先在本机上打开ACCESS服务器,从菜单栏上,点“文件”- “打开”,在弹出的窗口里,选中你要打开的ACCESS数据库,点右下方的“打开”按钮时,应注意,要选择“以独占方式打开(v)”如图:

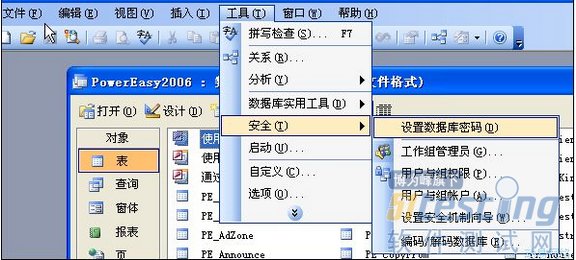

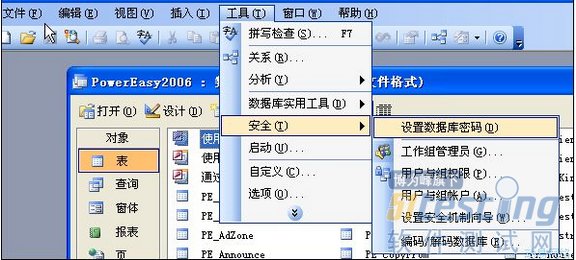

ACCESS 数据库打开后,就可以设置密码了,如图:

ACCESS 数据库打开后,就可以设置密码了,如图:

加密后修改数据库连接文件:conn.asp, 然后找到下面这段代码:

加密后修改数据库连接文件:conn.asp, 然后找到下面这段代码:

If SystemDatabaseType = "SQL" Then ConnStr = "Provider = Sqloledb; User ID = " SqlUsername Password = " SqlPassword Initial Catalog = " SqlDatabaseName Data Source = " SqlHostIP " ConnStr = "Provider=Microsoft.Jet.OLEDB.4.0;Data Source=" Server.MapPath(db)

修改这行 ConnStr = "Provider=Microsoft.Jet.OLEDB.4.0;Data Source=" Server.MapPath(db) 为下面样式 ConnStr = "Provider=Microsoft.Jet.OLEDB.4.0;Data Source=" Server.MapPath(db) Jet OLEDB:Database Password=数据库的密码;Persist Security Info=False" 这几种方法中,只有第4种方法是一次修改配置后,整个站点的数据库都可以防止下载;其他几种方法,需要修改数据库连接文件。 这几种方法各有长短,请自己选择性地使用,也可几种方法同时使用。但最主要还是需要系统和IIS本身设置足够安全并且加上好的防火墙软件, 否则再好的安全设置也仍然会被攻破! 最新内容请见作者的GitHub页:http://qaseven.github.io/

利用注释及自定义加密免杀Webshell 此篇只讨论php,其实原理是相同的,本文的思路依然适用于其他语言 由于php7.1以后assert不能拆分了,所以此篇不使用assert函数作为核心,使用适用性更广的eval。

Discuz被攻击 首页篡改的漏洞修复解决办法 Discuz 3.4是目前discuz论坛的最新版本,也是继X3.2、X3.3来,最稳定的社区论坛系统。目前官方已经停止对老版本的补丁更新与升级,直接在X3.4上更新了,最近我们SINE安全在对其安全检测的时候,发现网站漏洞,该漏洞是由于用户登录论坛的时候调用的微信接口,导致可以进行任意登录,甚至可以登录到管理员的账号里去。

phpcms2008网站漏洞修复 远程代码写入缓存漏洞利用 SINE安全公司在对phpcms2008网站代码进行安全检测与审计的时候发现该phpcms存在远程代码写入缓存文件的一个SQL注入漏洞,该phpcms漏洞危害较大,可以导致网站被黑,以及服务器遭受黑客的攻击,关于这次发现的phpcms漏洞细节以及如何利用提权我们来详细剖析。

通过以上设置,数据库可正常使用,但在直接下载数据库mdb文件时则会显示404错误。

5:加密数据库 适合没有IIS控制权

先在本机上打开ACCESS服务器,从菜单栏上,点“文件”- “打开”,在弹出的窗口里,选中你要打开的ACCESS数据库,点右下方的“打开”按钮时,应注意,要选择“以独占方式打开(v)”如图:

通过以上设置,数据库可正常使用,但在直接下载数据库mdb文件时则会显示404错误。

5:加密数据库 适合没有IIS控制权

先在本机上打开ACCESS服务器,从菜单栏上,点“文件”- “打开”,在弹出的窗口里,选中你要打开的ACCESS数据库,点右下方的“打开”按钮时,应注意,要选择“以独占方式打开(v)”如图:

ACCESS 数据库打开后,就可以设置密码了,如图:

ACCESS 数据库打开后,就可以设置密码了,如图:

加密后修改数据库连接文件:conn.asp, 然后找到下面这段代码:

加密后修改数据库连接文件:conn.asp, 然后找到下面这段代码:

If SystemDatabaseType = "SQL" Then ConnStr = "Provider = Sqloledb; User ID = " SqlUsername Password = " SqlPassword Initial Catalog = " SqlDatabaseName Data Source = " SqlHostIP " ConnStr = "Provider=Microsoft.Jet.OLEDB.4.0;Data Source=" Server.MapPath(db)

修改这行 ConnStr = "Provider=Microsoft.Jet.OLEDB.4.0;Data Source=" Server.MapPath(db) 为下面样式 ConnStr = "Provider=Microsoft.Jet.OLEDB.4.0;Data Source=" Server.MapPath(db) Jet OLEDB:Database Password=数据库的密码;Persist Security Info=False" 这几种方法中,只有第4种方法是一次修改配置后,整个站点的数据库都可以防止下载;其他几种方法,需要修改数据库连接文件。 这几种方法各有长短,请自己选择性地使用,也可几种方法同时使用。但最主要还是需要系统和IIS本身设置足够安全并且加上好的防火墙软件, 否则再好的安全设置也仍然会被攻破! 最新内容请见作者的GitHub页:http://qaseven.github.io/

利用注释及自定义加密免杀Webshell 此篇只讨论php,其实原理是相同的,本文的思路依然适用于其他语言 由于php7.1以后assert不能拆分了,所以此篇不使用assert函数作为核心,使用适用性更广的eval。

Discuz被攻击 首页篡改的漏洞修复解决办法 Discuz 3.4是目前discuz论坛的最新版本,也是继X3.2、X3.3来,最稳定的社区论坛系统。目前官方已经停止对老版本的补丁更新与升级,直接在X3.4上更新了,最近我们SINE安全在对其安全检测的时候,发现网站漏洞,该漏洞是由于用户登录论坛的时候调用的微信接口,导致可以进行任意登录,甚至可以登录到管理员的账号里去。

phpcms2008网站漏洞修复 远程代码写入缓存漏洞利用 SINE安全公司在对phpcms2008网站代码进行安全检测与审计的时候发现该phpcms存在远程代码写入缓存文件的一个SQL注入漏洞,该phpcms漏洞危害较大,可以导致网站被黑,以及服务器遭受黑客的攻击,关于这次发现的phpcms漏洞细节以及如何利用提权我们来详细剖析。

相关文章

- Linux启动/停止/重启Mysql数据库的方法

- 达梦数据库使用disql登录, 密码包含特殊字符(@)的处理方法

- 【数据库安装】sql serve 2008 安装过程中提示重启计算机失败,解决方法

- 采用异步来实现重新连接服务器或者重新启动服务 C#中类的属性的获取 SignalR2简易数据看板演示 C#动态调用泛型类、泛型方法 asp .net core Get raw request. 从壹开始前后端分离[.NetCore 不定期更新] 38 ║自动初始化数据库

- Sql2012如何将远程服务器数据库及表、表结构、表数据导入本地数据库 自定义日志记录功能,按日记录,很方便 C#常量和字段以及各种方法的语法总结 类型,对象,线程栈,托管堆在运行时的关系,以及clr如何调用静态方法,实例方法,和虚方法 asp.net webapi 自定义身份验证

- 关于Excel导入(或数据库连接)的HDR=YES; IMEX=1详解

- PHP使用组件构建自己的PHP框架【查询构造器进行数据库操作 DB】

- Android在未root手机获取应用内置的SQLite数据库到电脑上处理的方法(数据库备份与恢复-支持SDK30+)

- Oracle数据库:oracle组函数,聚合函数,多行函数,avg,sum,min,max,count,group by,having

- Oracle数据库:条件表达式case when then else end,decode函数,oracle单行函数练习示例

- 使用mysqldump 备份mysql数据库 报错1044 和 1045的原因及解决方法

- 【Java】java数据库连接池配置的几种方法

- Windows系统云服务器安装、配置 MySQL 数据库

- 《解读NoSQL》——2.5 比较ACID和BASE——两种可靠的数据库事务方法

- Qt编写数据可视化大屏界面电子看板12-数据库采集

- 转 zabbix 优化方法 以及 后台数据库查询方法 两则

- “拒绝了对对象数据库的 EXECUTE 权限”之解决

- 数据库Sharding的基本思想和切分策略

- [转]SQLServer跨服务器访问数据库(openrowset/opendatasource/openquery)

- Spring自带配置方式链接数据库(没有src新建文件,没有c3p0)

- php pdo对象使用详解: 连接数据库与exec方法

- Mysql数据库中设置root密码的命令及方法

- Java高手速成│Java程序怎样和数据库对话

- Mysql学习之十二:JDBC连接数据库之DriverManager方法

- CYQ.Blog(QBlog) 单用户版本V3.0 发布下载[免费,简洁,高性能,双语言,8套皮肤,4种数据库支持]

- Windows下MySQL service manager数据库/mysqld.exe占用内存解决方法/Workbench 10061错误/Navicat 10038错误

- 因为数据库正在使用,所以无法获得对数据库的独占访问权---还原或删除数据库的解决方法

- SQL Server数据库快照的工作方式

- MPP分布式数据库性能评估方法 - 阿里云HybridDB for PostgreSQL最佳实践