WEB安全基础 - - - XRAY使用

2023-09-11 14:20:18 时间

目录

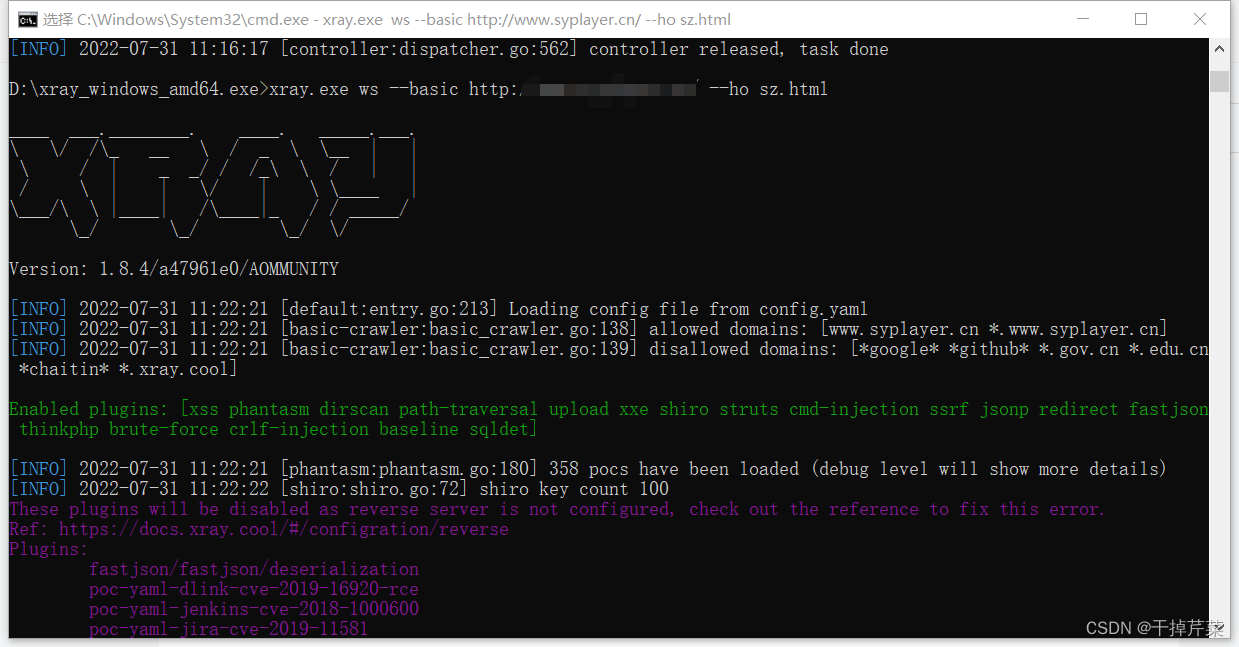

爬虫

xray.exe webscan --basic-crawler http://xxx.com/ --html-output xray-xxx.htmlxray.exe ws --basic http://xxx.com/ --ho xray-xxx.html

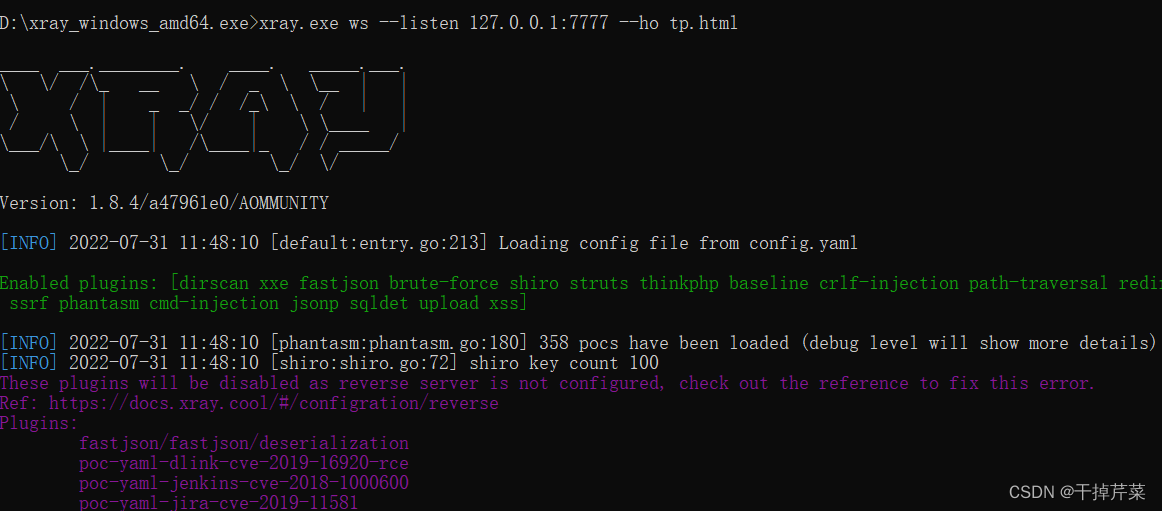

被动扫描

生成ca证书

xray.exe genca

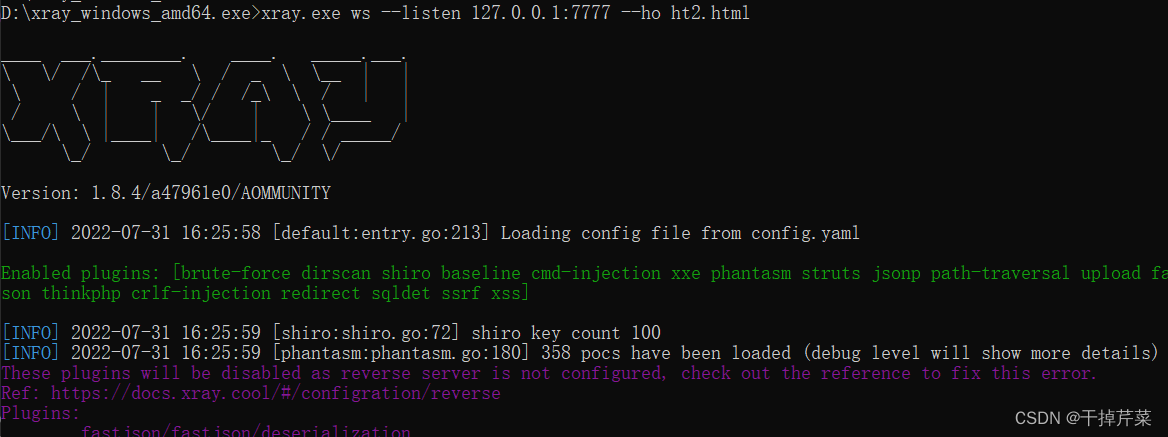

开启监听

xray.exe ws --listen 127.0.0.1:7777 --ho tp.html

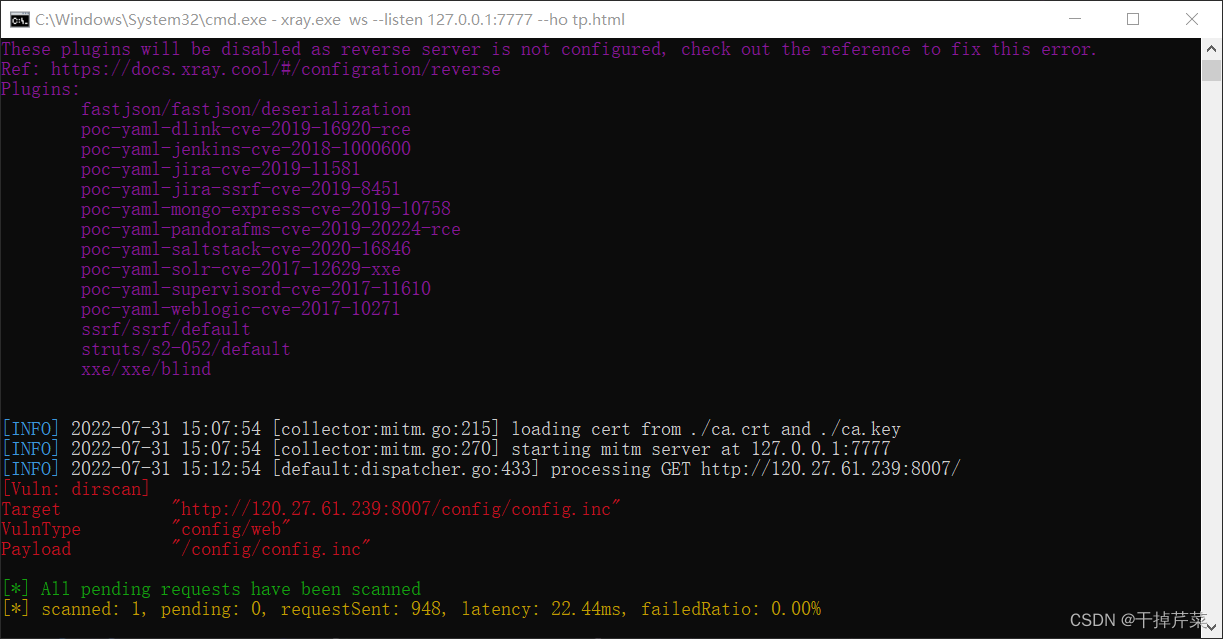

浏览器代理设置

将浏览器设置为xray模式

这里以SQL注入漏洞为例子,进行爬取

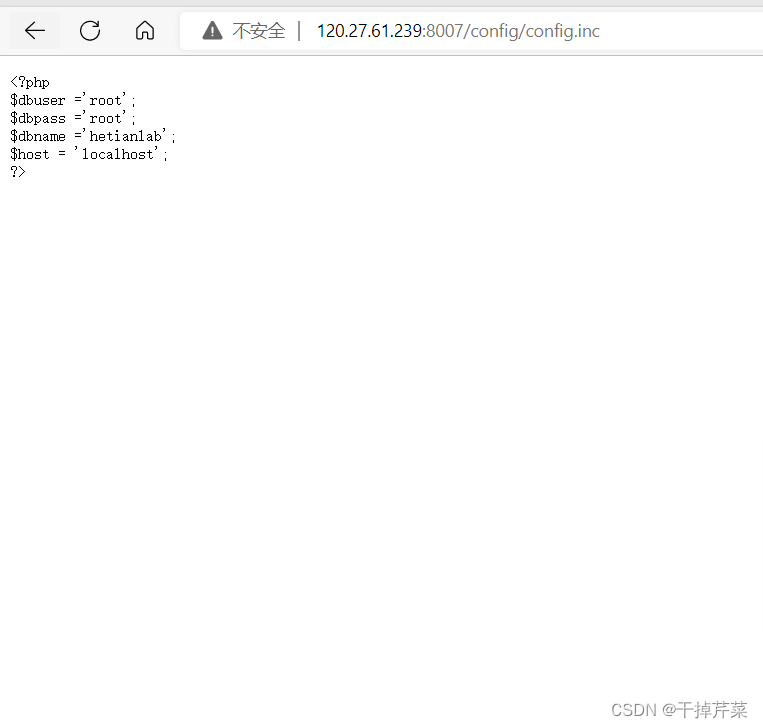

可以看到xray已经获取了当前页面的信息,访问一下target(目标)的网址

可以看到获取用户名密码

BurpSuite联动XRAY

监听

1.设置监听

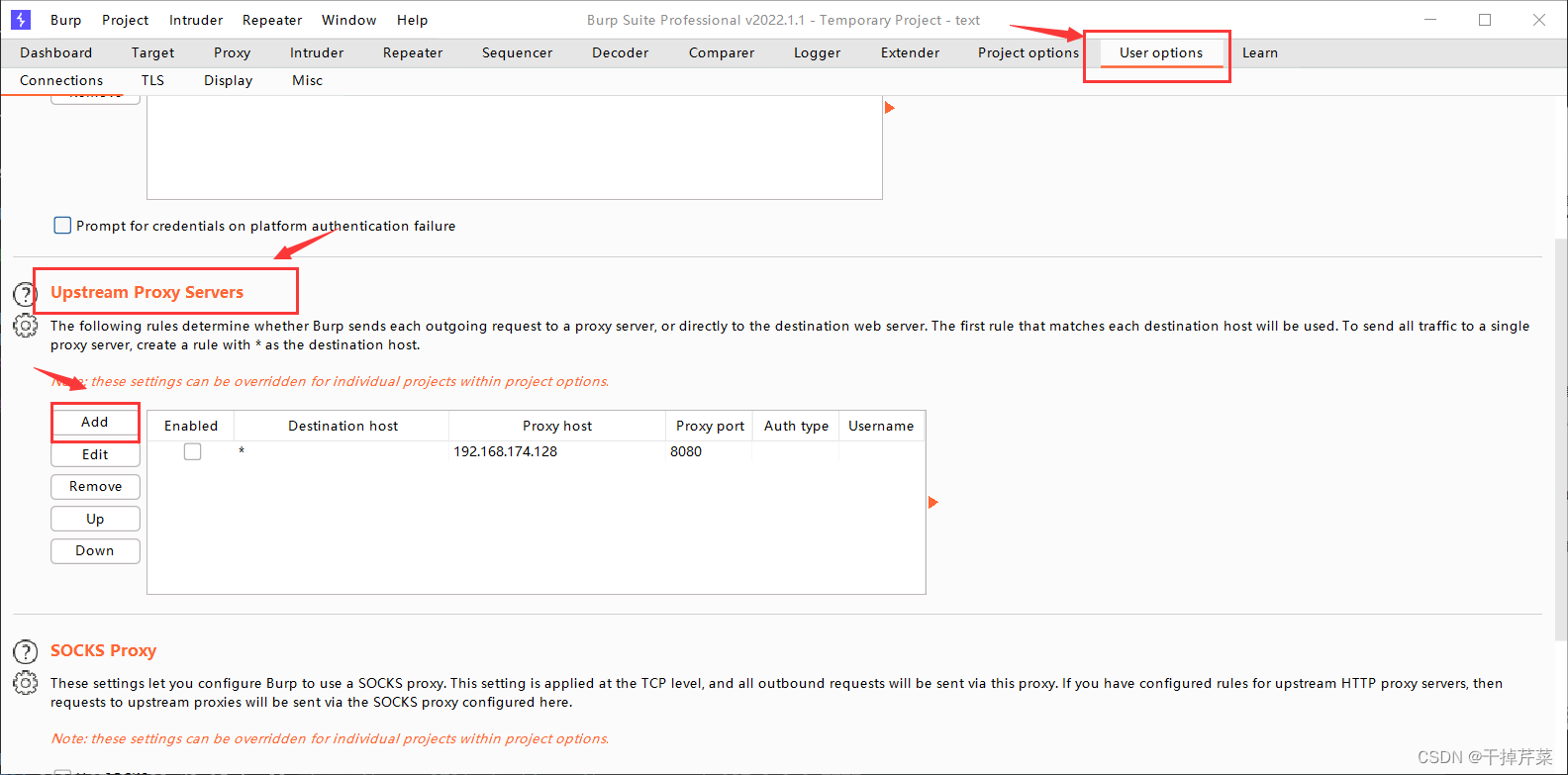

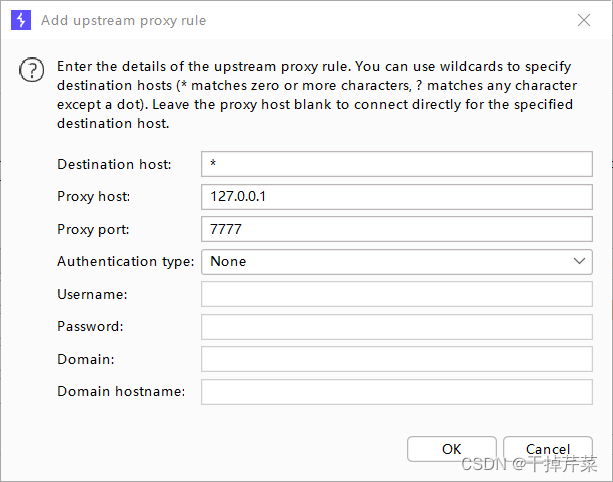

2.BurpSuite的设置

添加新的上游代理服务

3.在burpsuite自带的浏览器输入需要监听的网站

4.xray回显

Burpsuit主动扫描

1.设置新目标

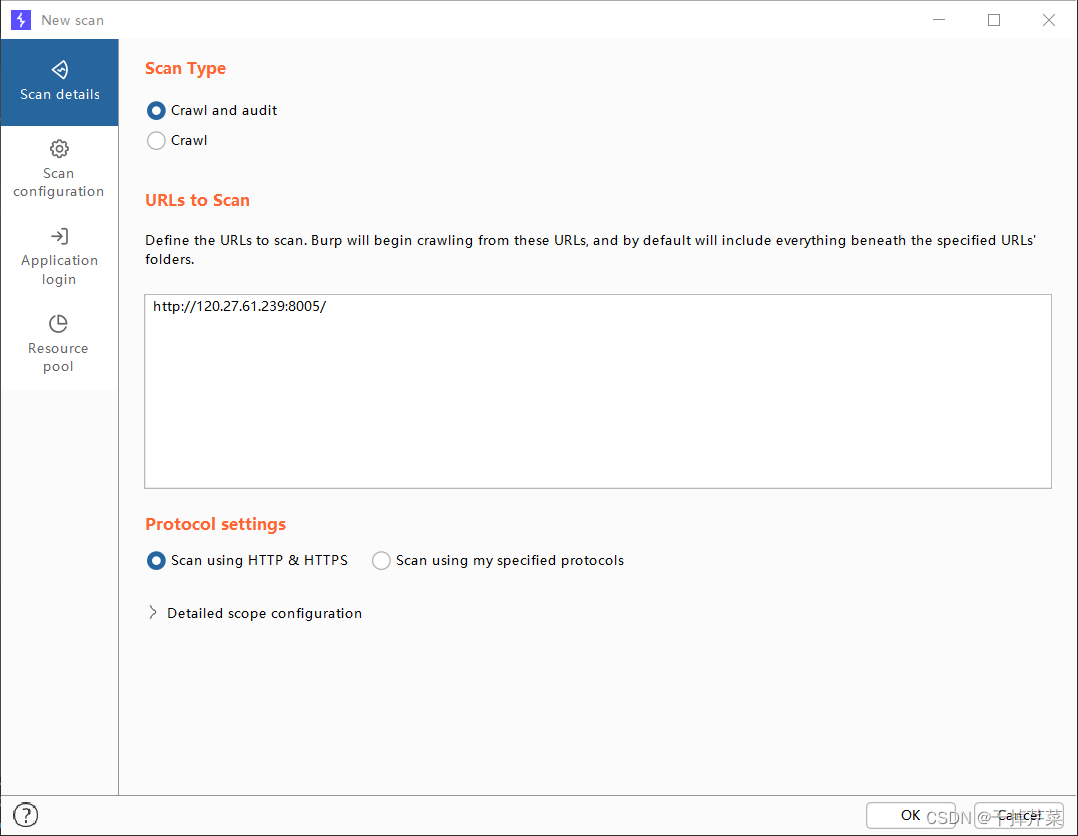

2.选择扫描类型,协议设置

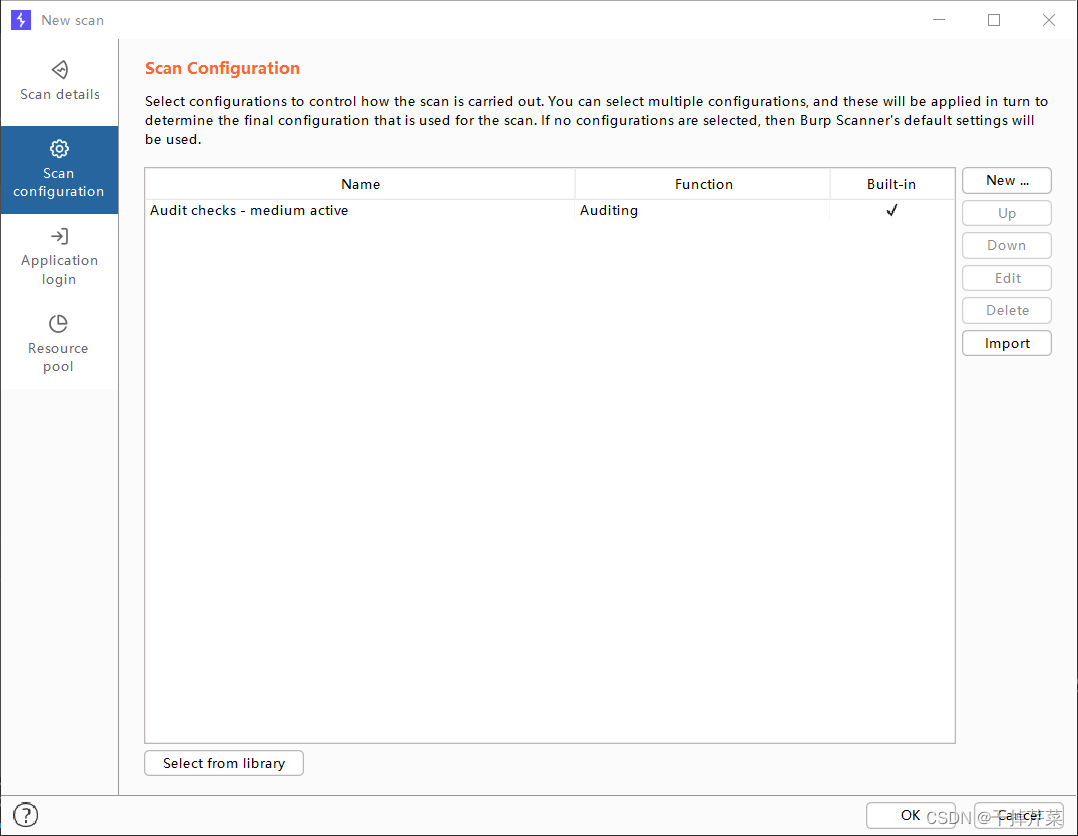

3.设置扫描配置

4. xray监听回显

XRAY脚本编写

1.编写网站(Xray POC编写辅助工具)

2.脚本编写(poc-nacos-unauth.yml)

最基础的POC

name: poc-nacos-unauthgroups:one:- method: GET请求方式path: 路径follow_redirects: trueexpression: |response.status == 200 && r'"username":".+?",'.bmatches(response.body) //表达式

3. 漏洞检测

xray ws -p mypocs/poc-nacos-unauth.yml -uf url.txt --ho nacos.html

相关文章

- python基础之上下文管理器

- 服务器硬件基础

- python基础——调试

- ESXi 基础安全加强(ing...)

- 《Web前端开发精品课——HTML5 Canvas开发详解》——第一部分 Canvas基础

- Azkaban(一)Azkaban的基础介绍

- EJB开发基础——EJB规范

- Java基础篇:四种代码块详解

- MapXtreme 2005 学习心得 一些基础函数代码(四)

- WEB安全基础 - - -命令执行漏洞

- WEB安全基础 - - -SQL注入利用

- 试题 基础练习 字符串对比

- 【Verilog基础】在不同时钟域之间如何安全地传递信号方法总结(2)单比特跨时钟域之结绳法(快到慢)

- 【Verilog基础】在不同时钟域之间如何安全地传递信号方法总结(1)三种同步器法总结(电平同步、边沿同步、脉冲同步)

- 《C#零基础入门之百识百例》(四十九)类成员的作用域和生命期 -- 求N位自幂数

- IOS基础之UILineBreakModeWordWrap

- Java多线程基础(一)---线程安全(synchronized 反编译深入分析,JConsole监控进程运行,程序死锁信息打印)

- 安全威胁情报有效使用的基础

- MySQL基础知识点总结