渗透测试-越权漏洞之垂直越权和水平越权

越权漏洞之垂直越权和水平越权

文章目录

前言

一、什么是越权漏洞以及漏洞产生的原因

1. 什么是越权漏洞

越权漏洞指应用在检查授权时存在纰漏,使得攻击者在获得低权限用户账户后,利用一些方式绕过权限检查,访问或者操作其他用户或者更高权限。例如在图1.1中购物系统中A用户可以查询到B用户的订单信息,是为水平越权;普通用户获取管理员权限的功能,是为垂直越权。

2. 漏洞产生的原因

通常情况下,一个 Web 程序功能流程是登录 - 提交请求 - 验证权限 - 数据库查询 - 返回结果。如果验证权限不足,便会导致越权。常见的程序都会认为通过登录后即可验证用户的身份,从而不会做下一步验证,最后导致越权。

-

通过隐藏 URL

实现控制访问有些程序的管理员的管理页面只有管理员才显示,普通用户看不到,利用 URL 实现访问控制,但 URL 泄露或被恶意攻击者猜到后,这会导致越权攻击。 -

直接对象引用

这种通过修改一下参数就可以产生水平越权,例如查看用户信息页面 URL 后加上自己的 id 便可查看,当修改为他人的 ID 号时会返回他人的信息,便产生了水平越权。 -

多阶段功能

多阶段功能是一个功能有多个阶段的实现。例如修改密码,可能第一步是验证用户身份信息,号码验证码类的。当验证成功后,跳到第二步,输入新密码,很多程序会在这一步不再验证用户身份,导致恶意攻击者抓包直接修改参数值,导致可修改任意用户密码。 -

静态文件

很多网站的下载功能,一些被下载的静态文件,例如 pdf、word、xls 等,可能只有付费用户或会员可下载,但当这些文件的 URL 地址泄露后,导致任何人可下载,如果知道 URL 命名规则,则会便利服务器的收费文档进行批量下载。 -

平台配置错误

一些程序会通过控件来限制用户的访问,例如后台地址,普通用户不属于管理员组,则不能访问。但当配置平台或配置控件错误时,就会出现越权访问。

二、水平越权和垂直越权以及防御方法

1.水平越权和垂直越权

(1)水平越权

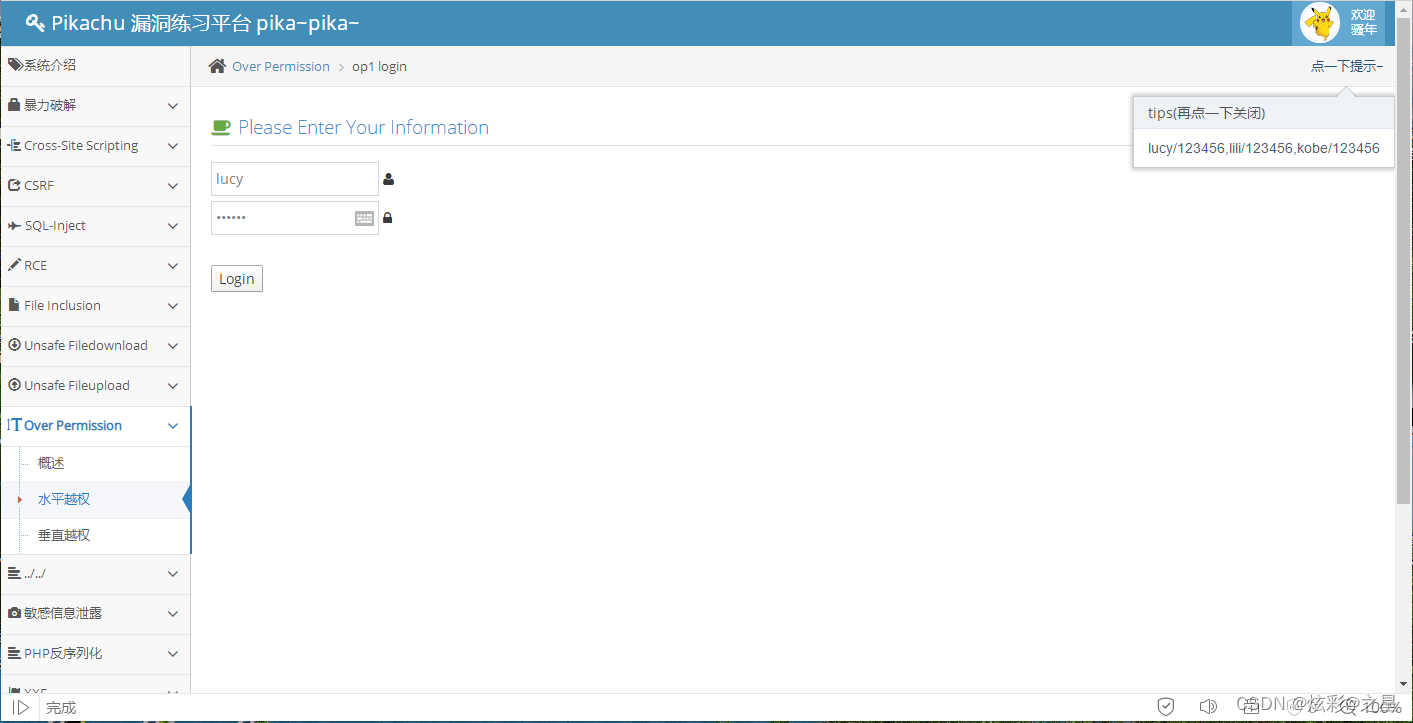

我们进行pikachu实验,我们点击提示,登录用户信息

我们先登录lucy的账号

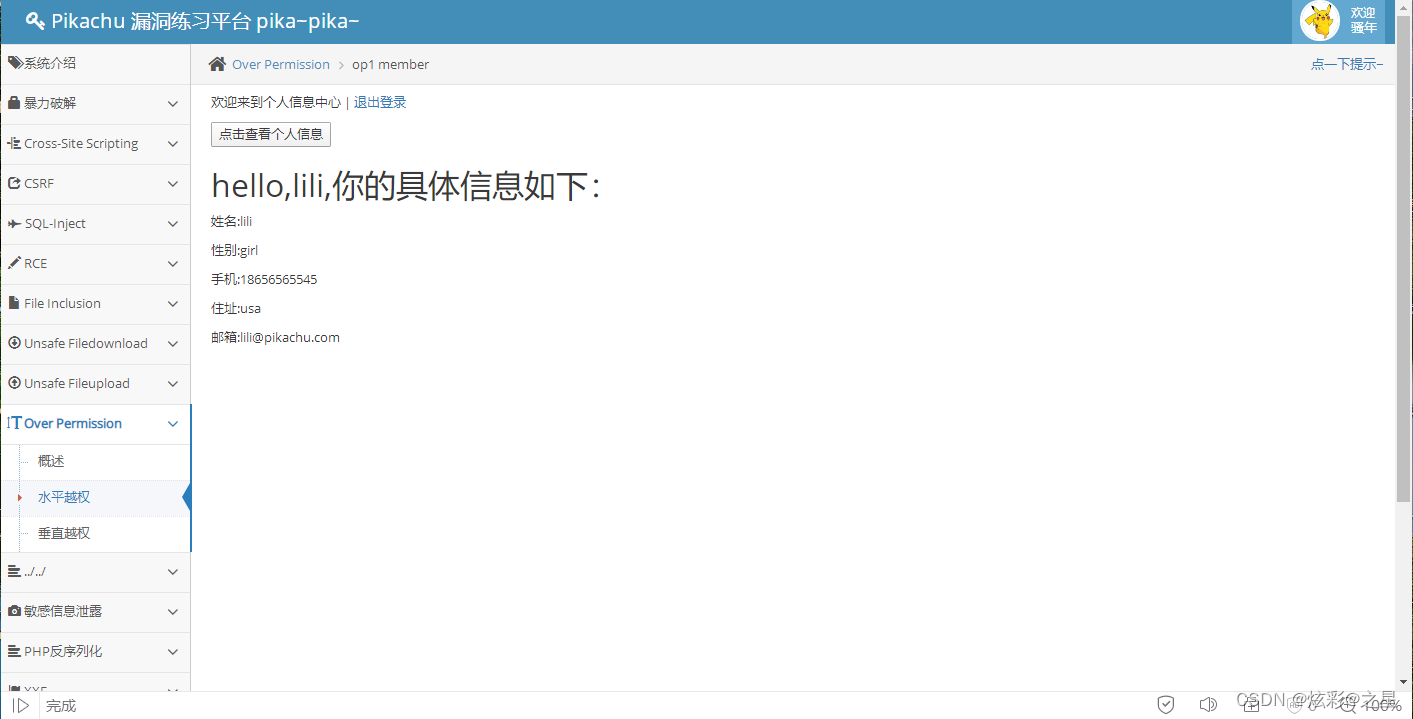

然后退出,利用其他用户名进行登录,我们之修改用户名,不修改密码,登录lili用户名

发现登录成功,这就是水平越权的漏洞所在,同一级用户就可以随意登录信息。

(2)垂直越权

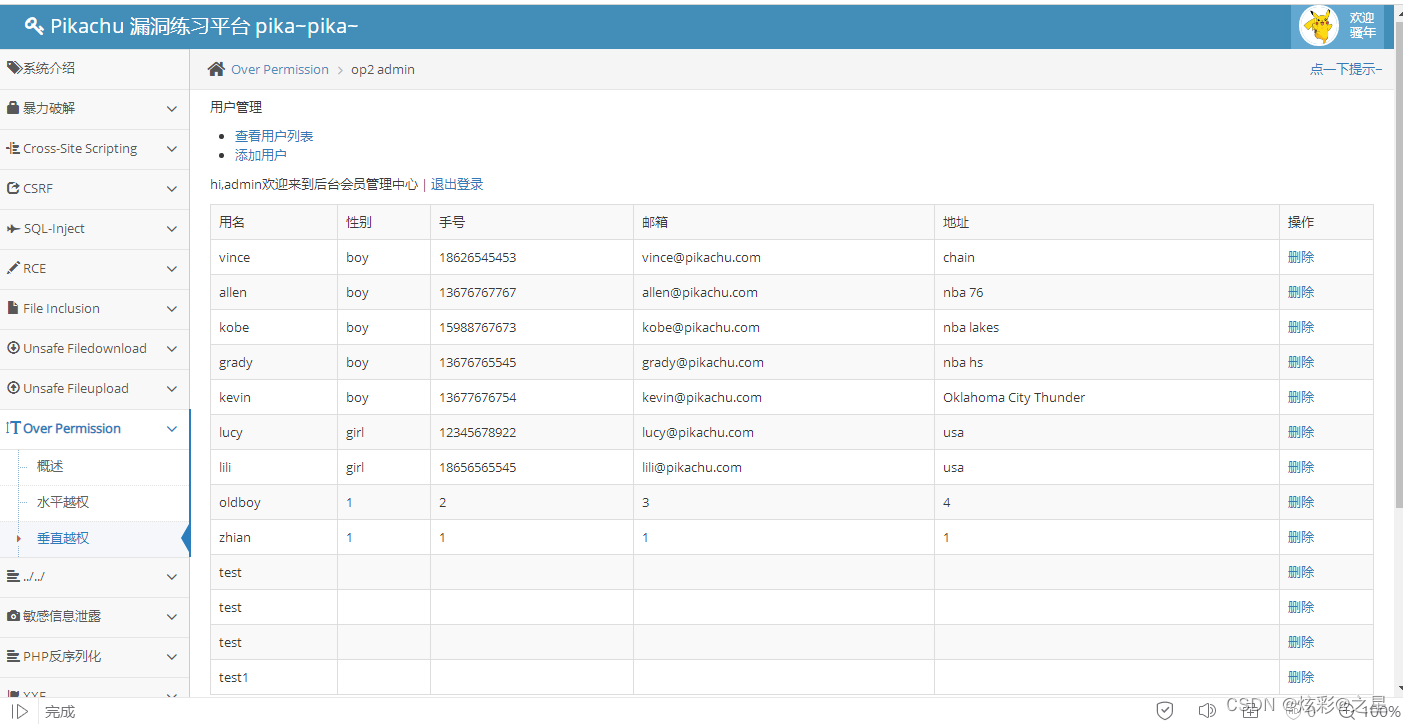

我们进行实验,使用管理员账号登录,admin/123456

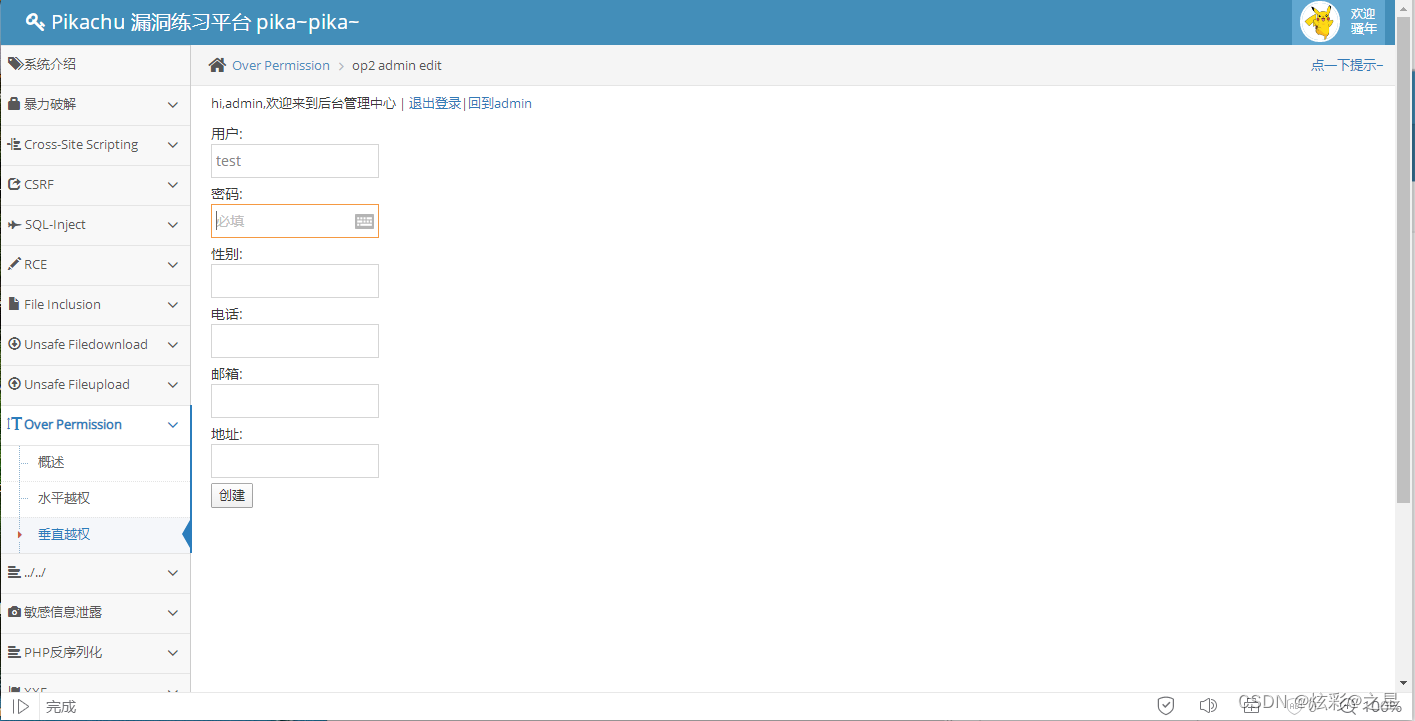

我们添加一个用户

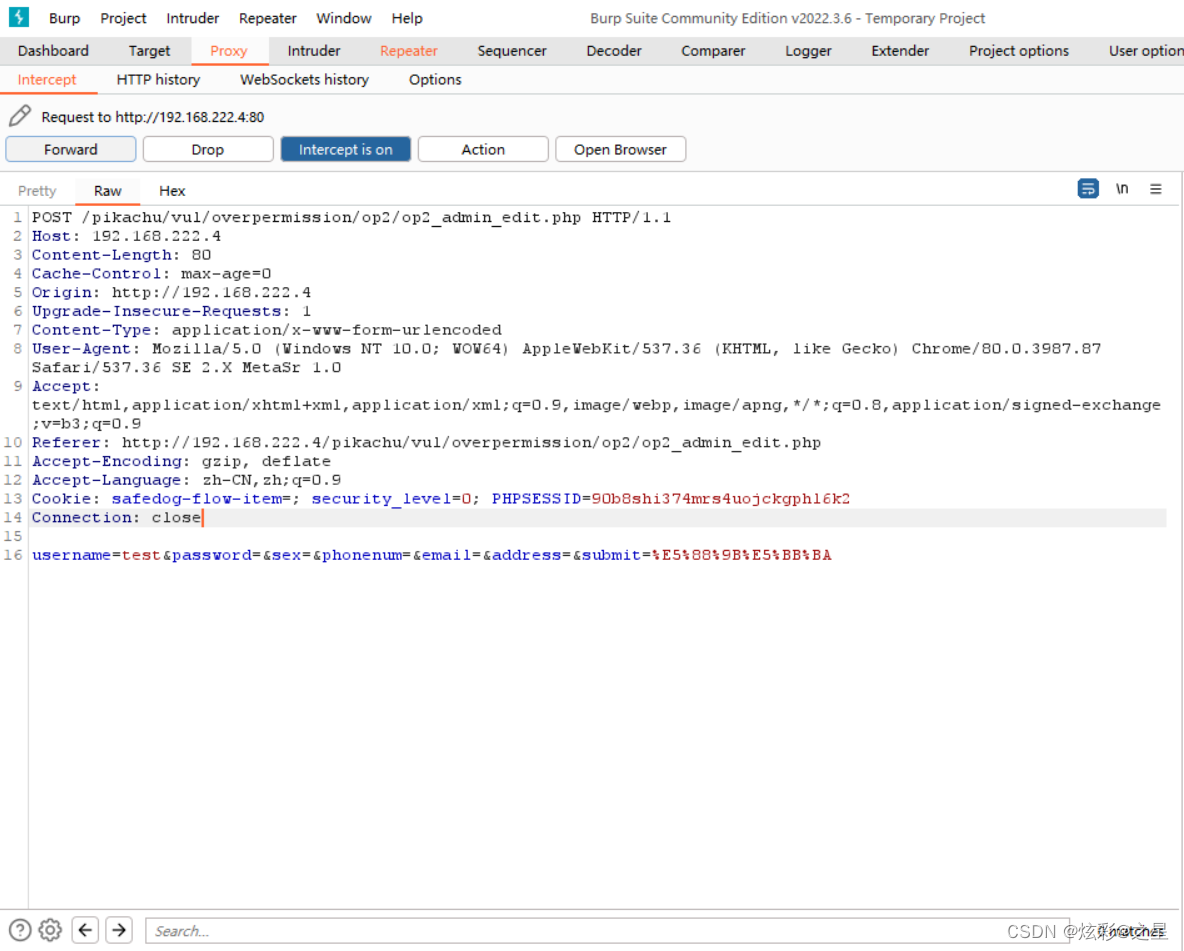

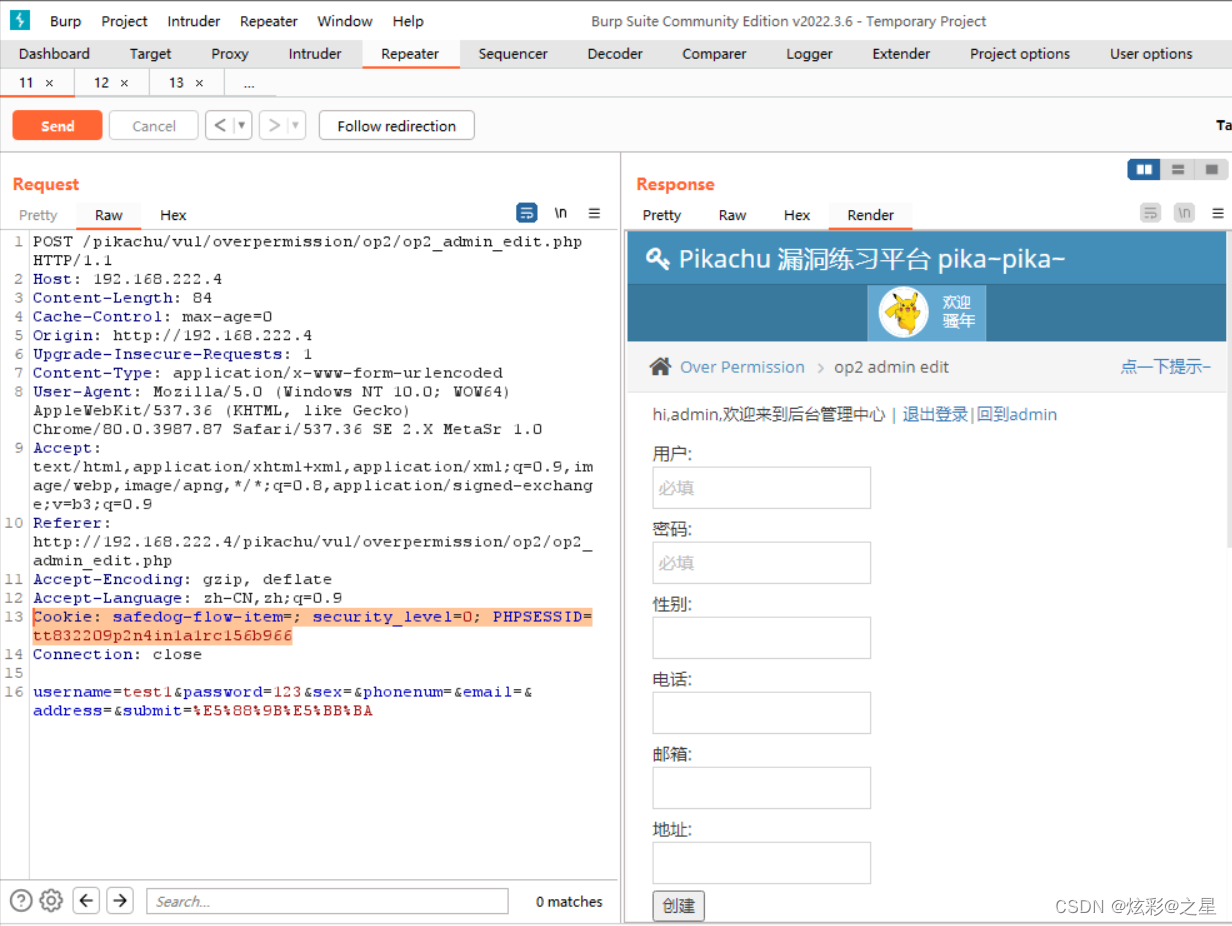

利用burp抓包

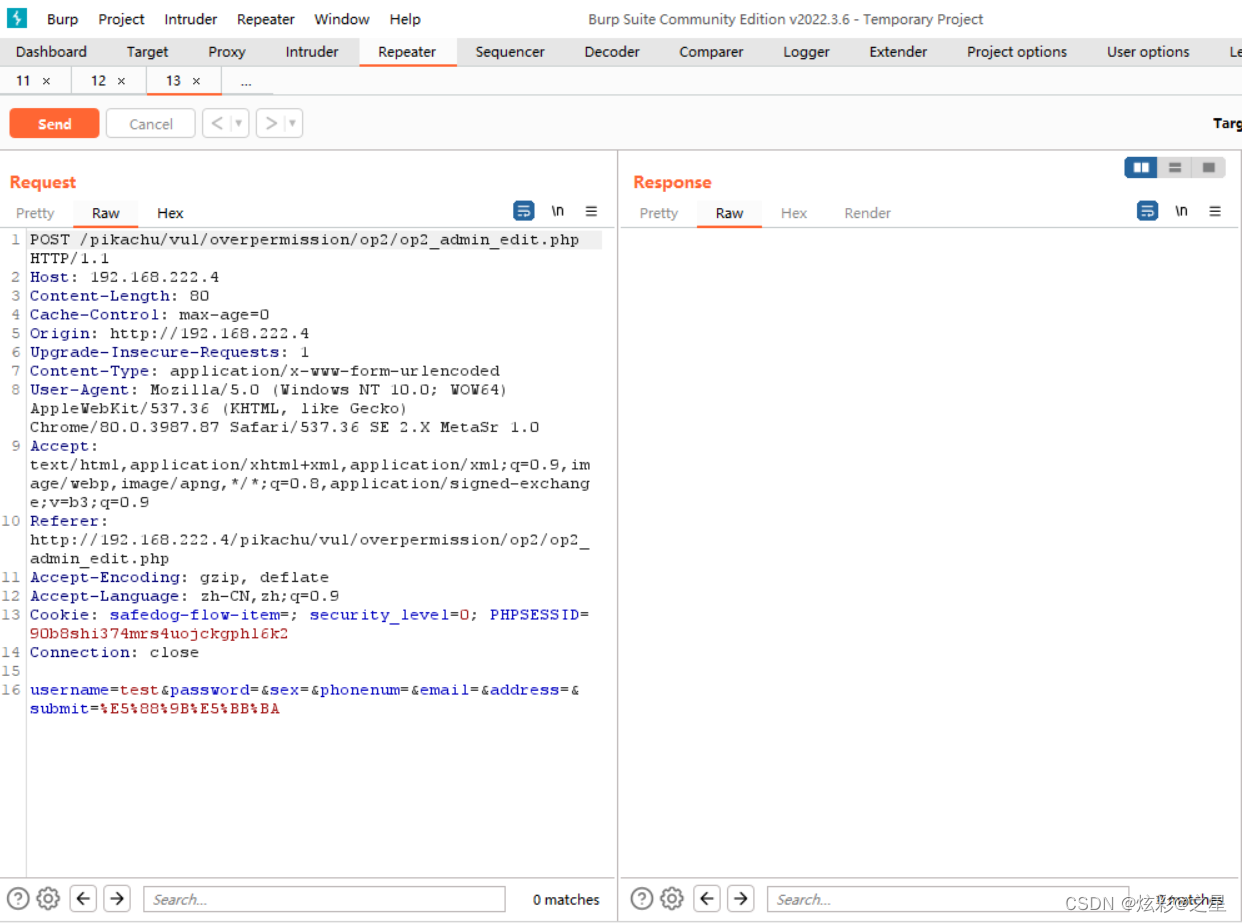

进行重发

我们抓到了管理员的cookie值

Cookie: safedog-flow-item=; security_level=0; PHPSESSID=90b8shi374mrs4uojckgphl6k2

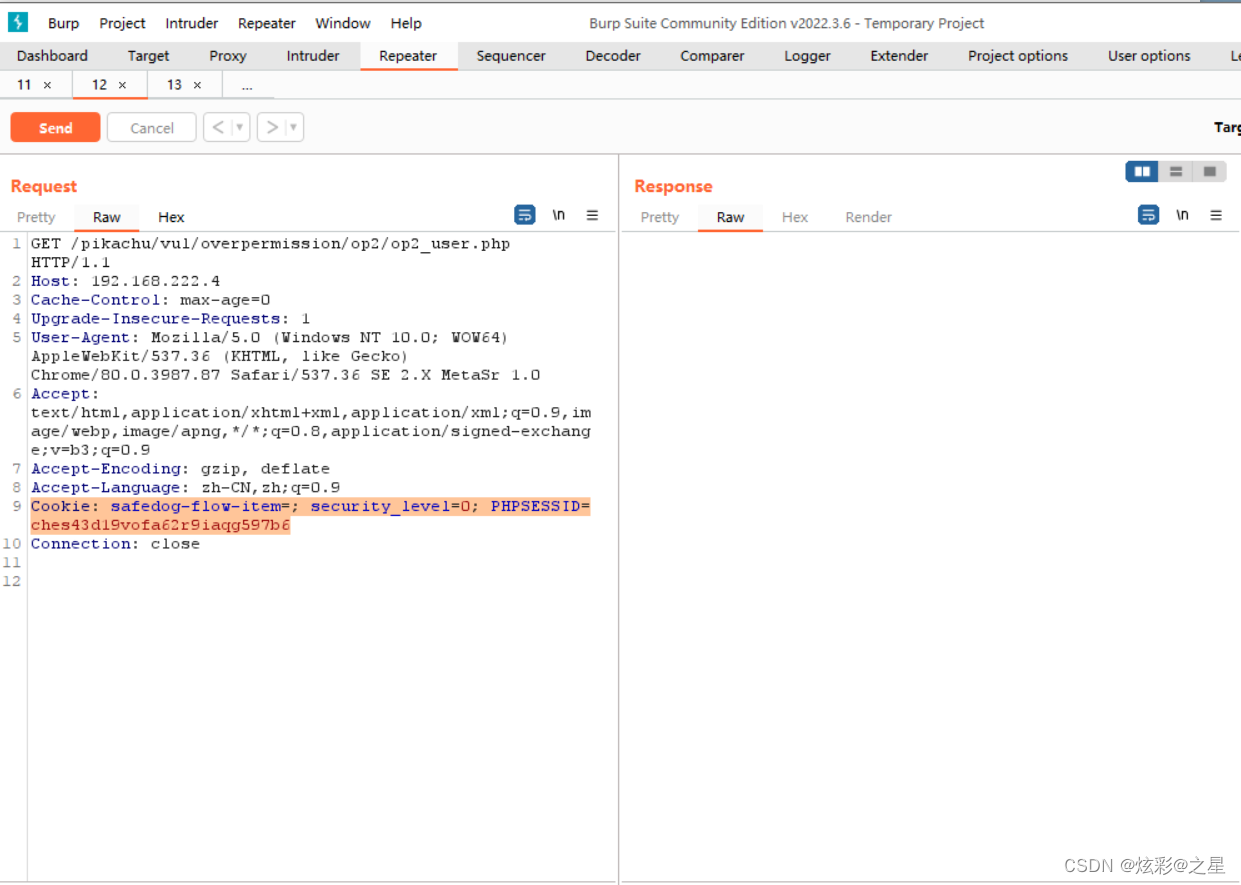

接下来我们抓一下普通用户的登录页面

也抓到了普通用户的cookie值

Cookie: safedog-flow-item=; security_level=0; PHPSESSID=ches43d19vofa62r9iaqg597b6

这时我们就可以进行垂直越权了,我们将普通 用户的cookie值复制到管理员的添加用户的页面,并且添加test1用户,进行重发,发现成功登录了

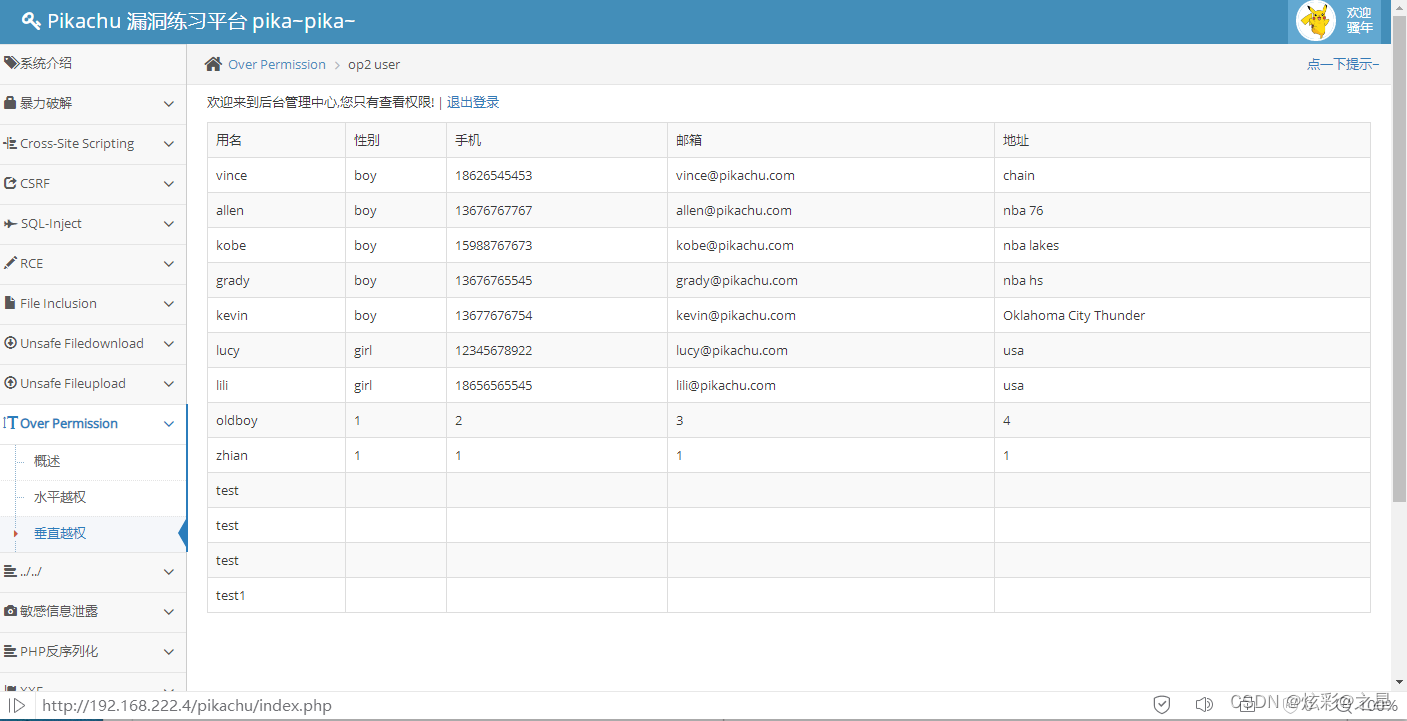

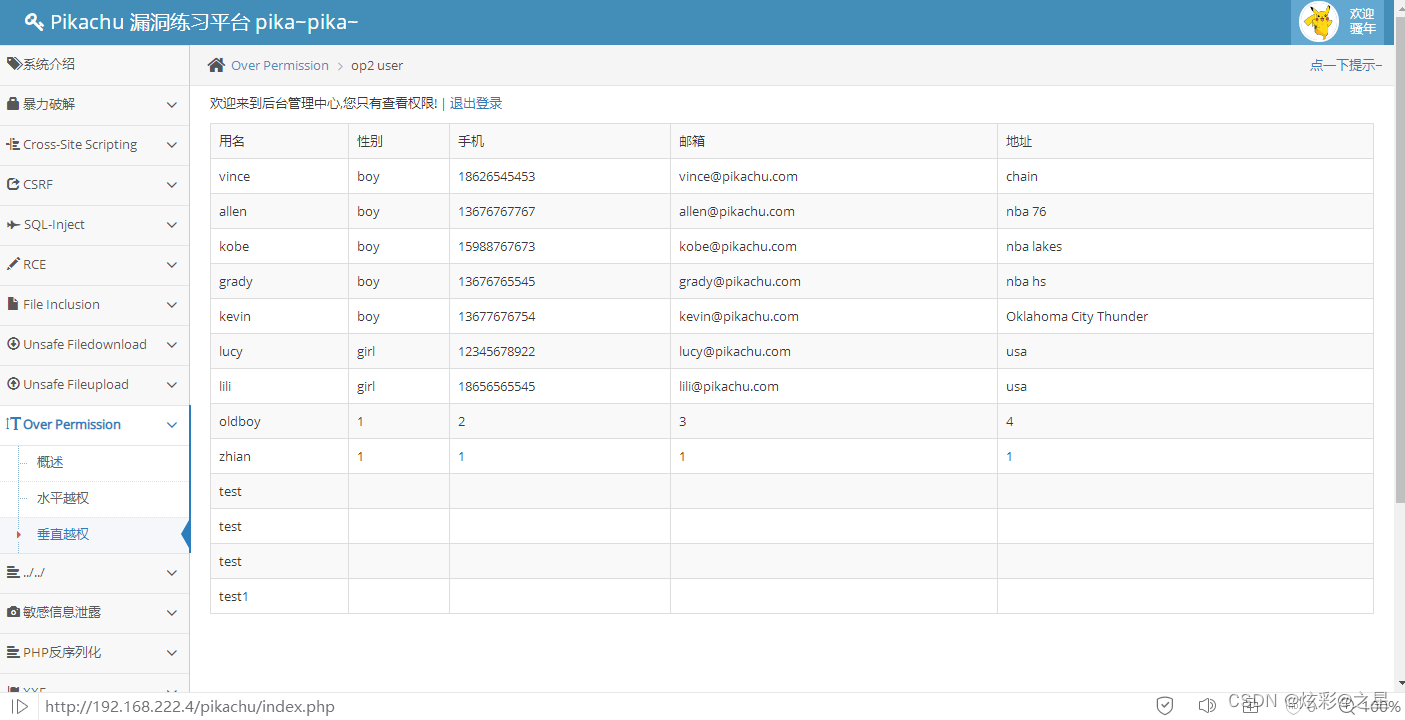

我们在回到普通用户登录的页面,进行查看test1用户添加进去了吗

发现已经添加进去了,这是利用了不同级别的用户之间的越权漏洞,利用cookie值的修改进行绕过添加用户信息,实验结束。

2.越权漏洞的防御方法

1、前后端同时对用户输入信息进行校验,双重验证机制

2、 执行关键操作前必须验证用户身份,验证用户是否具备操作数据的权限

3、特别敏感操作可以让用户再次输入密码或其他的验证信息。

4、可以从用户的加密认证 cookie 中获取当前用户 id,防止攻击者对其修改。或在 session、cookie 中加入不可预测、不可猜解的 user 信息

5、直接对象引用的加密资源ID,防止攻击者枚举ID,敏感数据特殊化处理

6、永远不要相信来自用户的输入,对于可控参数进行严格的检查与过滤

总结

本次实验简单介绍了越权漏洞的原理以及利用方法,在实际渗透过程中,和逻辑漏洞一样,都可以进行手工测试,因为这些漏洞扫描器是无法识别出来的,只能通过我们手工测试,去利用,从而修改用户的信息。

相关文章

- 渗透测试-ThinkPHP框架漏洞总结

- 渗透测试-逻辑漏洞测试挖掘总结

- 渗透测试-文件包含漏洞

- 渗透测试-中间件解析漏洞分析

- 渗透测试-文件上传漏洞之MIME type验证原理和绕过

- 渗透测试-xss漏洞之反射型(post)获取用户密码

- web渗透测试----5、暴力破解漏洞--(9)MS-SQL密码破解

- web渗透测试----22、业务逻辑漏洞

- web渗透测试----20、反序列化漏洞--(1)序列化和反序列化

- web渗透测试----19、HTTP请求走私--(1)HTTP请求走私漏洞的挖掘

- web渗透测试----12、HTTP主机标头漏洞

- Web渗透测试----4、常见解析漏洞

- Web渗透测试----3、文件上传漏洞

- 《WEB安全渗透测试》(29)记一次HOST头投毒漏洞

- 《黑客秘笈——渗透测试实用指南(第2版)》—第2章2.4节漏洞扫描

- 针对Vue框架渗透测试-未授权访问目录漏洞【渗透实战+工具开发】