HCIE-Security Day1:防火墙概述、实验环境搭建、三种方式管理防火墙

防火墙概述

路由器、交换机、防火墙是最重要的三类网络设备。

交换机是部署在企业内部,用于实现局域网络互联,vlan划分的功能。路由器是部署在企业网络边缘,实现与其他节点,分支机构或者互联网连接的设备。园区网络内部,一般包含办公区,普通用户的业务一般在这里,数据中心,部署了很多服务器。

什么是防火墙?

防火墙是一个连接两个或者多个网络区域(安全区域),并且基于策略限制区域间流量的设备。

防火墙的本质是什么?

监控和控制流量。

对比路由器交换机的本质?

转发。

为了保证企业网络的安全性,需要部署防火墙,防火墙一般部署在数据中心的出口、路由器与核心交换机之间,即网络的内外边界,用于防止非法访问和攻*击。

防火墙一般还会旁挂DMZ区,叫做非军事化区,DMZ区中也部署了一些服务器,那么为什么不把这些服务器部署在数据中心呢?数据中心一般部署的服务器所承载的业务是企业内部员工来访问的,不允许外部用户来访问,而DMZ区部署的服务同时允许外部用户和内部用户来访问,比如邮件服务器等,web服务器等。这就是分区域的部署,可以提高网络的安全性。这就是通用的网络规划。

本节点和分支机构之间的访问如何进行呢?

分支机构也会部署防火墙,在两个防火墙之间,可以通过部署ipsecvpn来建立加密隧道,实现内网之间的互相访问。对于出差的员工,可以使用sslvpn、l2tp等连接到企业内网。

IPsec协议工作在OSI 模型的第三层,可以保护TCP/UDP等三层以上的数据。与传输层或更高层的协议相比,IPsec协议必须处理可靠性和分片的问题,这同时也增加了它的复杂性和处理开销。

安全就是只让通的通,没必要的都不要通。

一般在DMZ区上下游部署两道防火墙,这样可以减少攻*击对于业务的破坏,增加冗余,提高防护能力。

目前安全的思想是纵深防御思想。

安全设备有:防火墙(NGFW)、IPS(NIP6000)、WAF(web安全)、APT沙箱、SSLVPN设备等

USG6000V一般部署在云计算、数据中心里面。

防火墙和电脑的桥接方法

ensp中添加防火墙需要额外导入其vdi包,关于vdi包可以私信博主获得。

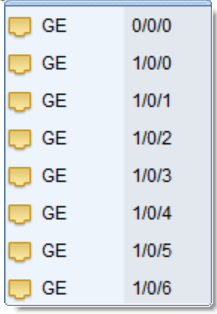

USG6000V有7个接口,其中g0/0/0是防火墙的网管口,有默认的ip地址,一般是192.168.0.1,不跑业务数据,仅能网管。

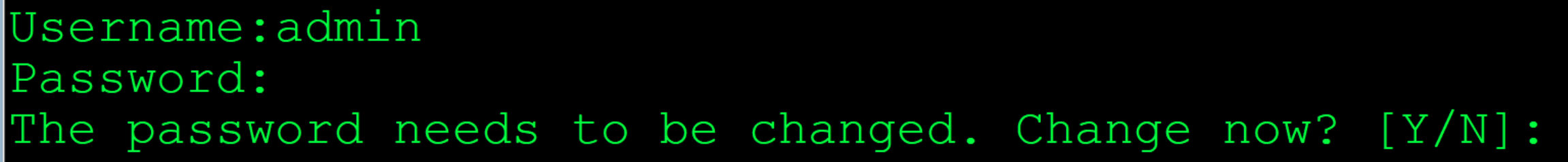

华为防火墙默认账户:admin

默认密*码Admin@123

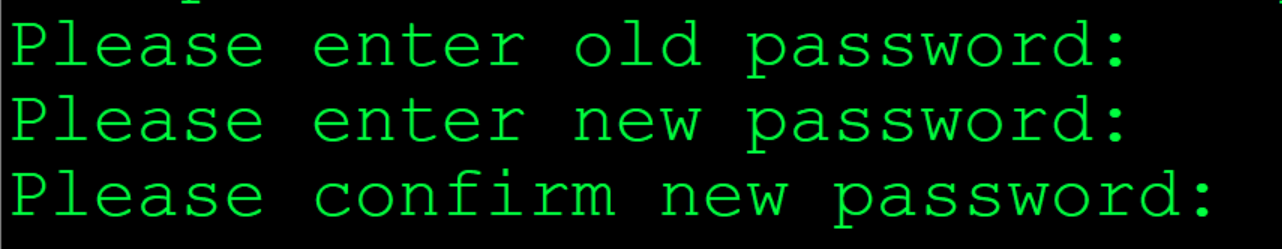

输入后,系统建议修改默认密*码,我们可以将其修改为自己喜欢的口令,一般改成Huawei@123

修改后,就可以进入视图界面了。

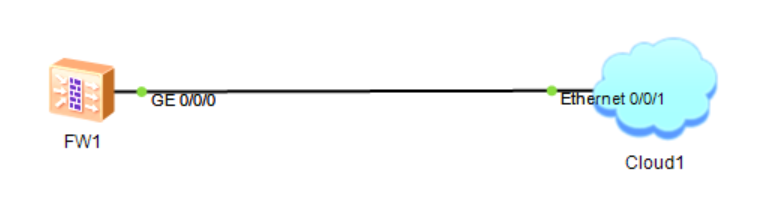

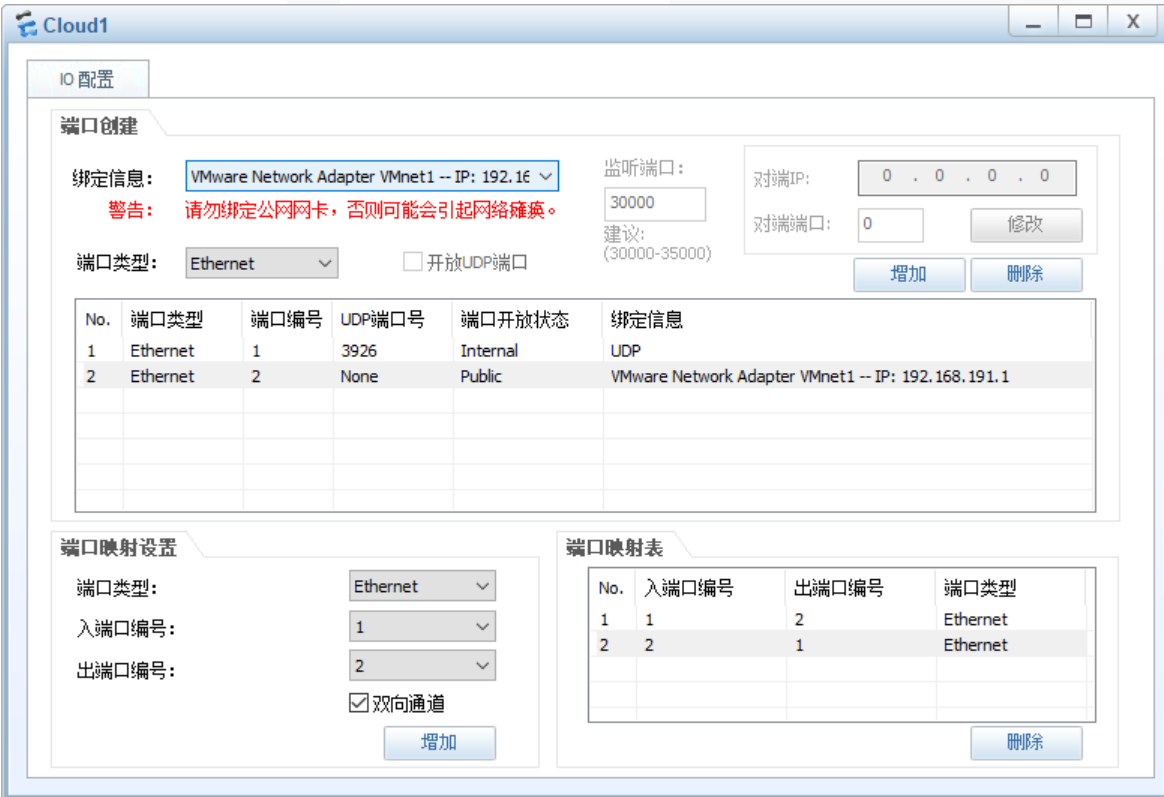

除了使用这种串口线连接console口的方式,还有三种登录到防火墙的方法,这也是我们日后对其进行管理的主要方法。为了说明问题,我们首先需要桥接真实机与ensp中的防火墙,需要借助到ensp中的云这一功能。

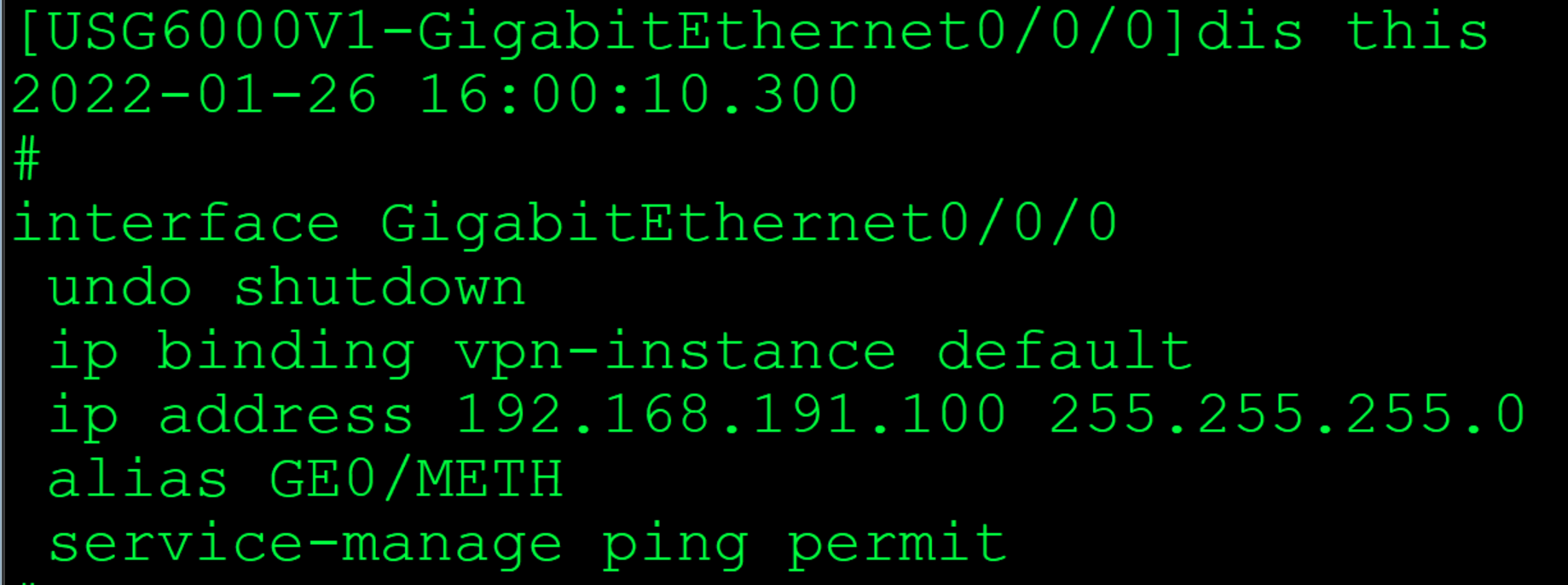

可以看到我们选择了vmnet1作为桥接地址,所以需要将防火墙的g0/0/0的ip地址配置到同一网段下,并且为了方便我们对其进行测试,需要放开ping的数据流量。

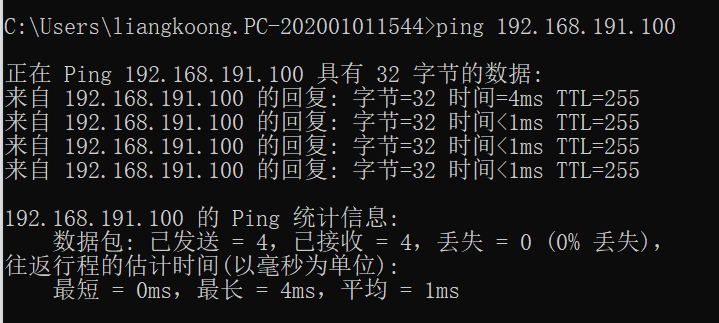

在物理机上进行测试

注意,由于防火墙g0/0/0上绑定了vpn-instance的原因,所以无法直接ping通物理机。

使用ping -vpn-instance default也不行,后续再了解。

防火墙登录

带外网管

1、console

默认admin/Admin@123

初始化第一次需要修改密码,修改为admin/Huawei@123

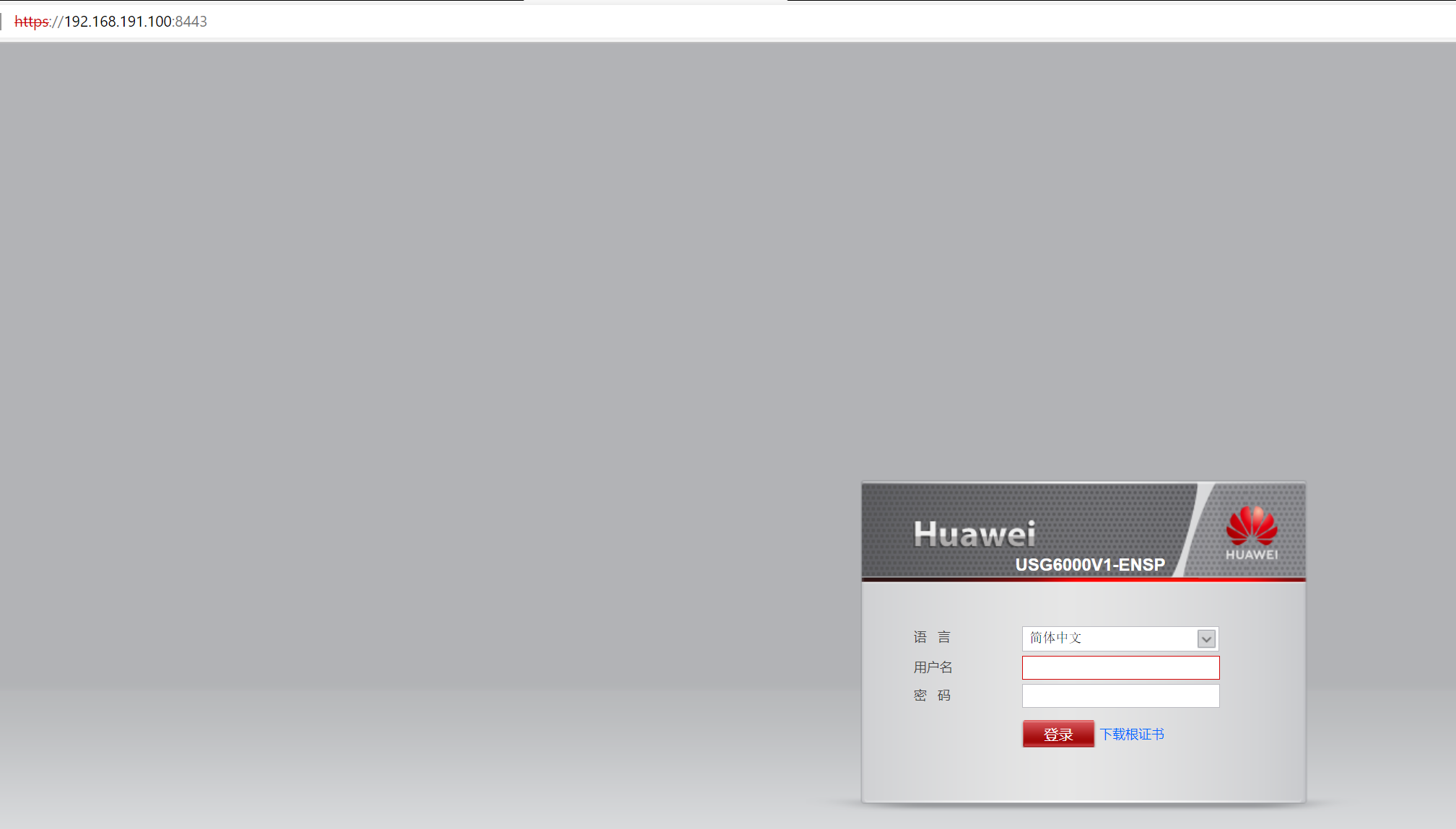

2、MGMT(web)

https:192.168.0.1:8443

支持重定向http:192.168.0.1

可以修改g0/0/0接口改变管理口地址。

可以修改默认端口,只能在cli下修改,不能使用图形化。

undo web-manager enable

undo web-manager security enable port 8443

web-manager security enable port 8888

web-manager enable

带内网管

不建议既跑业务又跑管理。

三种方式接入防火墙实现管理

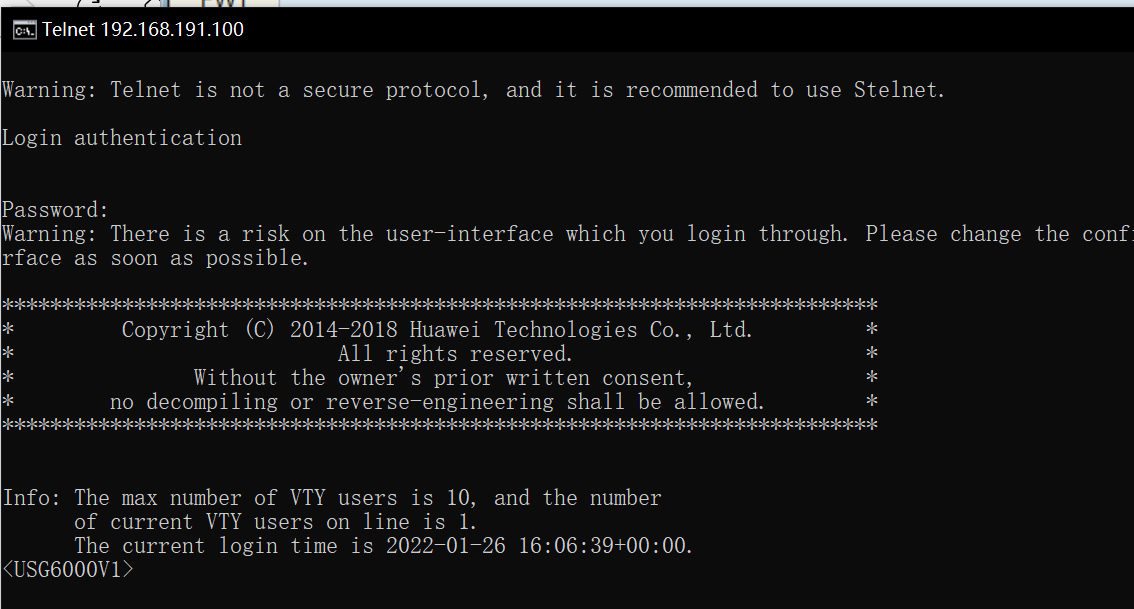

1、telnet

system telnet server enable user-interface vty 0 4 protocol inbound all authentication-mode password set authentication password cipher huawei@123 user privilege level 3 int g0/0/0 server-manage telnet permit

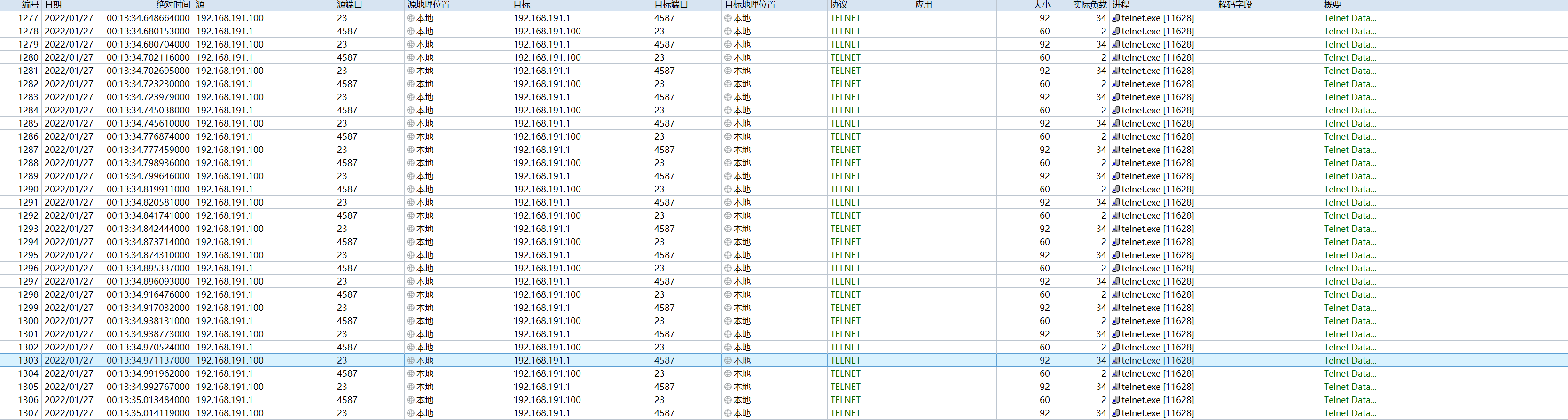

因为telnet协议跑的数据都是明文的,所以可能造成数据泄露,不安全,不推荐使用。

使用抓包工具可以很容易抓取到这些流量。

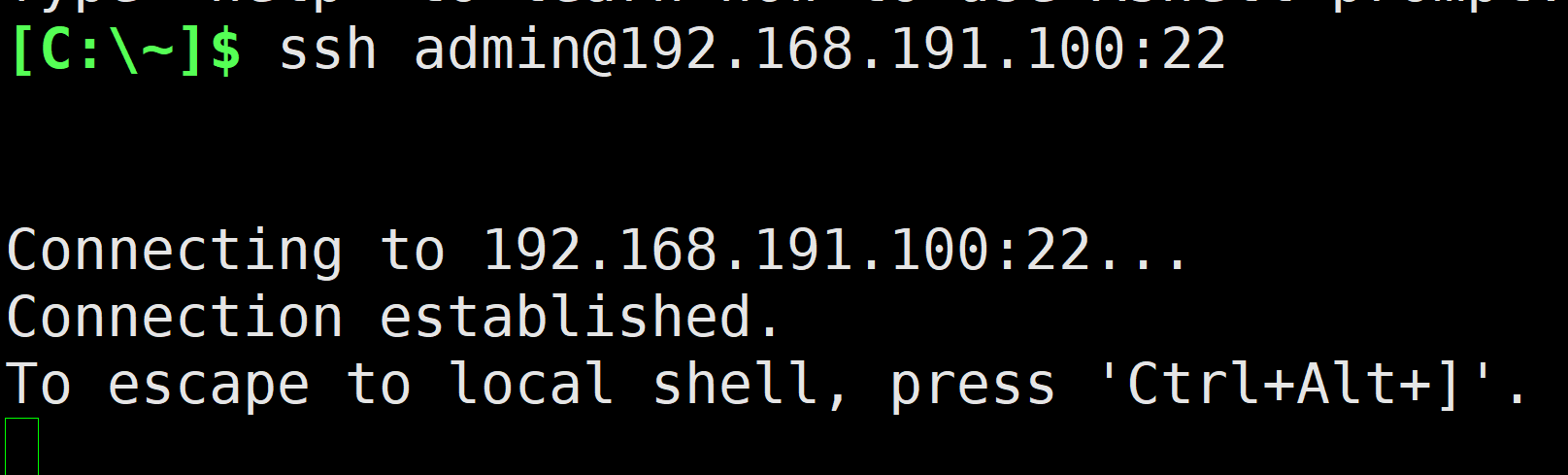

2、ssh

//接口启用ssh管理服务 int g0/0/0 service-manage enable service-manager ssh permit //配置验证方式为AAA user-interface vty 0 4 authentication-mode aaa protocol inbound ssh user privilege level 3 //配置本地认证方式 aaa manager-user admin //创建ssh管理员账号 password //指定认证方式为password service-type web ssh terminal//指定服务方式为ssh,默认只有web和terminal的权限 quit bind manager-user sshadmin role system-admin//对于Password认证方式的SSH管理员:如果采用本地认证方式,则SSH管理员的级别由本地配置的管理员级别决定(通过命令bind manager-user manager-name role role-name为管理员账号绑定角色或者通过命令level level配置管理员账号的权限级别) quit ssh authentication-type default password//(重要)配置ssh用户缺省采用密码认证,通常情况下,配置SSH用户时必须为该用户指定认证方式,否则无法登录成功。执行该命令后,用户使用SSH方式登录FW时,若没有使用命令ssh user配置相应的SSH用户,系统默认进行密码认证。使用manager-user新建一个管理员账号后,可执行该命令指定SSH用户采用密码认证方式,无需执行ssh user,该管理员即可使用SSH方式登录设备,且设备对其进行密码认证,如果同时又执行ssh user,则必须执行ssh user authentication-type指定SSH用户的认证方式,此时设备使用ssh user authentication-type指定的认证方式认证用户。

//生成本地密钥对 rsa local-key-pair create //开启ssh服务 stelnet server enable //可选,配置ssh用户 ssh user admin ssh user admin authentication-type password//对于新用户,必须指定其验证方式,否则用户无法登录。新配置的验证方式,待下次登录时生效。 ssh user admin service-type stelnet

使用xshell登录验证。

虽然可以抓取到流量,但是无法对这些流量进行进一步解析和分析。

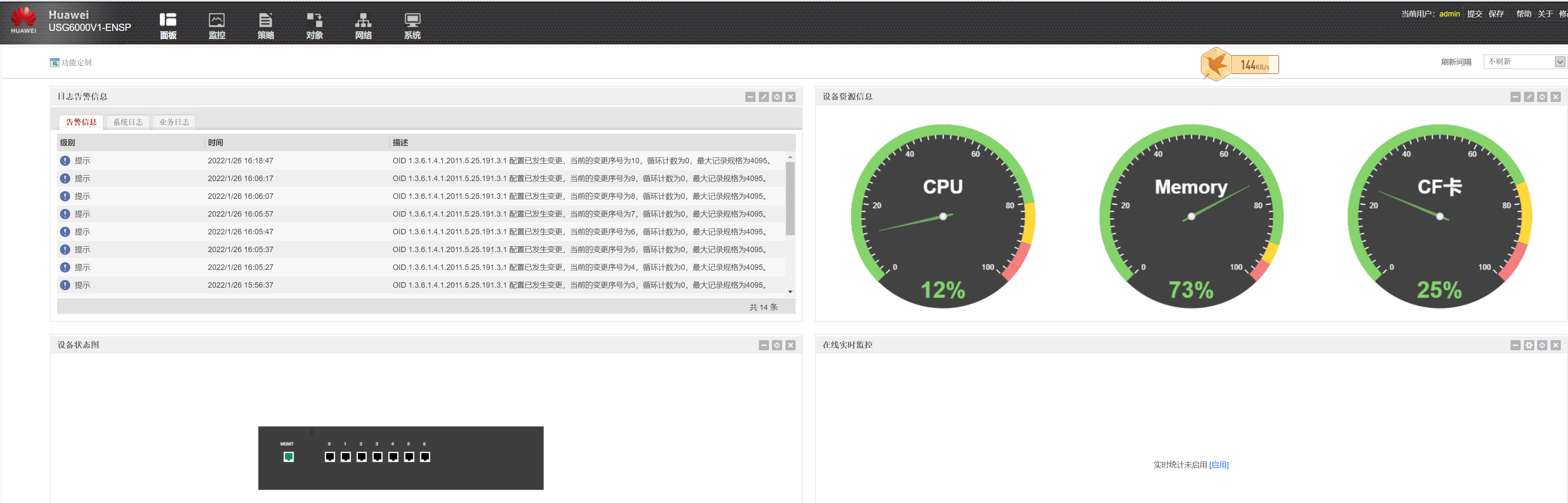

3、web

system int g0/0/0 ip addr 192.168.74.100 24 service-manage ping permit /仅允许其他设备ping防火墙接口 service-manage https permit service-manage http permit

web界面的内容很丰富。