如何分析加上SE壳的.net程序

2023-09-11 14:13:58 时间

对于搞二进制的朋友都知道VMP、Tmd、SE等壳都是目前最强的壳,基本上对于我这种菜狗就是右键回收站。

之前我读大学的网络验证程序就是加的Se壳,虽然大学学习的也不是安全方向的,但是那时接触了破解,大概了解了od怎么使用,于是拖进od开始f7+esp定律(那时原理也不懂就看别人是怎么搞的),后来发现了它加的Se壳,我的直觉告诉我事情不简单。

的确事情变得有趣起来,网上确实收了不少资料,但是很多资料不适合新手以及发布视频的人水平参差不齐,而且大部分加vmp和se都是外挂,所以破解通常都是e语言写的,说句实话如果你是从c语言开始接触编程的你看e语言你是真的不得劲,大部都告诉你程序跑起来之后到0x401000去然后脱壳就结束了,实际上Se被加成这样还不如加一个Upx(这里不针对那些发布视频和教程的大佬,同时感谢他们愿意把知识分享出来),然后我就照着方法去找0x401000,结果是程序压根就不会映射到0x401000。

闲话说了这么多那到底怎么脱SE,当然我也不会。但是我们可以在不脱壳的情况下分析加SE的.Net程序(正常vs和vc编译的使用该方法无效),首先你得知道这个程序是.net的,方法很简答,脱进od跑起来观察添加的dll,通常vc和vs编译的都没有这么多乱七八糟的dll导入

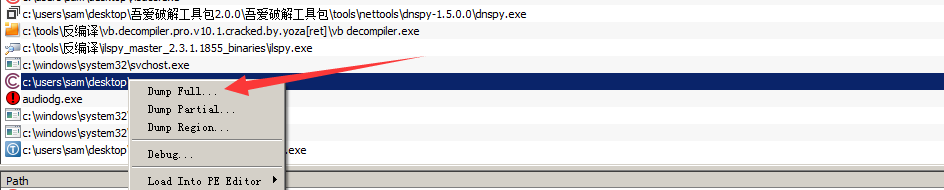

之后使用petool把这块内存dump出来,我也试过使用Procexp微软提供的工具dump,但是两种大小差距很大而且后者dump出来的不能使用反编译工具分析

最后把dump出来的文件放到.net的反编译工具就能直接看到源码了,这里使用的dnspy,这个工具也确实很好用(象征性的打码)

相关文章

- dos命令、find、findstr、ping、nbtstat、netstat、net、at、ftp、telnet、tasklist、taskkill、netsh

- 创建.NET程序Dump的几种姿势

- 你真的了解字典(Dictionary)吗? C# Memory Cache 踩坑记录 .net 泛型 结构化CSS设计思维 WinForm POST上传与后台接收 高效实用的.NET开源项目 .net 笔试面试总结(3) .net 笔试面试总结(2) 依赖注入 C# RSA 加密 C#与Java AES 加密解密

- 中小研发团队架构实践之生产环境诊断工具WinDbg 三分钟学会.NET微服务之Polly 使用.Net Core+IView+Vue集成上传图片功能 Fiddler原理~知多少? ABP框架(asp.net core 2.X+Vue)模板项目学习之路(一) C#程序中设置全局代理(Global Proxy) WCF 4.0 使用说明 如何在IIS上发布,并能正常访问

- 连表查询都用Left Join吧 以Windows服务方式运行.NET Core程序 HTTP和HTTPS的区别 ASP.NET SignalR介绍 asp.net—WebApi跨域 asp.net—自定义轻量级ORM C#之23中设计模式

- C#中缓存的使用 ajax请求基于restFul的WebApi(post、get、delete、put) 让 .NET 更方便的导入导出 Excel .net core api +swagger(一个简单的入门demo 使用codefirst+mysql) C# 位运算详解 c# 交错数组 c# 数组协变 C# 添加Excel表单控件(Form Controls) C#串口通信程序

- .NET Core实战项目之CMS 第二章 入门篇-快速入门ASP.NET Core看这篇就够了 [WPF]为旧版本的应用添加触控支持 js css等静态文件版本控制,一处配置多处更新.net版【原创】 C#图片处理,缩略图制作 SqlDataReader 结果集 转成 DataTable DataTable转成List集合 如何使用linq读取DataTable集合?

- SQL 横转竖 、竖专横 (转载) 使用Dapper.Contrib 开发.net core程序,兼容多种数据库 C# 读取PDF多级书签 Json.net日期格式化设置 ASPNET 下载共享文件 ASPNET 文件批量下载 递归,循环,尾递归 利用IDisposable接口构建包含非托管资源对象 《.NET 进阶指南》读书笔记2------定义不可改变类型

- ASP.NET MVC深入浅出系列(持续更新) ORM系列之Entity FrameWork详解(持续更新) 第十六节:语法总结(3)(C#6.0和C#7.0新语法) 第三节:深度剖析各类数据结构(Array、List、Queue、Stack)及线程安全问题和yeild关键字 各种通讯连接方式 设计模式篇 第十二节: 总结Quartz.Net几种部署模式(IIS、Exe、服务部署【借

- ASP.NET MVC Filters 4种默认过滤器的使用【附示例】 数据库常见死锁原因及处理 .NET源码中的链表 多线程下C#如何保证线程安全? .net实现支付宝在线支付 彻头彻尾理解单例模式与多线程 App.Config详解及读写操作 判断客户端是iOS还是Android,判断是不是在微信浏览器打开

- c#实例化继承类,必须对被继承类的程序集做引用 .net core Redis分布式缓存客户端实现逻辑分析及示例demo 数据库笔记之索引和事务 centos 7下安装python 3.6笔记 你大波哥~ C#开源框架(转载) JSON C# Class Generator ---由json字符串生成C#实体类的工具

- 【TechEmpower】21轮Web框架性能评测,.NET第7Spring第67

- .Net Core 控制台程序错误:Can not find runtime target for framework '.NETCoreApp,Version=v1.0' compatible with one of the target runtimes: 'win10-x64, win81-x64, win8-x64, win7-x64'.

- asp.net中程序集与网站搭配调用技巧(步骤及注意事项)!

- 《ASP.NET 开发从入门到精通》----2.3 编译和部署ASP.NET程序

- ASP.NET Core中使用Unity5

- asp.net web api的自托管模式HttpSelfHostServer可以以控制台程序或windows服务程序为宿主,不单单依赖于IIS web服务器

- asp.net msbuild 发布

- 指定的架构无效。错误: WaterEcoModel.ssdl(2,2) : 错误 0152: 未找到具有固定名称“System.Data.SqlClient”的 ADO.NET 提供程序的实体框架提

- ASP.NET Identity 二 (转载)

- 在客户环境定位.net程序异常

- C#-asp.net 每天的某时刻定时执行任务

- SPP-Net(Spatial Pyramid Pooling Network)论文笔记