Inspeckage,安卓动态分析工具

From:安卓分析工具 Inspeckage 介绍:http://xdxd.love/2016/08/09/安卓分析辅助工具Inspeckage介绍/

PJ 微信数据库 并查询数据上传服务器:http://blog.csdn.net/qq_35834055

https://github.com/1998lixin/WeChat-database/tree/dev

安卓 Hacking Part ( 1 - 24 ):https://www.anquanke.com/post/id/85839

Inspeckage 简介

Inspeckage (Package Inspector)是一个简单的应用程序(apk),也是一个用来动态分析安卓 app 的 xposed 模块。通过一个内部的 HTTP 服务器提供友好的网页界面,作为 Xposed 框架模块。用户可以在没有 Xposed 的情况下运行,但是 80% 的功能都是依赖于 Xposed 框架,所以建议在测试环境/设备中安装该框架。

可以参考:Inspeckage - Android Package Inspector:https://github.com/ac-pm/Inspeckage

Inspeckage 在 Android 设备上运行:

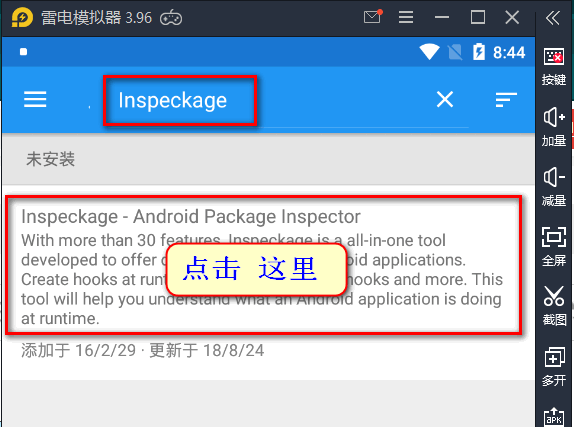

安装完 Xposed Installer 后,可以在 xposed 的 " 下载 " 里面 搜索 " Inspeckage " 关键字,就可以找到 Inspeckage

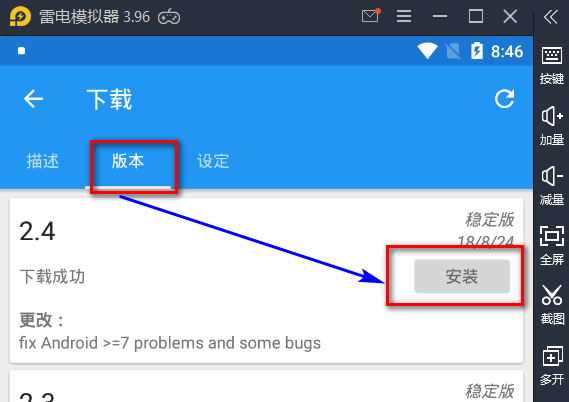

点击 ,跳转到 Inspeckage 信息页面,点击 "版本" ---> "安装",即可安装 Inspeckage,安装完需要重启模拟器。

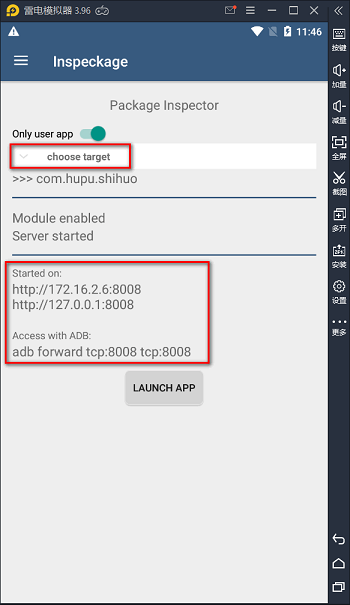

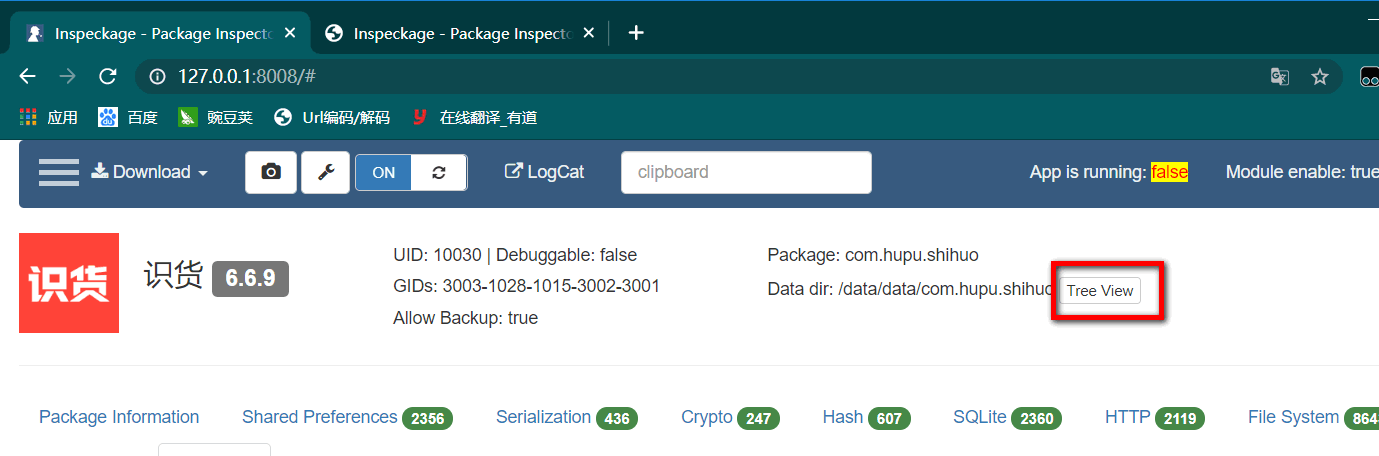

可以在桌面上看到 inspeckage 的图标,在 choose target 下拉列表中选择要分析的 app,这里选择 " 识货.apk "

识货.apk 下载地址:https://www.wandoujia.com/apps/5780453

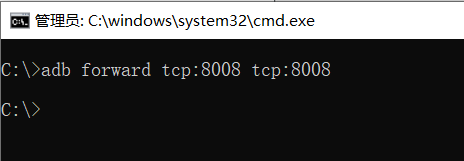

然后在电脑的 terminal 中执行 " 端口转发 " 命令:adb forward tcp:8008 tcp:8008

( 如果有多个设备时,使用 adb devices 查看设备,再使用 -s 指定要连接的设备)

转发电脑的 8008 端口到手机的 8008 端口。

在电脑上访问 http://127.0.0.1:8008 就可以看到 inspeckage 的 web 界面了。

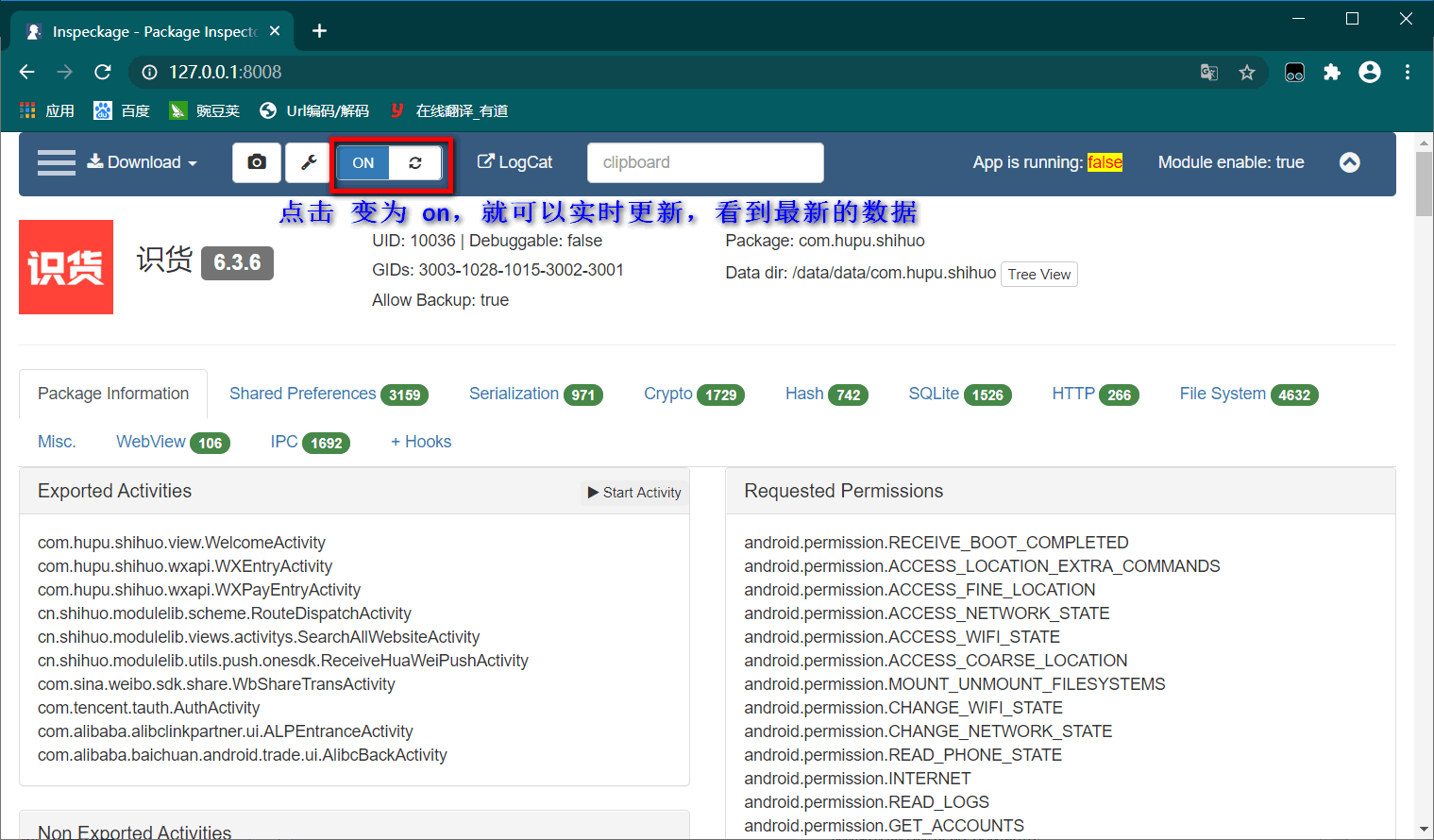

点击页面,开启实时更新为 on,然后在模拟器中点击 LAUNCH APP,在页面中刷新就可以看到数据了。动态刷新开关打开,webserver就会加载手机端的所有数据。(这个开关并不是控制手机端工具的开关,仅仅是webserver是否动态刷新数据的开关。查看数据时,可以关闭动态刷新,否则展开数据会不断的被收起,无法正常查看)

(如果 web 页面没有输出结果,查看 APP is running 是否为 true,Logcat 左边分那个自动刷新按钮是否开启)

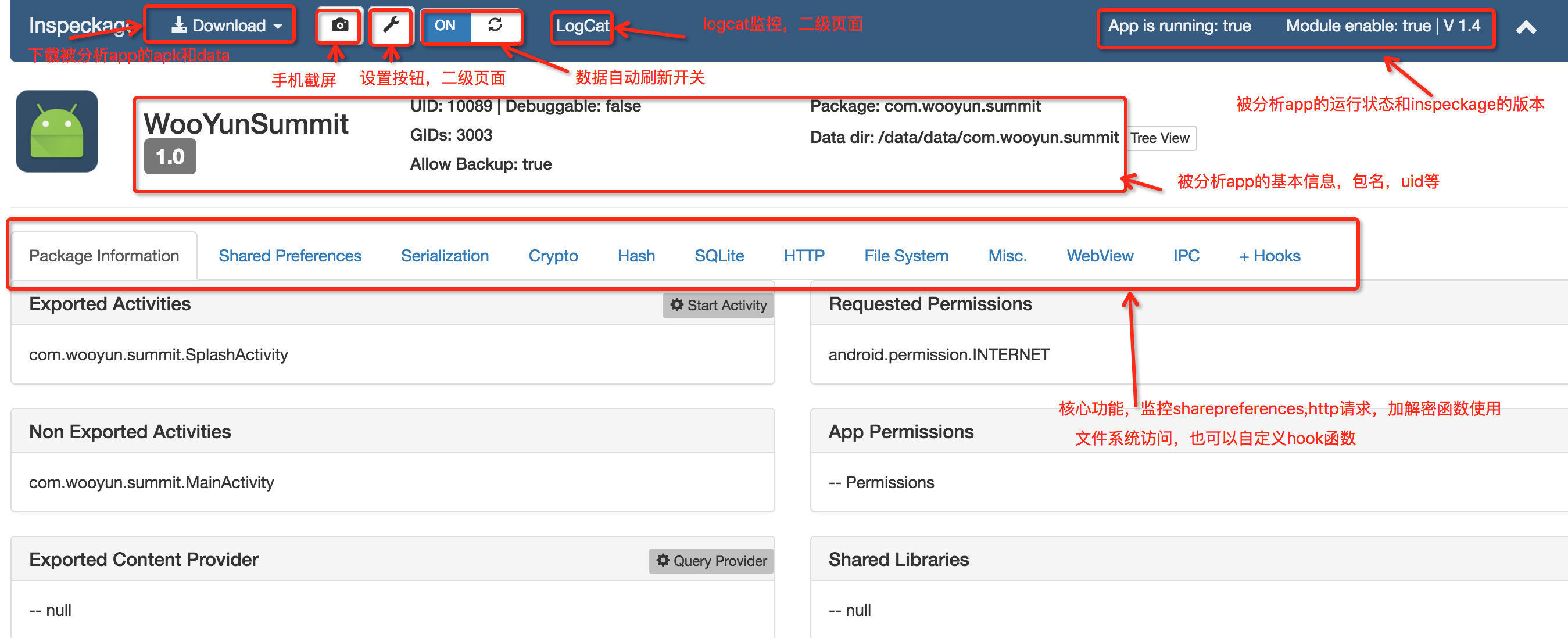

页面功能说明

如图所示,inspeckage 提供了对所分析 apk 的一些基本信息,提供直接下载 apk 到电脑,截图手机屏幕等辅助功能,最核心的功能是监控 share preferences,加解密函数的使用,http 访问等。下面一一分析。

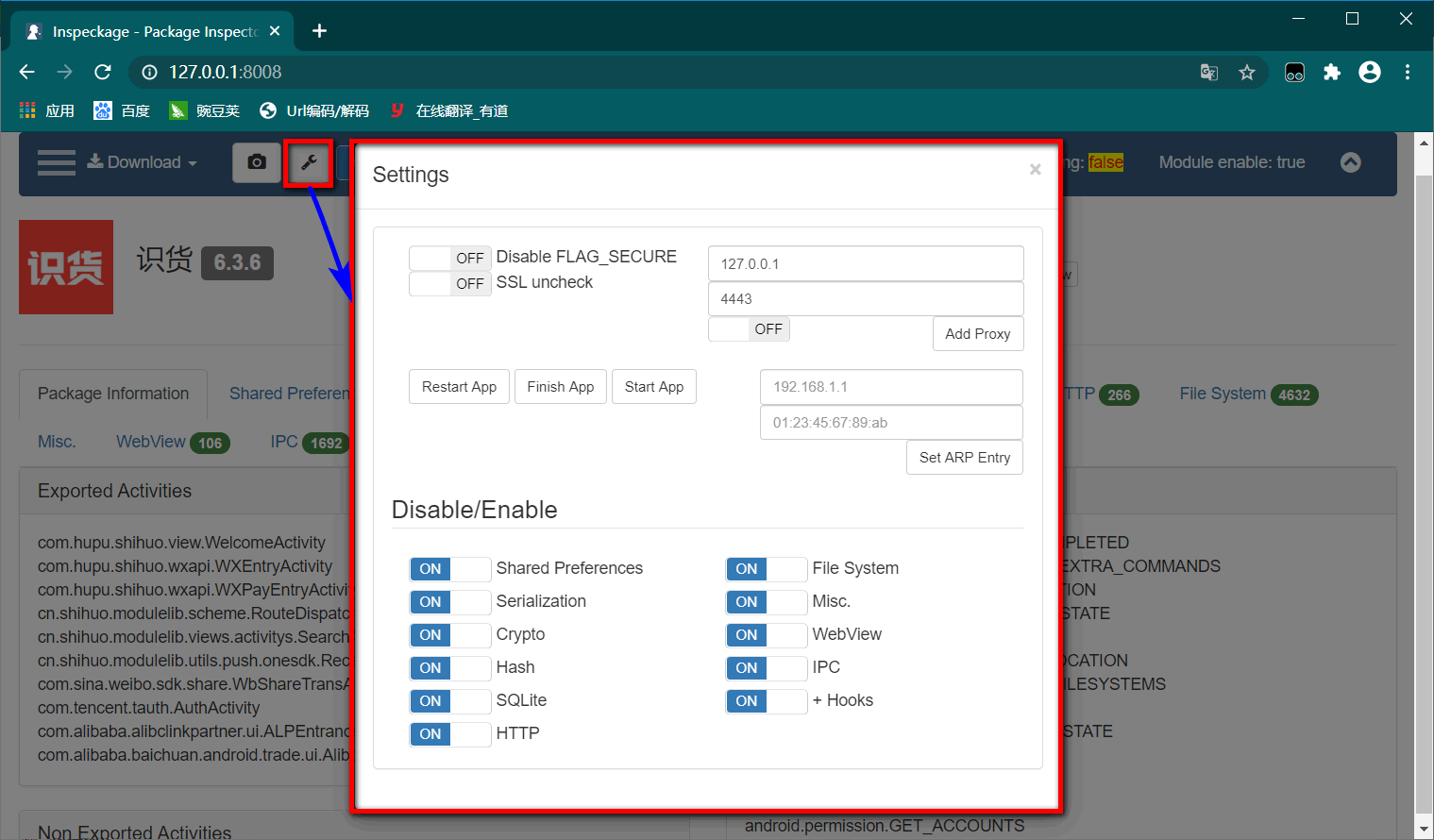

设置

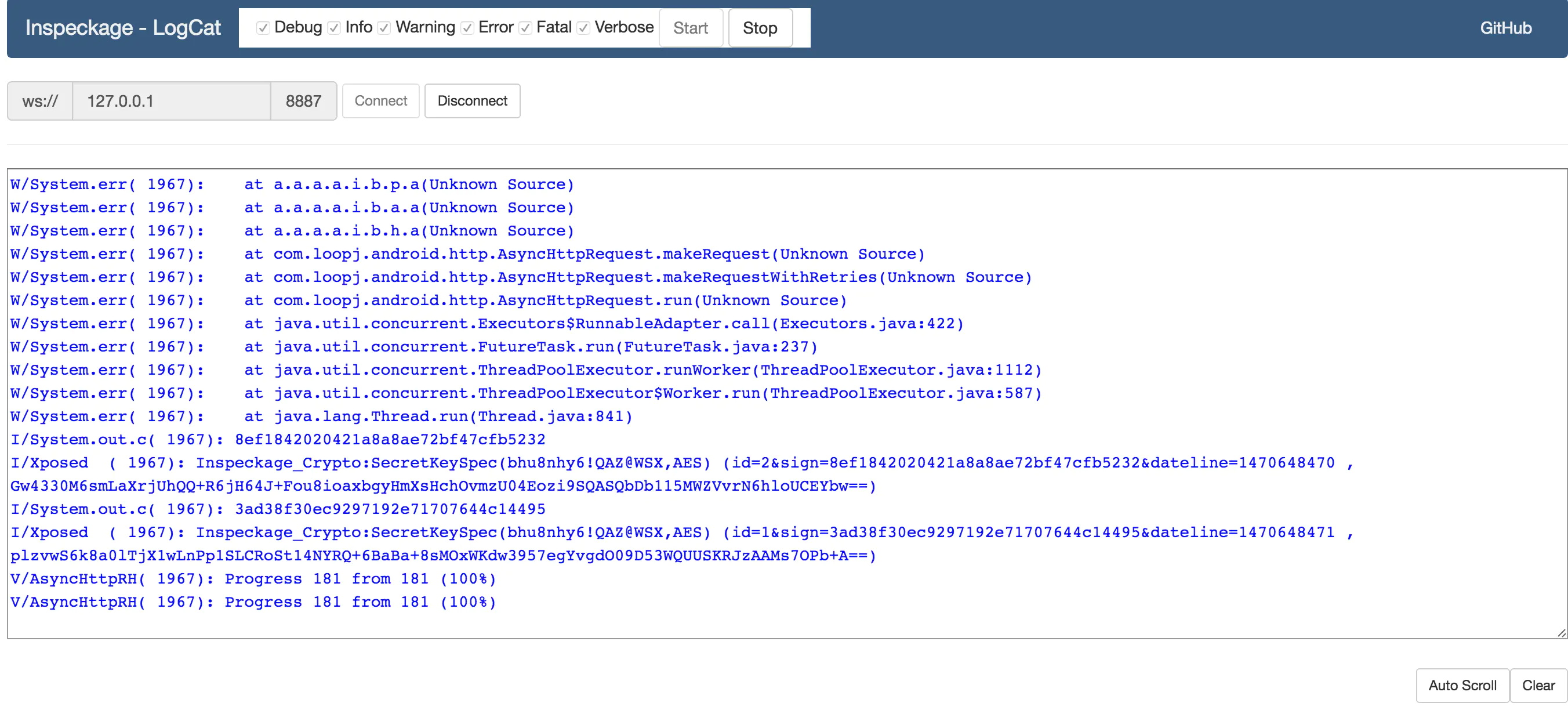

使用 logcat 功能需要先转发端口到本地:adb forward tcp:8887 tcp:8887

点击 start,再点 connect 就可以在网页中实时查看该 app 的 logcat 输出。

Tree view 按钮可以实时浏览 app 的数据目录并直接下载文件到本地。

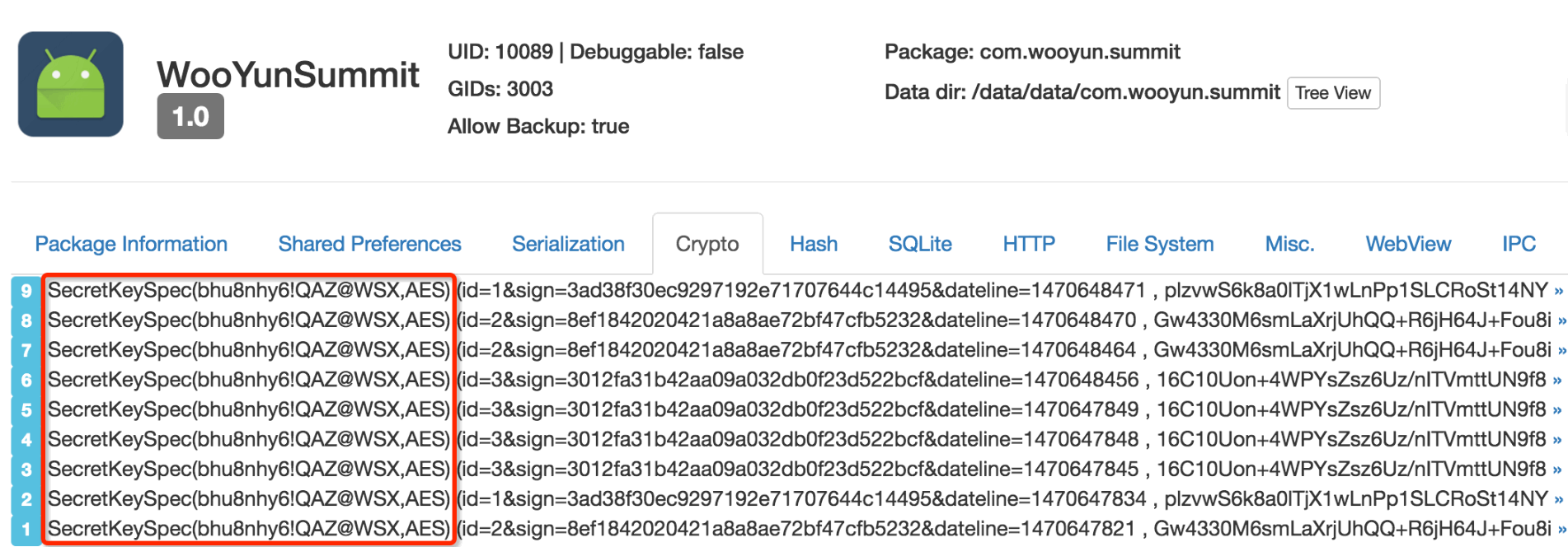

如果采用 inspeckage 来分析的话,直接在 crypto 记录中就可以看到。

( 识货.apk 的 6.23.1 版本 有个函数在 so 里面 )

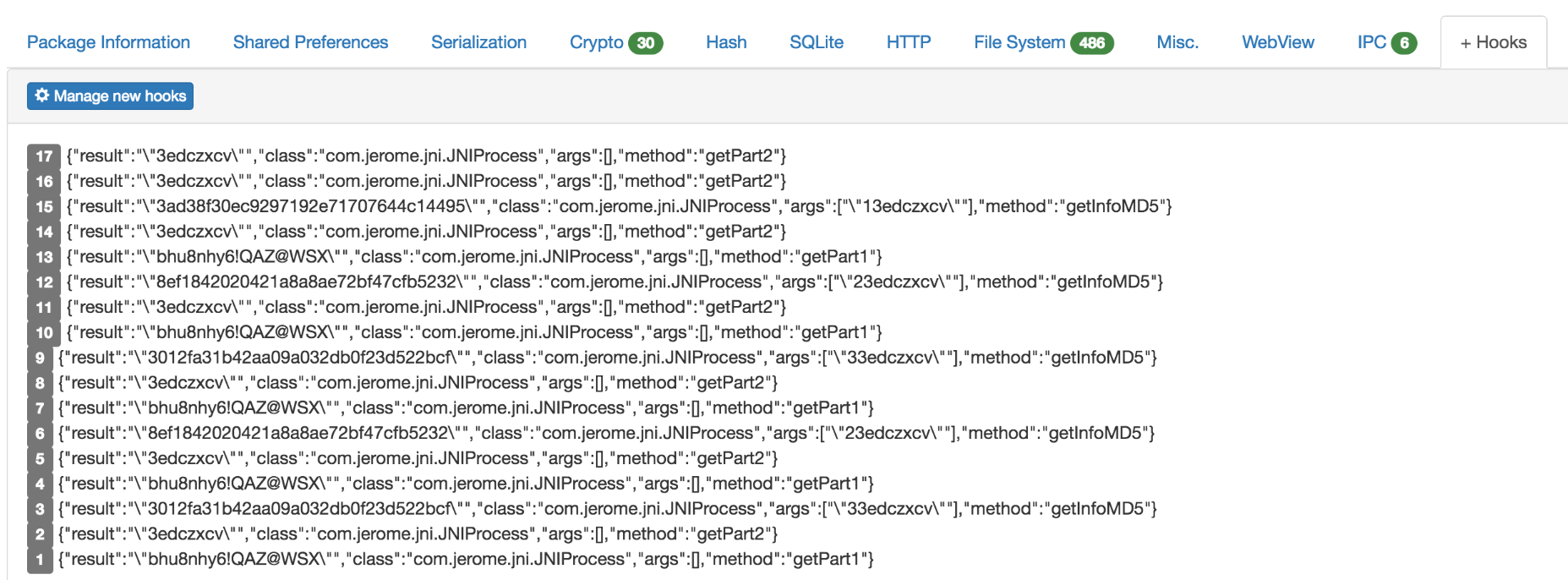

由于这个apk 采用的 md5 方法是写在 so 中的,所以 inspeckage 的 hash 记录中并没有相关的记录。这个可以采用 hook 自定义函数的方式来解 决。

反编译 apk,找到调用 so 的方法为 getPart2,同理其实也可以手动 hook 住 getPart1。

设置好 hook 的方法后,重启 app 生效。

在 hook 的记录中可以看到 getPart2 的返回值。Inspeckage 在动态分析 apk 的过程可以快速获得一些信息,节省分析的时间。

功能

使用 Inspeckage,用户可以获取大量关于应用程序行为的信息:

模块说明

- Logcat 实时查看该app的logcat输出

- Tree View 可以实时浏览app的数据目录并直接下载文件到本地

- Package Information 应用基本信息(组件信息、权限信息、共享库信息)

- Shared Preferences LOG:app XML文件读写记录;Files:具体XML写入内容

- Serialization 反序列化记录

- Crypto 常见加解密记录(KEY、IV值)

- Hash 常见的哈希算法记录

- SQLite SQLite数据库操作记录

- HTTP HTTP网络请求记录

- File System 文件读写记录

- Misc. 调用Clipboard,URL.Parse()记录

- WebView 调用webview内容

- IPC 进程之间通信记录

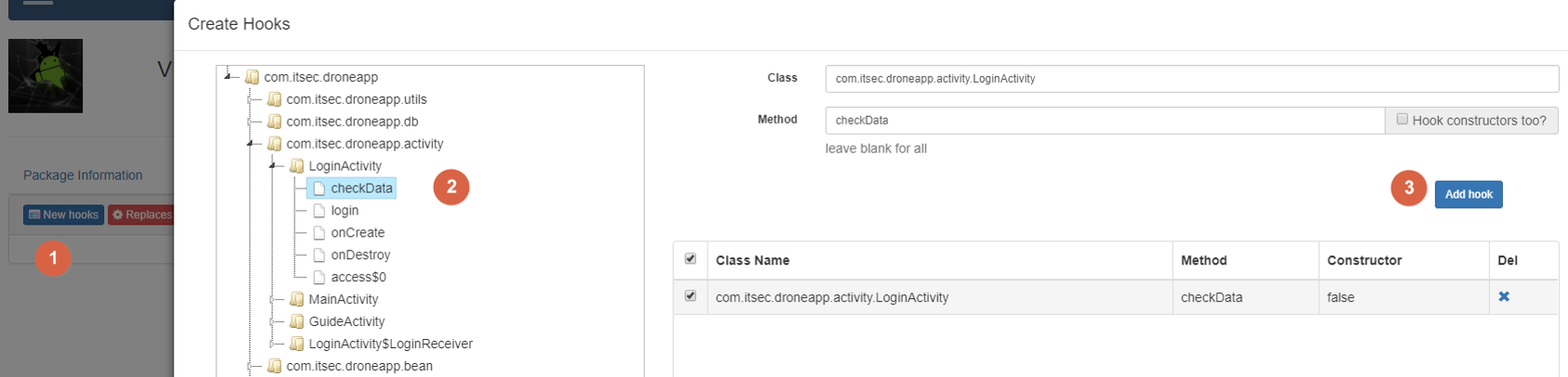

- +Hooks 运行过程中用户自定义Hook记录

1、信息收集

获取APP基本信息(如上图所示)

【1】权限:请求权限(Requested Permissions)、自定义权限(APP Permissions)

【2】组件:导出和非导出的组件(Activity、Service、Broadcast Receiver、Content Provider)

【3】共享库(Shared Libraries)

【4】标志位:Debuggable,Allow Backup

【5】其他:UID,GIDs,Package等

l 请求权限

l App权限

l 共享库

l 导出和非导出的Activity,内容提供其,广播接收器和服务

l 检查该应用程序是否可调式

l 版本,UID和GID

2、Hooks

使用 Hooks,用户可以实时查看应用程序的行为:

【1】Shared Preferences(日志和文件)

【2】Serialization(序列化)

【3】Crypto(加密)、Hash

【4】SQLite数据库

【5】HTTP、WebView、IPC等

【6】Hooks(自定义HOOK)

l 共享首选项(日志和文件)

l 序列化

l 加密

l 哈希表

l SQLite数据库

l HTTP(HTTP代理工具是最好的选择)

l 杂项(剪贴板,URL.Parse())

l WebView

l IPC

使用 Logcat 查看日志的功能,需要先转发 8887 端口到本地:

![]()

点击 Start,再点 connect 就可以在网页中实时查看 app 的 logcat 输出

+Hooks 模块中,可对被测 APP 进行 hook,很方便。

3、其他操作

使用 Xposed,用户可以执行一系列操作,例如开启非输出的Activity:

l 开启任意Activity(输出和非输出)

l 调用提供器(输出和非输出)

l 禁用FLAG_SECURE

l 取消SSL选项

l 开启、停止或重启应用程序

4、附加部分

l APK下载

l 查看应用程序的目录树

l 下载应用程序的文件

l 下载hooks生成的文本文件格式的输出

l 屏幕截图

5、配置

设置选项中,提供了ssl uncheck,设置代理等。经过测试发现 SSL uncheck 效果一般。https 流量依然很多抓不到。

尽管该工具有一些连接 HTTP 库的 hooks,使用外部代理工具仍然是分析应用程序流量的最好的选择。

在 Inspeckage 中,用户可以:

l 添加连接目标应用的代理

l 启用和禁用代理

l 在ARP表中添加条目

相关文章

- 安卓逆向_22( 二 ) --- Xposed 学习记录

- 安卓逆向_24( 一 ) --- Hook 框架 frida( Hook Java层 和 so层) )

- 安卓系统内 的 安卓虚拟机

- 安卓逆向_15( 一 ) --- JNI 和 NDK

- 安卓逆向_8 --- Android 调试工具 DDMS 和 Monitor ( 去掉 "车来了" app 的广告 )

- 安卓手机安全支付之界面设计

- 安卓各文件存储路径汇总(Android file path)

- Android入门教程(三)-安卓UI文档教程

- Qt安卓开发经验021-030

- 安卓插件化课程-第一篇:加载插件apk中的工具类

- 导入安卓工程时出现红色叹号的几种解决办法。

- 谷歌能根治这一顽疾吗?解读安卓平台碎片化的前世今生

- 安卓手机和苹果电脑连不上内网不通 下载telnet 工具 同时关闭mac 防火墙

- 安卓源代码----安卓系统启动过程(初次研究源代码,表述不当还请见谅)

- 【历史上的今天】9 月 23 日:安卓、火狐诞生;中国“光纤之父”逝世;超级计算机“深蓝”退役

- 安卓表格布局android:collapseColumns,android:shrinkColumns和stretchColumn

- 安卓开发笔记(十八):实现button按钮事件的三种方法

- 安卓 OPPO Find X2 Pro 禁用系统更新