二层安全——MAC安全

目录

MAC基本概念

MAC地址的作用

MAC地址是网咯中用来标识网卡设备的唯一网络地址,由相关硬件制造厂商统一分配(具有全球唯一性),在进行二层数据转发时,需要使用到MAC地址

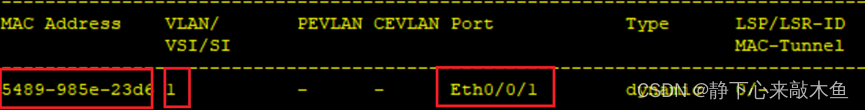

MAC地址表的定义

MAC地址表记录了交换机学习到的其他设备的MAC地址与接口的对应关系,以及接口所属Vlan等信息。设备在转发报文时,根据报文的目的MAC地址查询MAC地址表中此目标MAC的对应关系,从对应的接口转发(如果没有此目的MAC,则对此报文进行泛洪处理)

MAC地址表项类型

动态表项:通过对报文中的源MAC地址学习获得,老化时间300s

静态表项:手工配置MAC地址与接口等的对应关系,不老化

黑洞表项:手工配置,丢弃特定源MAC或目标MAC,不老化

静态表项和动态表项可以覆盖动态表项(反过来不会覆盖)

MAC攻击

MAC泛洪攻击

攻击者不停的在局域网中发送不一样的MAC地址,然后交换机不停的学习从这个端口发送过来的MAC地址,由于每个交换机的MAC地址表的容量时有限的,当MAC表中的条目装满之后,就无法在学习对应的地址信息

防御方法

禁止MAC地址学习功能-即使用静态的MAC地址表(缺省会学习)、限制MAC地址学习数量、开启端口安全功能

MAC欺骗攻击

攻击者伪造现网已经存在的一个MAC地址发送交换机,导致交换机的MAC的记录与真实的主机对应的MAC地址不一致,从而使交换机将报文错误的转发给攻击者。

此攻击一般会造成MAC地址漂移(一个接口学习到的MAC在同一Vlan内的其它接口收到)

防御方法

MAC-Spoofing-Defend、MAC地址漂移技术、开启端口安全功能

MAC安全

MAC-Spoofing-Defend技术

通过配置信任端口来防止MAC地址漂移,当接口配置为信任端口后,从此接口学习到的MAC地址不会在其他的接口上再学习到。缺省情况下接口都是非信任端口

相关配置

mac-spoofing-defend enable 全局模式下开启此功能

mac-spoofing-defend enable 接口模式下,将此接口配置为信任端口

注意事项

如果更换信任接口连接的设备,则新设备的MAC地址不能被其他接口学习到

MAC地址漂移技术

通过配置接口的优先级来防止MAC地址漂移,具体分为两种

- 同一MAC地址,从高优先级接口学习到的会覆盖从低优先级接口学习到的

- 当接口优先级相同时,可以让后学习到的不会覆盖之前学习到的(默认会覆盖)

注意事项

对于禁止MAC地址漂移时的报文有丢弃和转发两种处理动作,缺省情况下是转发

相关配置

Mac-learning priority 1 配置接口的优先级(缺省是0,越大越优先)

Mac-learning priority flapping-defend action discard 配置禁止MAC地址漂移时报文的处理动作为丢弃

Undo mac-learning priority 2 allow-flapping 允许相同优先级为2的接口发生漂移

禁止/限制MAC地址学习配置

Mac-address learning active disable 禁止MAC地址学习功能

Mac-limit maximum 10 限制MAC地址学习数量

MAC优化技术

丢弃全0非法MAC地址报文- Drop illegal-mac enable

当网络中一些主机或者设备发生故障,会发送源目MAC全为0的报文,可以防止资源消耗

MAC地址刷新ARP功能- Mac-addresss update arp

当MAC地址表项的端口发生变化,会及时更新ARP表项

MAC地址表指导别人转发,ARP表指导自己转发,当两表项不同步时,可能会发生以下现象:

- PC之间可以Ping通,交换机Ping不通PC

- PC之间Ping不通,交换机可以Ping通PC

端口安全

端口安全功能

- 通过将接口学习到的动态MAC地址转换为安全MAC地址,只允许特定的SMAC的数据帧进行通信,阻止非法用户通过本接口和交换机通信,防止MAC欺骗

- 限制MAC地址学习数量,来防止MAC泛洪

安全MAC地址分类

安全动态MAC地址

使能端口安全功能但未使能Stick MAC功能时,接口上之前学习到的动态MAC表项会被删除,之后学习到的MAC地址将变为安全动态MAC地址。

设备重启后该表项会丢失,需要重新学习。

表项默认不老化,但是可以配置老化时间。

安全静态MAC地址

使能端口安全功能后,静态手工配置静态MAC地址

设备重启表项不会丢失

表项不会被老化

Sticky MAC地址

使能端口安全功能并且使能了Stick MAC功能时,会将安全动态MAC转为此Sticky MAC,将之后学习到的MAC也变为Sticky MAC地址,也可以手动配置Sticky-mac表项

设备重启表项不会丢失

表项不会被老化

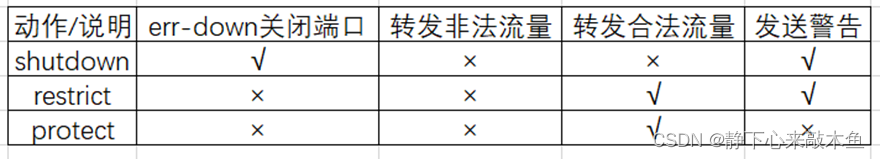

超过安全MAC地址限制数后的动作

接口上的安全MAC地址数量达到限制后,如果收到源MAC地址不存在的报文,端口安全则认为有非法用户攻击,缺省情况下会执行Restrict动作。

保护动作有三种:shutdown、restrict、protect

- 当执行动作为Shutdown时,接口关闭后不会自动恢复,需要由网络管理人员在接口视图下使用restart命令重启接口进行恢复

- 也可以在系统视图下执行error-down auto-recovery cause port-security interval 10,使得端口在10s后自动恢复

注意事项

接口去使能Sticky MAC功能时,接口上的Sticky MAC地址会转为安全动态MAC地址

接口去使能端口安全功能时,安全动态MAC地址被删除,重新学习动态MAC地址

手工配置的Sticky表项和安全静态表项类似,只是Sticky表项是保存在.ztbl或,ctbl文件中,而并非配置文件中