XSS测试绕过WAF思路

今天继续给大家介绍渗透测试相关知识,本文主要内容是XSS测试绕过WAF思路。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、XSS测试绕过WAF思路

总的来看,使用XSS测试绕过WAF,主要是有以下5种方法:

1、替换标签语法

常用的XSS测试标签,如img、script等,比较容易被WAF拦截,我们可以替换使用其他的标签。常见的XSS可替换标签可以参考本文第二章节内容。

2、加密解密算法

在绕过XSS的WAF检测时,我们也可以使用加解密算法等,对我们的payload语句进行编码,以尝试绕过WAF的检测。

3、特殊符号干扰

此外,在绕过WAF时,我们可以增加特殊符号,以干扰WAF的测验。

4、更改提交方式

此外,针对少部分WAF对提交方式检测的不足,我们可以将本来是GET提交方式的数据,以POST或者cookie的形式提交,如果后台采用的是$_REQUEST[]的写法,那么就有可能绕过WAF。

5、垃圾数据填充

垃圾数据填充是一个非常常见的WAF绕过方式,主要是很多WAF考虑到站点性能,不会检测超出指定长度的数据。针对这种情况,我们采取垃圾数据填充的方式,把真正的payload放在大量垃圾数据的后面,就可以成功绕过WAF了。

此外,还有一些大小写绕过、双写绕过等,也可以进行尝试绕过WAF。

二、常见XSS可替换标签

最后,给大家简单介绍几个常见的XSS可以替换的标签。

1、audio标签

<audio src=1 href=1 onerror="javascript:alert(1)"></audio>

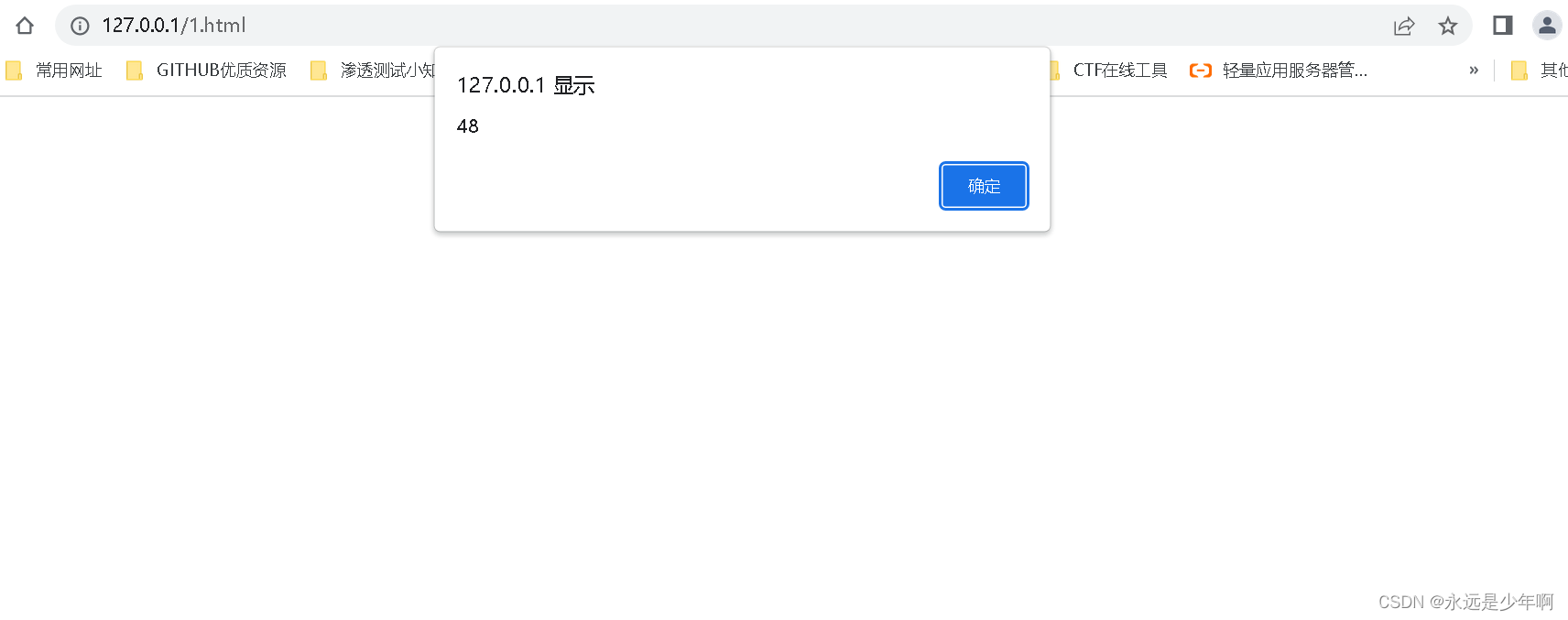

2、video标签

<video src=x onerror=alert(48)>

3、div标签

<div style="width:expression(alert(/1/))">1</div>

注意,上述标签只有在IE浏览器上才正常,包括Edge在内的其他浏览器会执行异常。

4、button标签

<button onfocus=alert(1) autofocus>

注意:上述标签会导致浏览器不断弹框。

5、object标签

<object data="data:text/html;base64,PHNjcmlwdD5hbGVydCgxKTwvc2NyaXB0Pg=="></object>

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200

相关文章

- 业务前端界面报错504排查思路和解决办法

- 记一次 nginx 502 问题排查解决思路和过程!

- 渗透测试思路整理

- WordPress防采集办法和解决思路

- 性能测试之系统架构性能优化思路

- Linux - Linux系统优化思路

- [NISACTF 2022]easyssrf解题思路

- Python爬取全市场基金持仓,扒一扒基金经理们的调仓选股思路

- php7.0连接MSSQL库:改变编程思路(php7.0 mssql)

- javascript淡入淡出效果的实现思路

- 解决preg_match匹配过多字符长度的限制的思路分析

- ASP.NET简化编辑界面解决思路及实现代码

- .NET调用控制台下生成的exe文件,传参及获取返回参数的思路及代码

- .NET单点登陆的实现方法及思路