自建CA生成证书详解

今天继续给大家介绍Linux运维相关知识,本文主要内容是自建CA,并对客户CSR进行签名生成证书过程。

关于CA认证与https的原理可以参考以下文章:

CA认证与HTTPs原理介绍

一、CA认证中心配置

今天,我们使用192.168.136.210设备来作为我们的CA认证中心,提供证书签名服务。首先,我们需要安装openssl,安装命令如下:

yum install -y openssl

安装完成后,我们需要修改openssl的配置文件,打开文件/etc/pki/tls/openssl.cnf。将该文件172行处的basicContraints的CA:FALSE改为CA:TRUE。修改前文件如下所示:

之后,CA要生成自己的公私钥对,执行命令:

/etc/pki/tls/misc/CA -newca

执行结果如下:

该命令运行时需要和用户有所交互,在此过程中要注意:

①在第一处CA Certificate filename处直接回车,不用输入任何名称。

②其余项目可以根据自己实际情况进行配置。

配置完成后,我们可以查看自身证书,证书为/etc/pki/CA/cacert.pem,打开后如下所示:

CA的私钥存储在/etc/pki/CA/private/cakey.pem,如下所示:

二、web服务器生成证书请求文件

在CA配置完成后,接下来web服务器就可以向CA申请证书了,web服务器首先需要做的事生成自己的证书请求文件。

web客户端首先需要生成自己的公私钥对,在安装openssl后,执行命令:

openssl genrsa -des3 -out /etc/httpd/conf.d/https.key

执行结果如下:

然后,就可以使用web服务器的公钥生成证书请求文件了,执行命令:

openssl req -new -key /etc/httpd/conf.d/https.key -out /etc/httpd/conf.d/https.csr

就可以生成证书请求文件/etc/httpd/conf.d/https.csr。

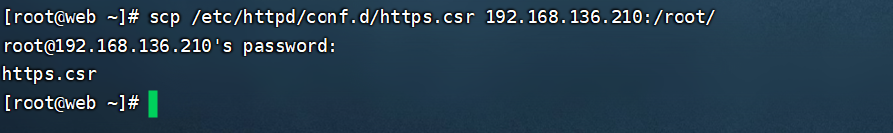

之后,就需要把该文件发送给CA,可以使用scp命令,如下:

三、CA认证中心生成证书

CA在收到web服务端的证书请求文件后,需要对该证书申请者进行验证,在验证成功后,就可以用自己的私钥对该请求文件进行签名并生成证书。

根据证书请求文件生成证书的命令如下:

openssl ca -keyfile /etc/pki/CA/private/cakey.pem -cert /etc/pki/CA/cacert.pem -in /root/https.csr -out /root/https.crt

执行结果如下:

接下来,就可以把生成的证书发送给web服务器了。

四、WEB服务器配置实现https

web服务器在收到CA发送的证书文件后,需要做的是根据证书文件,配置自己的https功能。

首先,web服务器需要安装mod_ssl,该模块可以使得Apache支持https,安装命令如下:

yum install -y mod_ssl

安装后,在/etc/httpd/conf/目录下,会出现ssl.conf配置文件,接下来,我们需要修改该配置文件。打开该配置文件,大概在100行和107行处,有SSLCertifacateFile和SSLCertificateKeyFile两个参数,我们需要将其改为与自己的证书文件和密钥文件存储的位置,修改完成后的文件如下所示:

完成上述操作后,我们就可以启动Apache了,注意,由于配置了证书,而证书是受密码保护的,因此在启动时可能需要输入证书的密码,打开后结果如下所示:

可以看到,服务正常开启后,系统开始监听443端口。

五、结果验证

最后,我们队上述结果进行验证,在浏览器访问https://192.168.136.101,结果如下:

注意:尽管我们配置了CA中心,并且实现了https,但是由于我们的CA中心没有经过认证,所以浏览器选择拒绝相信该证书。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200

相关文章

- sql存储过程简单例题_sql存储过程实例详解

- hive时间函数详解

- linux load average,Linux 平均负载 Load Average 详解[通俗易懂]

- docker run 命令使用详解(二)

- 使用OpenSSL生成CSR文件,并申请全球通用SSL证书详解程序员

- python qrcode库生成二维码详解编程语言

- python通过openpyxl生成Excel文件详解编程语言

- python生成随机mac地址详解编程语言

- python读写dbf文件详解编程语言

- JavaScript生成随机字符串(数字+字母),长度自定义详解编程语言

- Java生成 sql查询语句 通用方法(带排序/分页)详解编程语言

- 生成验证码的java类详解编程语言

- Java通用的Excel文件生成工具类,支持生成文件和浏览器直接下载详解编程语言

- 生成csv文件的工具类(CSVWriter使用示例)详解编程语言

- zxing 二维码、带logo二维码生成详解编程语言

- 在java中生成和解析JSON详解编程语言

- Drools6入门简单的时钟实例详解编程语言

- 通过Excel生成批量SQL语句详解编程语言

- 使用jdk的keytool 生成CA证书的方法详解编程语言

- php xml转array的方法详解编程语言

- jQuery判断元素是否显示与隐藏详解编程语言

- SMME-采购订单idoc自动生成销售订单标准报错详解编程语言

- 在使用pip list时出现DEPRECATION详解编程语言

- django的缓存详解编程语言

- Spring MVC Converter(类型转换器)详解

- PHP生成静态页面详解

- 在PHP模板引擎smarty生成随机数的方法和math函数详解