文件上传绕过WAF之Fuzz测试

今天继续给大家介绍渗透测试相关知识,本文主要内容是文件上传绕过WAF之Fuzz测试。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、Fuzz测试简介

Fuzz测试,就是指构造大量的不规则数据来对目标系统进行不断的测试,以期发现目标系统中存在的问题和漏洞。在前文文件上传漏洞WAF绕过方法中,我们介绍了一些文件上传绕过WAF的方式,那么如果我们手工的去逐个验证这些漏洞,则显示非常繁琐,在这种情况下,我们就可以使用一种类似Fuzz测试的方式,编写较好的字典,然后不断尝试。

我们可以利用Burpsuit的Intruder模块来完成Fuzz测试,也可以手工编写一些脚本来进行。

Fuzz测试在本质上属于黑盒测试的一种,如果我们使用Fuzz测试来进行文件上传漏洞WAF绕过,那么我们一定要注意好数据包的发送速度,如果发送速度过快,那么则有可能被后台WAF判定为流量攻击,从而被封禁IP。其实很多针对WAF的测试都是在本地自行搭建环境进行的,此时我们只需要关闭WAF中的相关功能,就可以进行测试了。

二、Fuzz测试字典下载

要进行Fuzz测试,我们首先要准备好Fuzz测试的字典。我们可以在日常学习和测试中逐渐积累、不断完善,这样生成我们独有的专用的并且逐渐强大的字典。但是,这样生成字典速度比较慢,比较费时费力,在字典初期存在很多不足,因此,我们也可以在网上下载他人整理总结好的Fuzz测试字典。

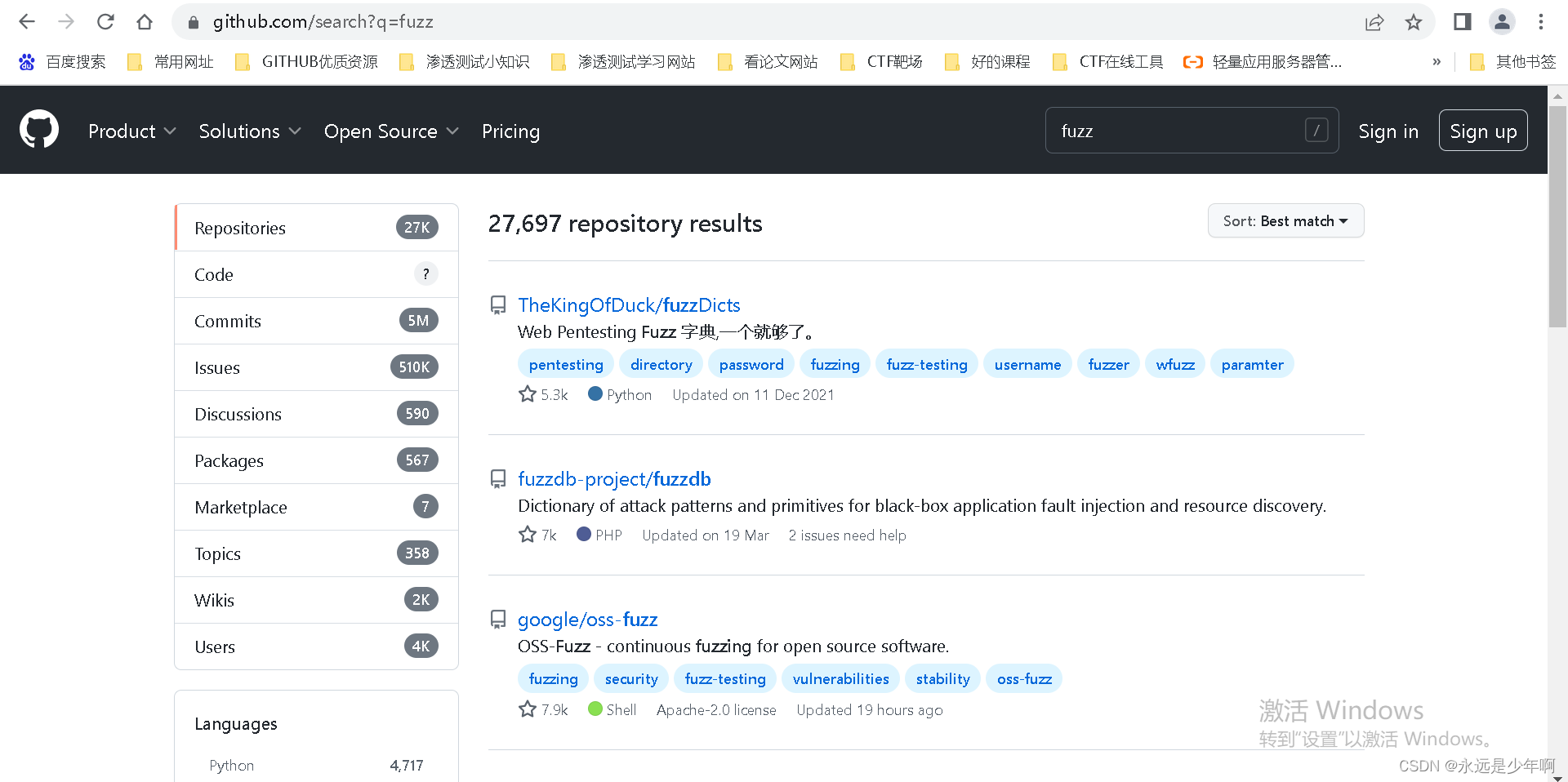

我们可以在Github上直接搜索fuzz,可以搜索处很多字典,如下所示:

简单列举几个字典的链接如下,需要者可以自行下载。

https://github.com/fuzzdb-project/fuzzdb

https://github.com/TheKingOfDuck/fuzzDicts

https://github.com/TuuuNya/fuzz_dict

https://github.com/jas502n/fuzz-wooyun-org

三、Fuzz测试实战

接下来,我们就进行Fuzz测试的实战。

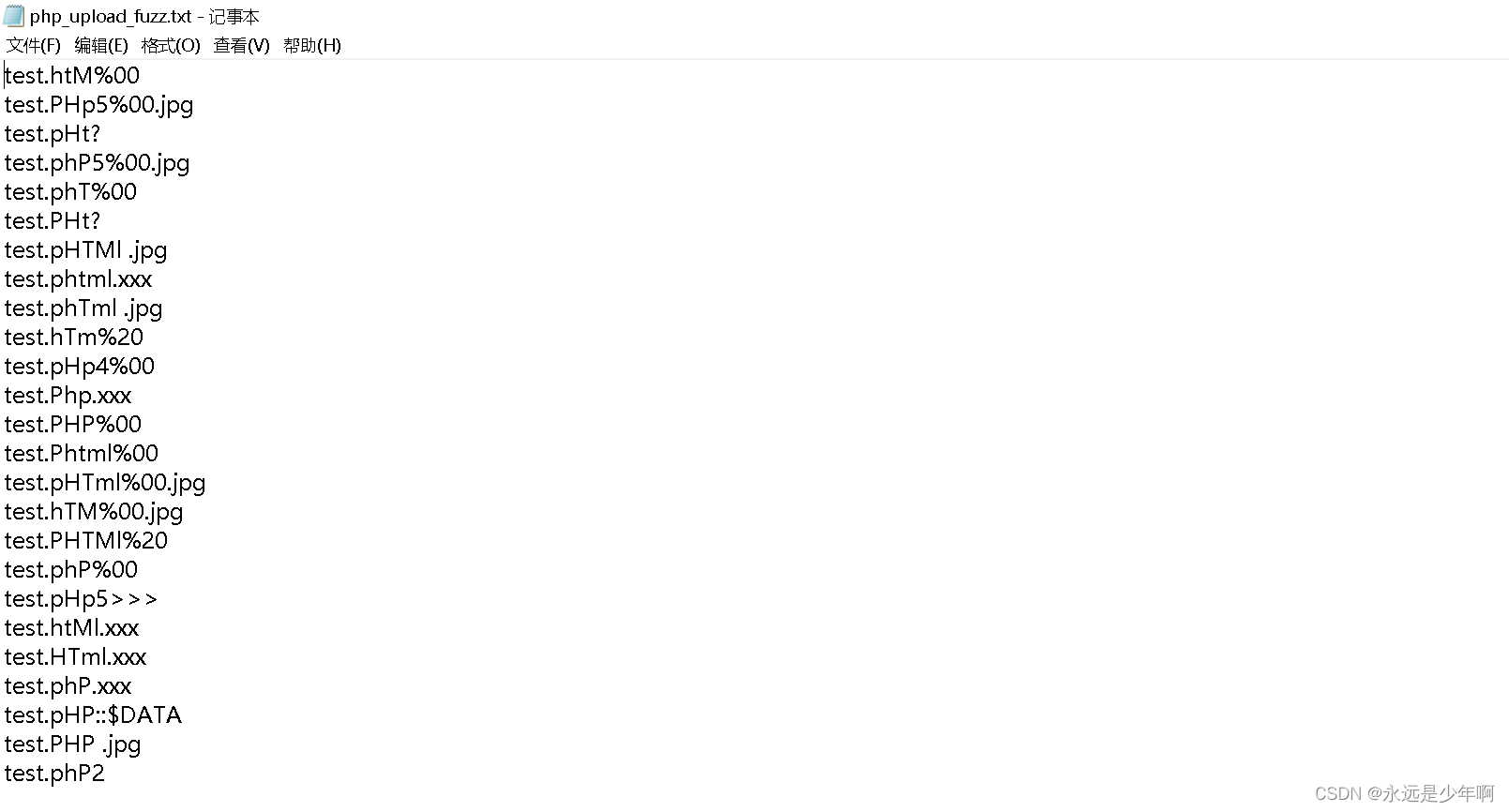

首先,我们要在下载的Fuzz字典里找到合适的文件上传的字典,我们可以根据使用作者的说明或者是根据文件夹名称来寻找,如下所示:

找到的字典如下所示:

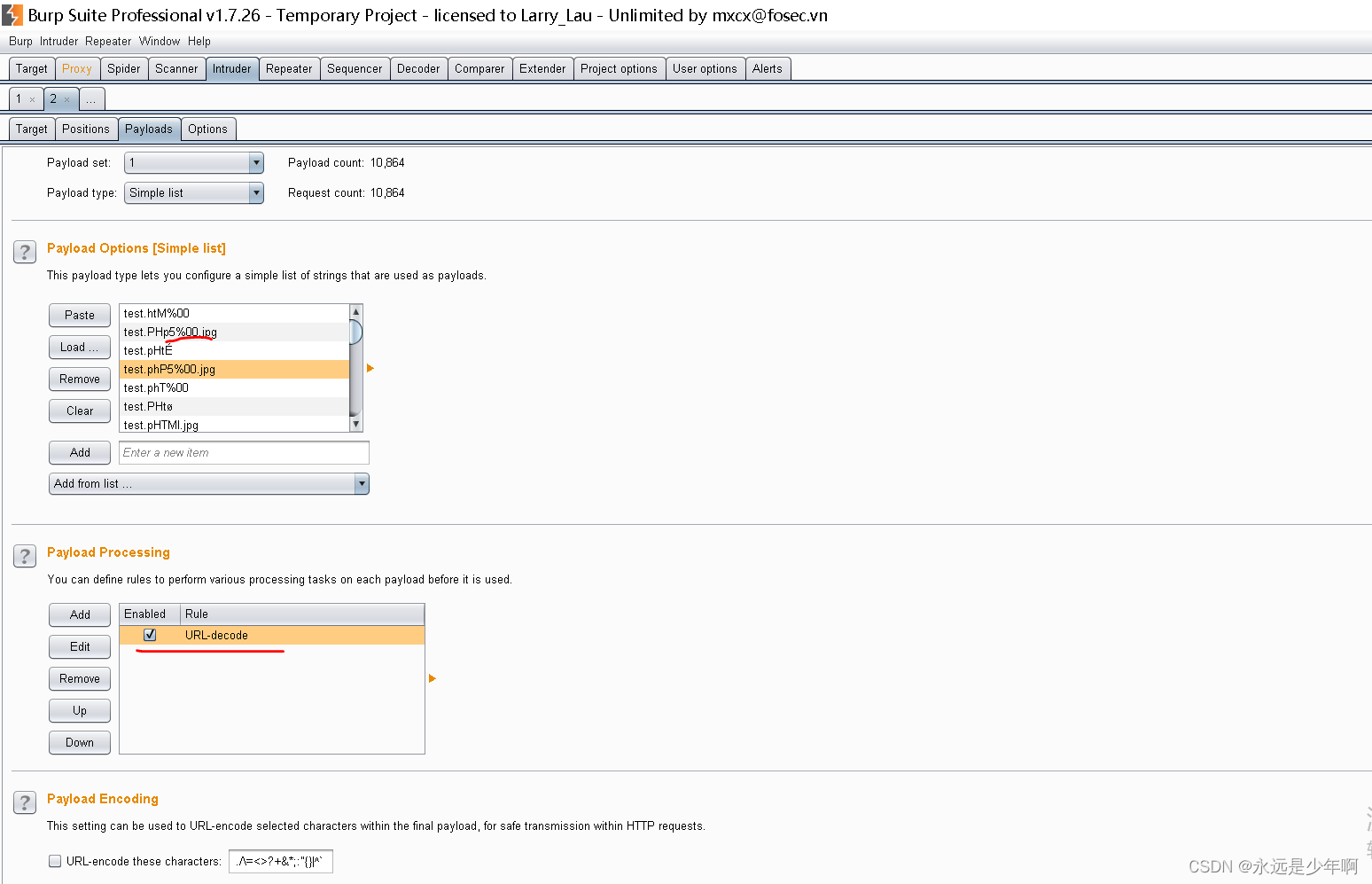

之后,我们可以随便抓取一个文件上传的数据包,然后将其发送到Intruder模块,然后选择我们使用的字典,需要注意的是,在字典中有很多的URL编码,在这里我们的文件名是通过POST的方式进行上传,因此我们要在Payload Processing中设置URL解码,如下所示:

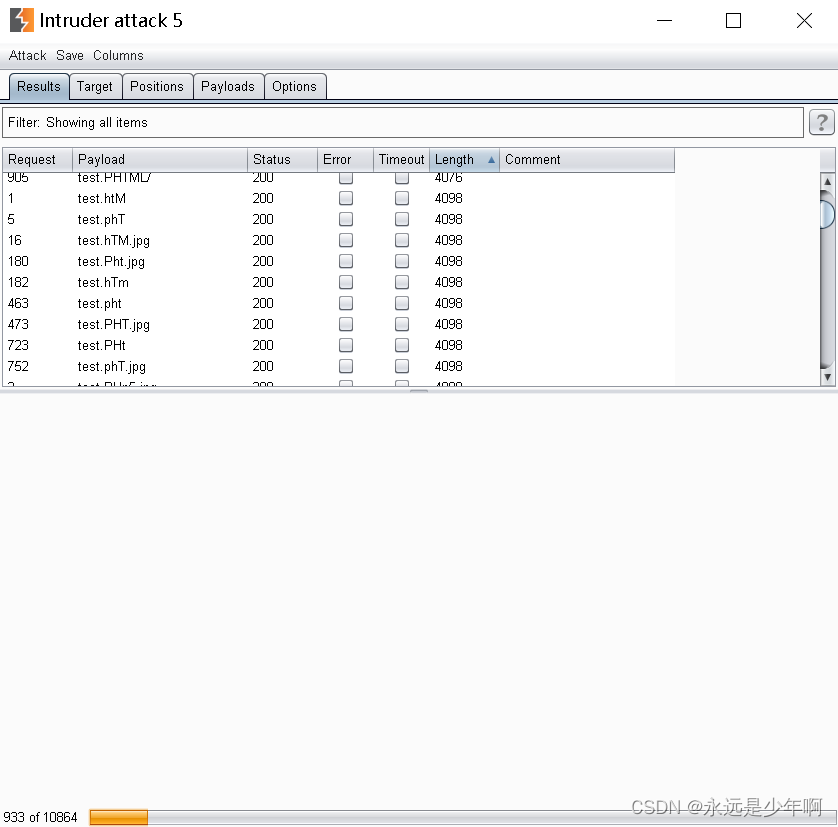

之后,我们就可以开启测试了,如下所示:

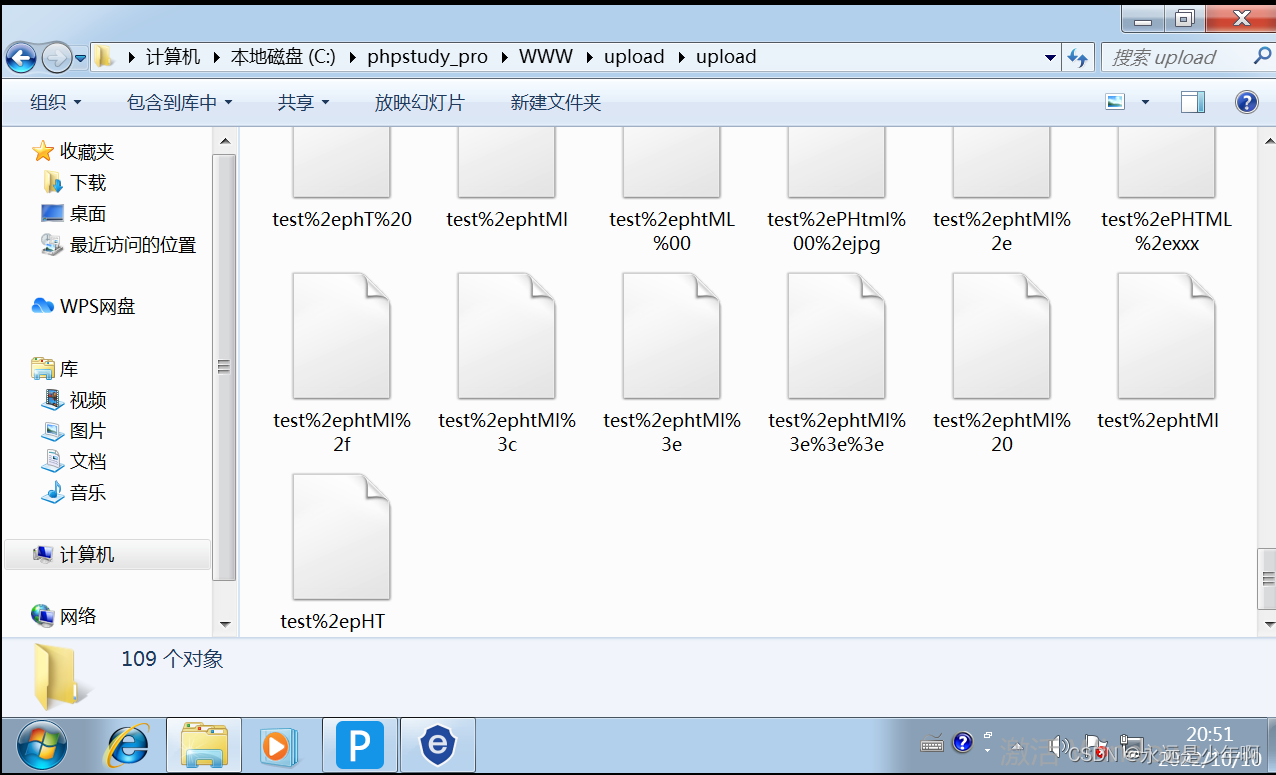

测试完成后,我们会发现后台被上传了大量的文件,如下所示:

这样,我们就可以极大的缩小范围,然后在这些可用的文件名之中选择可以被我们使用的了。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200

相关文章

- 解决 pyyaml 修改 yaml 文件之后无法保留原文件格式和顺序的问题

- Spring MVC框架:第九章:文件上传

- 技术分享 | 接口自动化测试中,文件上传该如何测试?

- 关于pdb文件

- ASP.NET MVC 上传文件方法

- VSCode 使用教程-3.设置主题文件图标与字体大小

- 文件上传漏洞知识总结

- 包含漏洞-读写文件以及执行命令

- graphics.h 图形库实现的汉字花样显示程序 支持文件显示、放大、斜体、倒立、彩色、动态显示等功能

- Qt开源网络库[8]-上传文件与超时处理

- windows系统下上传ipa文件到开发者中心(appstore)的方法

- 使用AppUploader上传ipa文件到APPstore

- pl/sql导出csv文件,导入csv文件详解数据库

- 限制解决MySQL文件上传大小的限制(mysql文件上传大小)

- Linux下快速传输文件的方法(linux传文件)

- asp判断上传文件中是否存在危险代码

- python从远程服务器下载日志文件的程序

- php多文件上传功能实现原理及代码

- Asp.Net超大文件上传问题解决

- JAVA遍历一个文件夹中的所有文件的小例子

- .NET的file文件上传控件使用方法修改web.config文件上传大文件

- PHPFTP操作类代码(上传、拷贝、移动、删除文件/创建目录)

- PHP中上传多个文件的表单设计例子

- php的XML文件解释类应用实例