XSS-labs靶场实战(六)——第15关及Angular JS利用

今天继续给大家介绍渗透测试相关知识,本文主要内容是XSS-labs靶场实战第第15关及Angular JS利用。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、第十五关简介

进入第十五关,页面如下所示:

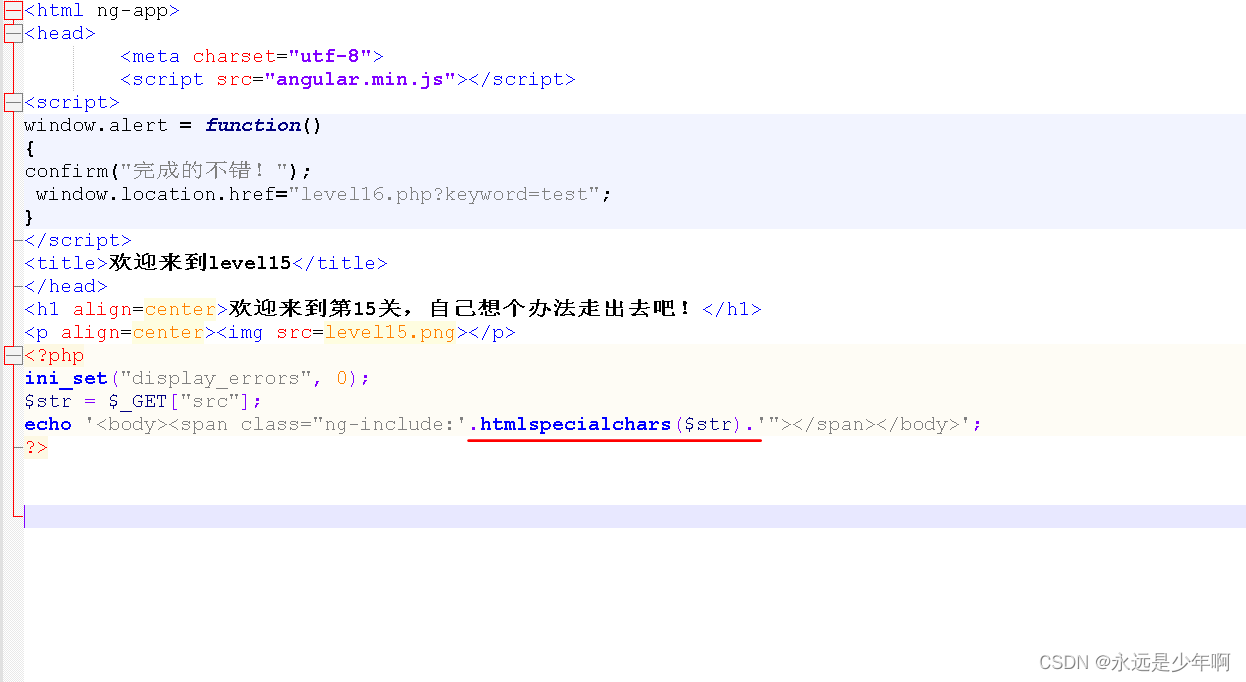

通过简单的测试,我们可以发现,我们可以上传src参数,src参数的值会限制在span标签中的ng-include后面,如下所示:

然而,该参数上传后会被进行过滤,查看页面PHP源码如下所示:

从上图可以看出,该参数使用了htmlspecialchars()函数进行过滤,因此我们无法直接对该参数进行XSS攻击。

但是,我们注意到该处的ng-include参数,带有ng-include即表示使用了Angular JS,这也是本关的突破口。

二、Angular JS简介

为了解决这一关,我们先来简单了解以下Angular JS。(事实上,很多CTF比赛、SRC挖洞,考验的就是对很多知识的了解,例如本关,如果你不懂Angular JS,那么压根就没法突破。)

Angular JS通过新的属性和表达式扩展了HTML,Angular JS可以把应用数据绑定到HTML元素中,可以重复、隐藏和显示HTML元素。Angular JS的很多参数都是以“ng”开头的,例如ng-app、ng-model、ng-bind等等。在这里,ng-include指令用于包含外部的HTML文件,其作用原理非常类似于文件包含(也可以将其简单理解为HTML中的文件包含)。

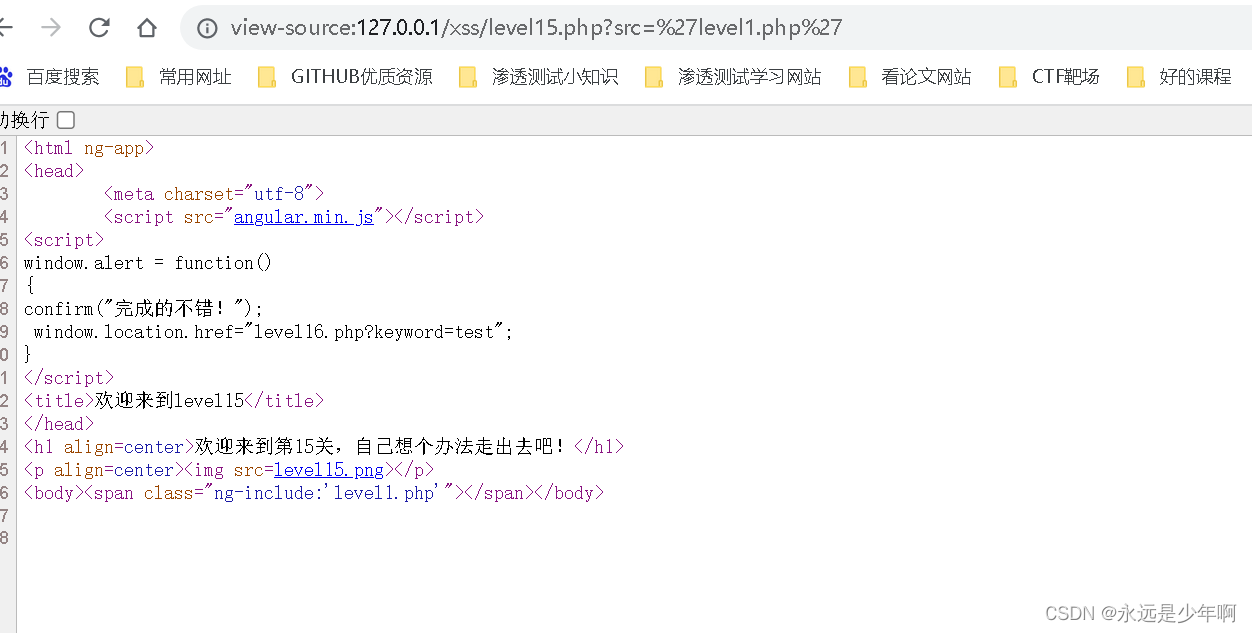

例如,在本实例中,我们将ng-include后面的值设置为level1.php,其源代码如下所示:

但是这样简单的代码却带来了类似文件包含的效果,如下所示:

需要注意的是,在本质上,我们的浏览器在接收到上述源代码后,再请求指定的文件,而普通的文件包含(例如PHP),是在服务器后台将文件包含后,直接发送给客户端,这两种是有本质区别的。

三、第十五关突破

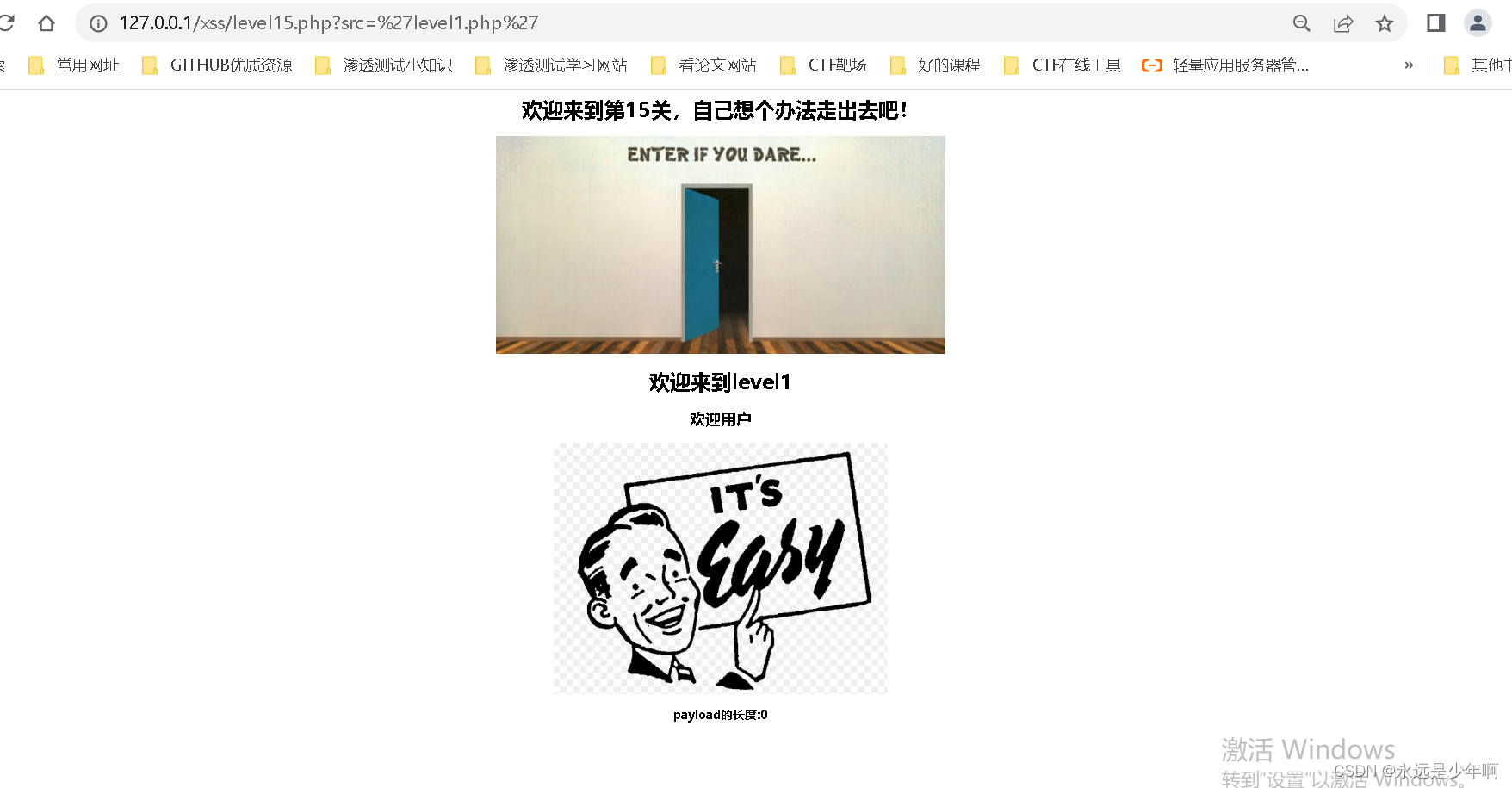

基于此,我们就可以构造如下的payload:

'level1.php?name=<img src=123 οnerrοr=alert(1)>'

这样,虽然htmlspecialchars()函数过滤了我们输入的敏感符号,但是由于该符号被解析后传递到了level1.php的name参数中,因此我们可以成功突破。利用该payload突破后如下所示:

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200

相关文章

- AngularJS进阶(五)Angular实现下拉菜单多选

- 初识js中的闭包_Js闭包中变量理解

- angular子组件传值到父组件_vue子组件传值给父组件

- Angular RouterModule.forRoot(ROUTES) 和 forChild(ROUTES)的区别

- Angular 模块封装概念常见的错误理解

- Angular 项目多国语言设置

- Angular 应用 tsconfig.json 文件里的 typeRoots 属性讲解

- 基于 Spartacus 的 Angular Storefront 性能优化建议

- 关于 Angular 应用部署时的 base-href 参数

- 关于 Angular 12 的 inlineCriticalCss 选项

- 利用 JS 实现 Redis 的连接(js连接redis)

- 用SQL Server和JS实现数据库管理技术(sqlserver.js)

- 使用JS技术实现Oracle数据库链接(js 链接 oracle)

- 使用JS在网页中连接Oracle数据库(js网页链接oracle)

- JS实时链接Oracle让数据库访问更便捷(js实时连接oracle)

- 使用JS操作Oracle数据库探索潜在可能性(js和oracle数据库)

- Oracle中使用JS变量管理数据(oracle使用js变量)

- JS函数验证总结(方便js客户端输入验证)

- js延迟加载改变JS的位置加快网页加载速度

- js获取url参数代码实例分享(JS操作URL)