山石网科等级保护培训笔记

视频地址等保2.0安全培训_哔哩哔哩_bilibili

等级保护的定义

根据信息、信息系统在国家安全、经济建设、设备生活中的重要程度

遭受破坏后对国家安全、设备秩序、公共利益以及公民、法人和其他组织的合法权益的危害程度

将信息系统划分为不同的安全保护等级并对其实时不同的保护和监管。

安全保护等级的划分

第一级:自主保护级

适用于一般的信息和信息系统,其遭受破坏后,会对公民、法人和其他组织的权益有一定影响,但是不危害国家安全、社会秩序、经济建设和公共利益。

第二级:指导保护级

一定程度上涉及国家安全、社会秩序、经济建设和公共利益的一般信息和信息系统,其受到破坏后,会对国家安全、社会秩序、经济建设和公共利益造成一定损害。

第三级:监督保护级

涉及国家安全、社会秩序、经济建设和公共利益的信息和信息系统,其受到破坏后,会对国家安全、社会秩序、经济建设和公共利益造成较大损害。

第四级:强制保护级

涉及国家安全、社会秩序、经济建设和公共利益的重要信息和信息系统,其受到破坏后,会对国家安全、社会秩序、经济建设和公共利益造成严重损害。

第五级:专控保护级

涉及国家安全、社会秩序、经济建设和公共利益的重要信息和信息系统的核心子系统,其受到破坏后,会对国家安全、社会秩序、经济建设和公共利益造成特别严重损害。

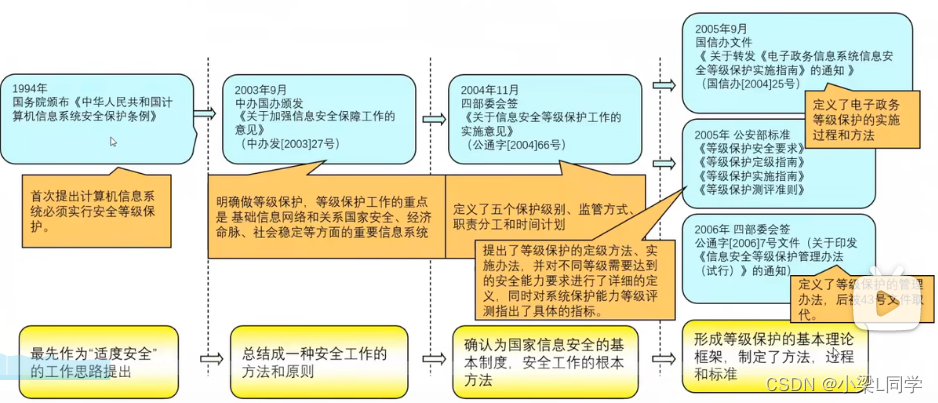

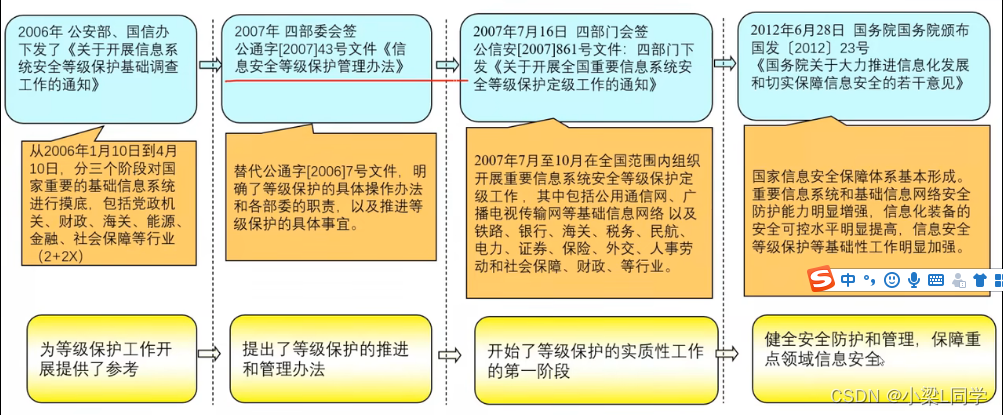

等级保护的由来

等级保护政策文件演进

等保1.0:根据规章制度:公通字[2007]43号文件,力度还不够大

等保2.0:根据法律规定:网络安全法,力度上升。关键时间点:2020年7月22日。

为什么要做等保

形势所需:安全事件异常突出

形势所需:合规性需求刚性明确

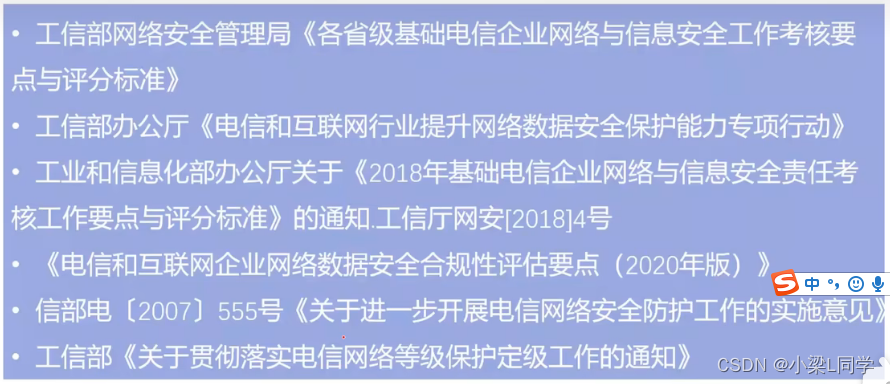

形势所需:行业规定提供指导

形势所需:等保安全执法检查日趋常态

总结:

降低风险

法律要求

主管要求

规避责任

等保1.0和2.0区别

名称的变化

原来:信息系统安全等级保护基本要求

改为:信息安全等级保护基本要求

再改为:网络安全等级保护基本要求(与网络安全法中说法保持一致)

安全要求的变化

原来:安全要求

改为:安全通用要求和安全拓展要求

安全通用要求是不管等级保护对象形态如何必须满足的要求,针对于计算、移动互联、物联网和工业控制系统提出了特殊要求,称为安全拓展要求

以第三级为例

8.1、安全通用要求

8.2、云计算安全拓展要求

8.3、移动互联网安全拓展要求

8.4、物联网安全拓展要求

8.5、工业控制系统安全拓展要求

目前大数据还没有加到正文中。

关注点的变化

新技术、新应用的出现

云计算安全

物联网安全

工业控制安全

大数据安全

移动互联安全

备案的变化

等保1.0《信息安全等级保护管理办法》(公通字[2007]43号)第十五条:已运营(运行)的第二级以上信息系统,应当在安全保护等级确定后30日内,由其运营、使用单位到所在地设区的市级以上公安机关办理备案手续。

等保2.0《网络安全等级保护条例(征求意见稿)》第十八条:第二级以上网络运营者应当在网络的安全保护等级确定后10个工作日内,到县级以上公安机关备案。

具体备案内容

《信息系统安全等级保护备案单位表》

《信息系统安全等级保护备案系统表》

《xx等级保护定级报告》

《网络安全等级保护工作小组名单》

《信息系统网站ip地址列表》

具体有:

系统拓扑结构及说明

系统安全组织机构及管理制度

系统安全保护设施设计实施方案戒改建实施方案

系统使用的安全产品清单及认证、销售许可证明

系统等级测评报告

专家评审情况

上级主管部门审批意见

等保测评的变化

信息安全等级保护管理办法(等保1.0)

第三级:每年1次

第四级:每半年1次

第五级:依据特殊安全需求

网络安全等级保护条例(等保2.0)

第三级以上网络运营者每年开展一次

新建二级系统上线前按照相关标准进行安全性测试

新建三级以上系统上线前优先进行等保测评,通过等级测评后方可投入运行

等保测评结论的变化

等保1.0测评结论

符合(100分)

基本符合(60分)

不符合(69分以下)

等保2.0测评结论

优(90分以上)

良(80分以上)

中(70分以上)

差(低于70分)

可以看出更加精细。

定级流程的变化

确定定级对象

包括基础信息网络、云计算平台、物联网、工控、移动互联网、大数据等

初步确定等级

确定受侵害的客体以及侵害对客体的侵害程度

专家评审

定级对象的运营、使用单位应组织信息安全专家和业务专家,对初步定级结果的合理性进行评审,出具专家评审意见。一般三人以上。

主管部门审核

定级对象的运营、使用单位应将初步定级结果上报行业主管部门或者上级主管部门进行审核

公安机关备案审查

定级对象的运营、使用单位应按照相关管理规定,将初步定级结果交公安机关进行备案审查,审查不通过,其运营使用单位应该组织重新定级,审查通过后最终确定定级对象的安全保护等级。

最终确定的等级

总结:1.0是自主定级,自主保护。

2.0是自主初步确定等级,还需要很多环节才能确定等级。

等保工作的5个环节

定级

备案

建设整改

等级评测

监督检查

云等保

业务上云需要满足等保要求

安全通用要求

安全物理环境

安全通信网络

安全区域边界

安全计算环境

安全管理中心

安全管理制度

安全管理机构

安全管理人员

安全建设管理

安全运维管理

云计算安全拓展要求

安全物理环境

安全通信网络

安全区域边界

安全计算环境

安全管理中心

安全建设管理

安全运维管理

等级保护的基本要求统一框架,构建一个中心,三重防护的体系框架

通用安全要求+云计算应用安全拓展要求

安全厂商大部分只能提供技术层面的解决方案,但是对于管理这块,无法很好解决,这也是后面安全解决方案提供商可以努力的方向,一个系统一个方案,定制化的等保方案提供。

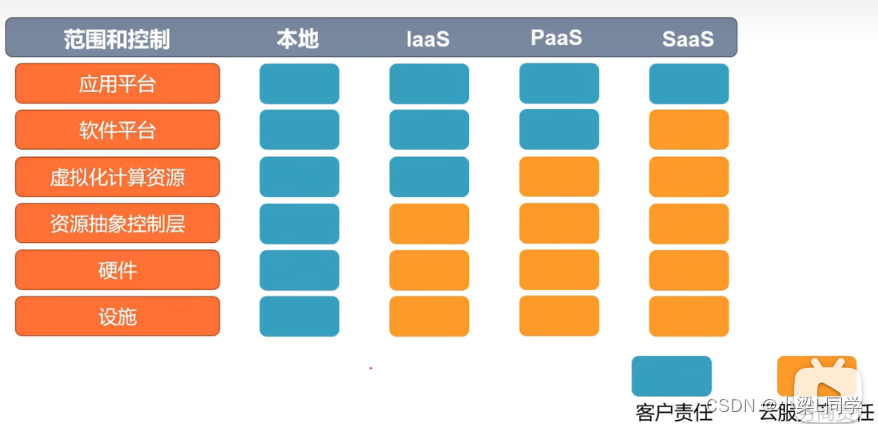

云安全的一个重点在于权责划分。即哪些安全责任属于云服务提供商负责,哪些由客户负责。

根据平台不同,即iaas、paas、saas的不同,从虚拟化计算资源开始分层。可见saas客户安全责任最小。

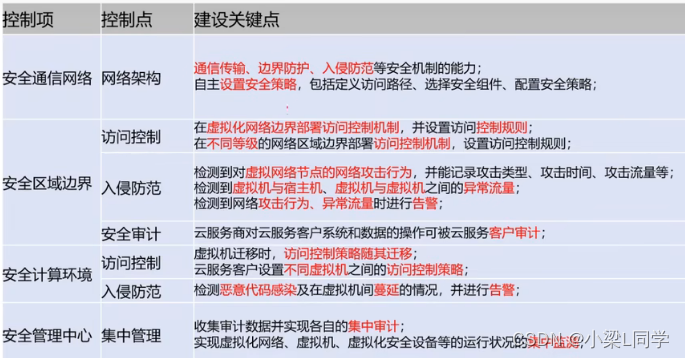

以三级为例,租户系统需要满足等保通用要求:

租户系统需要满足等保云计算拓展要求-租户部分,可以看到租户不涉及安全物理环境。

等保2.0云计算拓展要求解决方案

针对边界需要进行如下考虑:

业务出口边界安全防护

远程运维管理边界安全防护

vpc间边界安全防护

虚拟主机之间边界安全防护

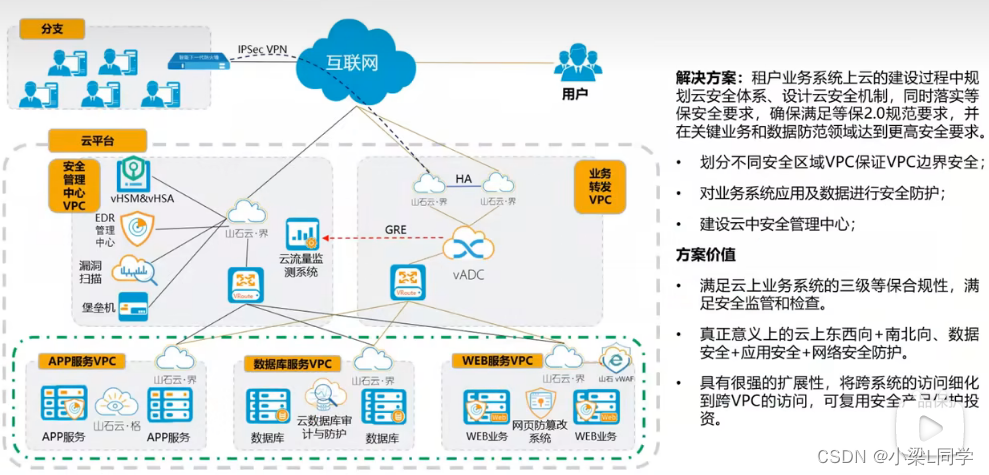

业务系统应用及数据安全防护主要考虑:

对于web服务业务的应用安全防护要求,包括:防sql注入、防篡改、反爬虫等。

数据库安全是安全的重点,对数据库的安全考虑点主要包括:事前对数据库进行风险评估、事中进行细粒度的访问控制及告警、事后实现操作审计等。数据安全是安全的趋势。

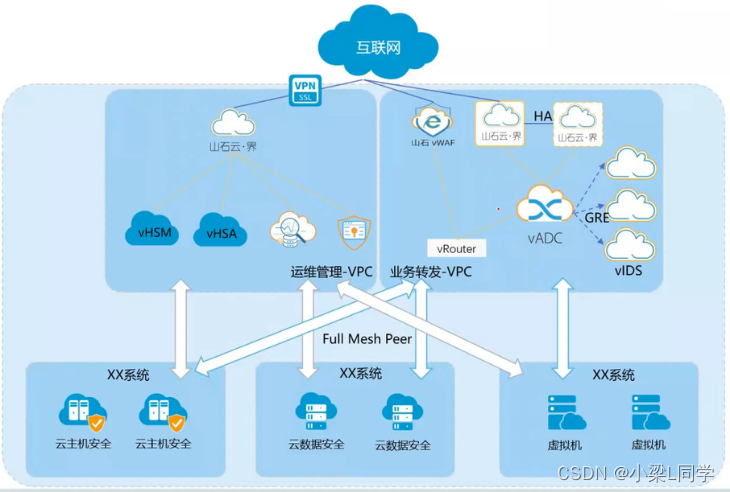

建立安全管理中心从如下进行建设:

租户云内流量镜像(云流量监测系统)

需要考虑将云中流量镜像到第三方流量分析设备

三权分立,安全运维(堡垒机作为运维入口,一人一账号,录屏,权限责任划分)

人员对云中设备的操作访问进行权限管理、运维审计

避免人为操作为数据中心内部系统引入安全分析问题

资产、策略的安全管理

配置的集中管控,包括安全策略、防护策略以及安全域、vpn等各类对象的增删改查操作

日志集中审计(存满180天。进行日志的分析,和态势感知有区别,态势感知是全局的威胁感知,关联分析不同产品的日志)

针对业务系统进行日志安全审计,包括云审计和第三方审计,并且满足安全法相关存储要求

漏洞扫描(网络可达,全局扫描,确保发现资产的漏洞,后续弥补的前提)

对云应用提供漏洞扫描服务用户灵活配置扫描和扫描策略,对应用组进行扫描。

上云先上安全,上安全先上防火墙。注意三同步:同步规划,同步建设,同步实施。

云墙功能:ips、防病毒、流量管控、……all in one

等保2.0二级安全产品清单

云防火墙

云日志审计

云堡垒机

微隔离防火墙

云主机安全管理系统

云安全管理中心(可选)

云漏洞扫描(可选)

云web应用防火墙(可选)

云数据审计与防护系统(可选)

网页防篡改(可选)

云应用交付(可选)

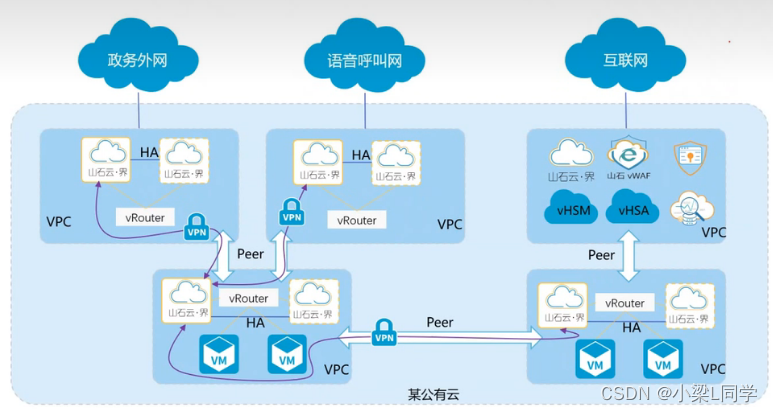

典型案例1--某县政务外网上云互通方案

灵活运用隧道技术构建一层新的overlay网络,打通所有网元的互访

跨vpc的东西向安全由两端的云墙进行隔离和控制,实现网闸的部分功能

通过云墙逐跳实现引流,交付云安全资源池方案

vhsm管理所有设备,后续考虑进行二级管理

vhsa接收所有山石设备产生的日志进行留存

agent方式存在的网元吐流量到管理中心留存和分析

典型案例2--某省电信五个系统安全防护方案

传统等保方案复制到云上等保的尝试

vadc基于gre tunnel的软件镜像方案使其他安全产品旁路部署变成了可能

规划出了一个中心、三重防护,分成了运维管理vpc和业务转发vpc

业务转发上精细化了内到外的业务和外到内的业务

真正意义上的云上东西向+南北向、数据侧安全+主机侧安全+网络侧安全防护

具有很强的拓展性、将跨系统的访问细化到跨vpc的访问,复用安全产品保护投资。

相关文章

- linux下载/解压ImageNet-1k数据集

- 改进YOLOv5 | Stand-Alone Self-Attention | 针对视觉任务的独立自注意力层 | 搭建纯注意力FPN+PAN结构

- Docker Compose使用教程

- swagger文档增强工具knife4j使用详解

- 在Ubuntu20.04系统上LIO-SAM跑KITTI数据集和自己数据集代码修改

- 解决gateway使用nacos重启报503 Service Unavailable问题

- Docker Desktop 安装与无法运行(Docker Desktop failed to initialize)的诊断

- 【深度学习模型】ChatGPT原理简述

- kubectl使用技巧:如何更方便地操作多个k8s集群

- Docker进阶 dockerfile指令构建docker镜像

- YOLOv5的head详解

- 异构图神经网络 RGCN、RGAT、HAN、GNN-FILM + PyG实现

- 魔兽世界服务端AzerothCore+Centos系统+docker编译教程

- GoogLeNet网络详解

- SpringCloud微服务架构

- Windows 安装docker(详细图解)

- 计算机与自动化顶会(A类)2023截稿时间及会议时间(持续更新)

- 使用wordpress搭建个人网站保姆级教程

- 【实体识别】深入浅出讲解命名实体识别(介绍、常用算法)

- Nacos Config--服务配置