网络后沿:零信任网络架构

用过Windows Server操作系统的人肯定熟悉以下页面,系统自带的IE浏览器默认开启了增强的安全配置,打开所有链接都会被阻止。尤其是新装的操作系统需要装一些软件的时候,需要添加一大堆信任站点,所以遇到这种情况我都是认证繁琐的操作去下一个Chrome浏览器。

那默认的浏览器设置是不是处于一种谁都不信任的“零信任”状态呢?

零信任网络

第一次听到“零信任网络”,是在前段时间新华三举办的领航者峰会上,当时还以为是个新概念,直到去百度了一下,才发现人家已经有10年的历史了!只不过最近突然间火了起来。

零信任网络模型在2010年由John Kindervag提出,零信任是一个安全概念,中心思想是企业不应自动信任内部或外部的任何人/事/物,应在授权前对任何试图接入企业系统的人/事/物进行验证。

零信任架构意味着每个用户、设备、服务或应用程序都是不可信任的,必须经历身份和访问管理过程才能获得最低级别的信任和关联访问特权。

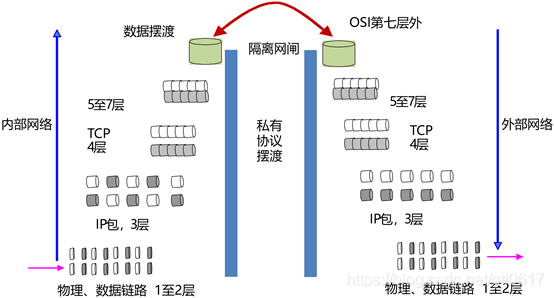

如果放开验证不看,是不是和NGFW、网闸等安全设备有点相似?以新华三NGFW为例,对所有互访流量默认都是全阻断状态,没有放通策略,当有流量需要互访时就需要一条一条地去添加规则;而网闸更甚,只能通过一对一地添加端口映射关系来实现互访。

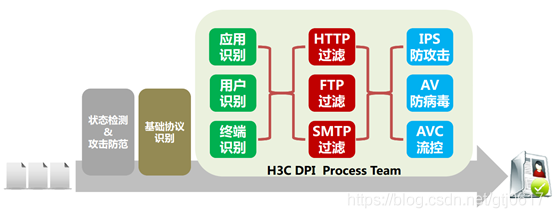

从不信任,总是验证

零信任网络认为,IP网络上的所有网络流量都是不可信的。有调查数据显示,60%到80%的网络滥用事件来自内部网络,因为传统的防火墙和入侵检测系统(IDS)主要是针对网络外部发起的攻击,而对来自内部的网络攻击是无效的。如果内网一个数据库服务器受到攻击,黑客可以对该区域内的其他数据库服务器发起攻击,而不会受到防火墙的干扰或检测。所以新华三NGFW设备对于同域间互访都要单独进行配置(系统视图下:security-zone intra-zone default permit),在确保南北向流量安全的同时,也要保证东西向互访流量安全。

所有网络资源的安全访问,无论在什么位置或设备上,都采取最小特权的网络访问策略,以严格执行访问控制。用户、设备或应用程序创建的每个会话在允许通信之前必须经过身份验证、授权和帐户认证,这也是零信任原则的体现“Trust no-one. Verify everything”。

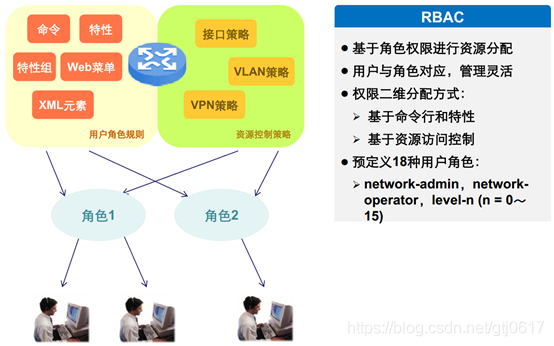

如果再和设备结合一下,可以考虑到设备的AAA认证,比如新华三的RBAC(Role Based Access Control,基于角色的访问控制)。RBAC的基本思想就是给用户指定角色,这些角色中定义了允许用户操作哪些系统功能以及资源对象。通过建立“权限”和“角色”的关联来实现将权限赋予给角色,并通过建立两者之间的关联来实现为用户指定角色,从而使用户获得相应角色所具有的权限。比如最小用户查看权限、最小配置权限、超级密码提升用户权限等等,从操作员层面降低网络被篡改的几率。

如果对接入终端实行严格的准入认证机制,那么零信任网络通过在网络边缘强制实施安全策略,即可实现在源头遏制恶意流量。

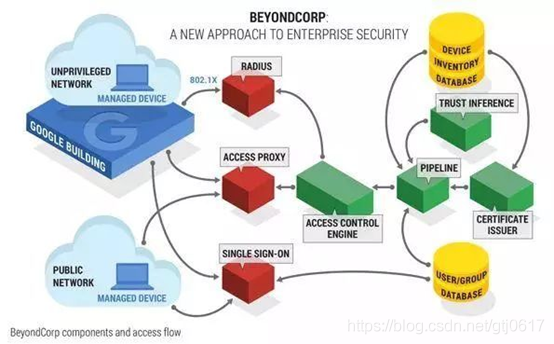

网上有一个Google平等对待位于外部公共网络和本地网络设备的BeyondCorp方案,即在默认情况下所有设备都不会被授予任何特权。用户必须:

1)使用由公司提供且持续管理的设备(终端设备资产管理等)

2)通过身份认证(AAA认证授权、证书检查等)

3)符合访问控制引擎中的策略要求(终端安全检查等)

4)通过专门的访问代理(VPN网络、代理网络等)

5)才能访问特定的公司内部资源(精细化授权、DMZ区域等)

相应的,为了保证用户获得流畅的资源访问体验,Google主要完成了:

1)准确识别设备;

2)准确识别用户;

3)移除对网络的信任;

4)通过面向互联网的访问代理提供内部应用和工作流;

5)实现基于已知设备和用户的访问控制,并动态更新设备和用户信息。

对比一下,贵公司的SSL VPN等接入方案是不是也和上面的流程一致呢?

零信任网络架构

在零信任网络中,整个网络架构也可以类比SDN,可分为控制平面和数据平面。控制平面主要负责协调和配置,支撑整个系统。其他的内容都可以看作是数据平面。

在控制平面中,对受保护资源的访问请求首先要通过控制平面的同意,设备和用户都必须经过身份验证和授权。细粒度策略可以应用于这一层,策略可以是基于组织中的角色、时间或设备类型。访问更敏感的资源还可以强制进行更强大的身份验证。

一旦控制平面同意了请求,它将动态配置数据平面以接受来自该客户机的流量。此外,它还可以在请求者和资源之间对隧道进行加密。加密的方式包括临时凭据、密钥和临时端口号等。

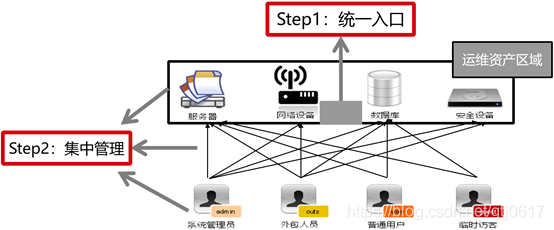

所以,堡垒机(运维审计系统)这一产品应用而生,通过“统一入口”加“集中管理”,解决了错综复杂的对应关系带来的运维挑战,能同时实现身份认证、访问控制、权限控制和操作审计等功能,有效控制运维风险。

对于传统网络中的管理网,一旦管理区域受到威胁,那就相当于给攻击者在网络中开了“后门”。如果管理网也能统一运维、集中管理,那么传统网络中非对称规则带来的风险将会大大降低。

虽受众人追捧,但道阻且长

这是知乎上“软件定义网络”认为“零信任网络”存在的挑战。在2020领航者峰会上我也看到有人提问,“零信任网络”推广的最大障碍是什么?我想应该是人们日常应用中稍微复杂一点的操作,不再唾手可得的资源和访问权限,和使用过程中莫名的隔阂感吧。

其实通过这次疫情,大家应该深有体会,本来很熟悉的物业、保安等一次次地卡住你,要求量体温、出示身份证、出入证、健康绿码、轨迹信息等等,不厌其烦;但也正是这种细致入微的繁琐,才保证了今天的全员复工复产。

不过,我相信网络中的技术实现要比防疫检查这种“零信任”来的简单得多,终端上的信息采集工具运行越来越无感知、安全软件的防护越来越到位、无感知认证技术也越来越成熟等等,可能你早已身处“零信任网络”中而没有感知,又怎么能说“零信任网络”没有到来呢?你说对不?

相关文章

- 在 Go 里用 CGO?这 7 个问题你要关注!

- 9款优秀的去中心化通讯软件 Matrix 的客户端

- 求职数据分析,项目经验该怎么写

- 在OKR中,我看到了数据驱动业务的未来

- 火山引擎云原生大数据在金融行业的实践

- OpenHarmony富设备移植指南(二)—从postmarketOS获取移植资源

- 《数据成熟度指数》报告:64%的企业领袖认为大多数员工“不懂数据”

- OpenHarmony 小型系统兼容性测试指南

- 肯睿中国(Cloudera):2023年企业数字战略三大趋势预测

- 适用于 Linux 的十大命令行游戏

- GNOME 截图工具的新旧截图方式

- System76 即将推出的 COSMIC 桌面正在酝酿大变化

- 2GB 内存 8GB 存储即可流畅运行,Windows 11 极致精简版系统 Tiny11 发布

- 迎接 ecode:一个即将推出的具有全新图形用户界面框架的现代、轻量级代码编辑器

- loongarch架构介绍(三)—地址翻译

- Go 语言怎么解决编译器错误“err is shadowed during return”?

- 敏捷:可能被开发人员遗忘的部分

- Denodo预测2023年数据管理和分析的未来

- 利用数据推动可持续发展

- 在 Vue3 中实现 React 原生 Hooks(useState、useEffect),深入理解 React Hooks 的