安卓逆向 -- 实战某峰窝APP(静态分析)

2023-03-14 22:58:41 时间

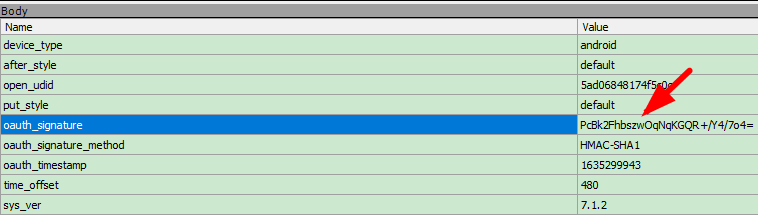

一、通过抓包进行对比分析,需要找的参数的是"oauth_signature",感觉像是Base64编码

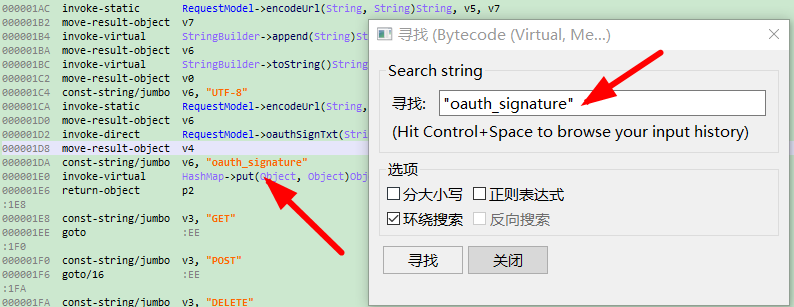

二、JEB载入该APP搜索关键词

三、按tab键,切换成java代码,有个关键加密函数“cryptoParams”

四、双击进入该函数,该函数又调用了一个原生函数“xAuthencode”

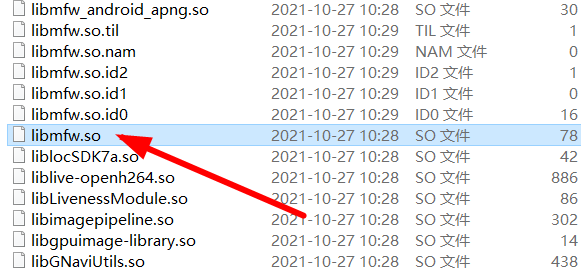

五、往上翻,发现该函数来自名为"mfs"的SO文件

六、将该SO拖进IDA继续分析

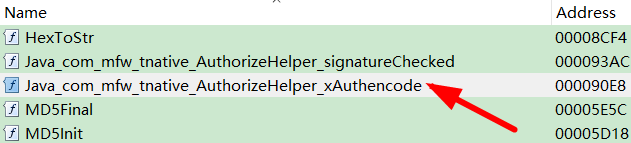

七、打开导出函数选项卡,发现有xAuthencode函数

八、双击进入该函数,并通过F5编译伪C代码,是MAC Sha1算法

预告

下节课我们将动态调试,获取相关参数并验证加密结果

禁止非法,后果自负

相关文章

- Chrome DevTools 远程调试安卓网页的原理

- Uni-app + Vue3 页面如何跳转及传参?

- 微软证实系统还原点会损坏 Windows 11 22H2 版本应用程序

- 巧用 Transition 实现短视频 APP 点赞动画

- 初学者试试,HarmonyOS应用开发者基础认证

- 媒体实测微软 Windows 开发工具包 2023:存在不兼容 HDR 显示器、某些应用无法运行等问题

- 快速了解Navigator API SetAppBadge

- 微软 Windows 11 Dev 预览版 Build 25276 发布,应用兼容问题对话框 UI 改进

- 基于Next.js、Prisma、Postgres和Fastfy构建全栈APP

- 开始菜单搜索框变圆角,微软 Windows 11 Beta 预览版 22621.1095 和 22623.1095 发布

- 2022-2023 十大应用开发趋势

- 观远数据发布业内首部《移动BI白皮书》,深入业务数字化场景重新定义移动BI

- Windows 10 学院:不借助第三方工具如何卸载 Windows 10 预装应用

- 正处高质量发展期,我国大数据产业突破1.3万亿元

- 大数据技术在金融行业的应用与安全风险管理

- 基于鸿联标准系统开发板的毛泽东诗文应用

- 为Wifi-lot小车做一个遥控器应用

- OpenHarmony应用集成AGC认证服务实现登录

- 如何在React中应用SOLID原则?

- 为什么大热的数据可视化行业,我不建议轻易入行?