您现在的位置是:首页 > Javascript

当前栏目

信息收集 -- Drupal网站

2023-03-14 22:58:19 时间

一、网站目录

1、Core:包括Drupal默认安装时所使用的文件

2、Modules:在Drupal中的所有自定义创建的模块都将存储这里。

3、Profiles:此文件夹存储安装配置文件。安装配置文件包含有关预安装模块、主题和给定Drupal站点配置的信息。

4、sites:当Drupal与多个站点一起使用时,它包含特定于站点的模块。

5、Themes:基本主题和所有其他自定义主题都存储在此目录中。

6、Vendors:该目录包含Drupal使用的后端库,例如Symfony。

二、Drupal侦查和枚举

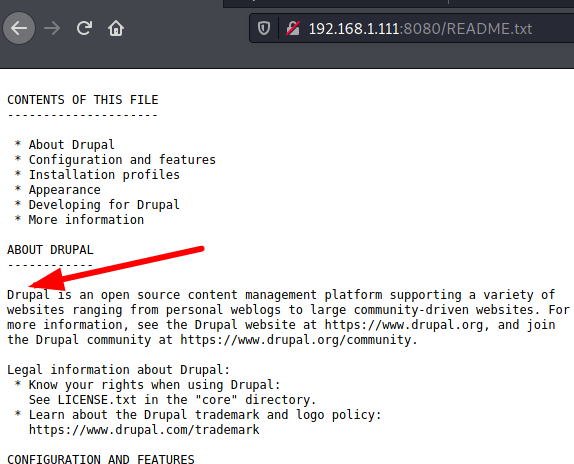

1、通过README.txt检测

访问:http://192.168.1.111:8080/README.txt

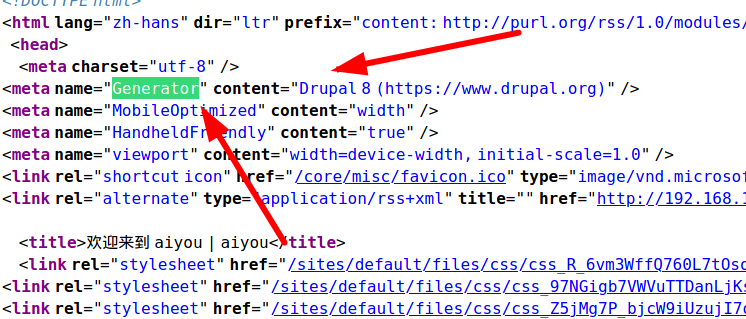

2、通过元标记检测,搜索关键字“Generator”

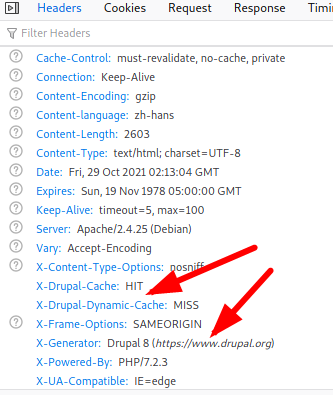

3、通过服务器标头检测,抓取数据包查看

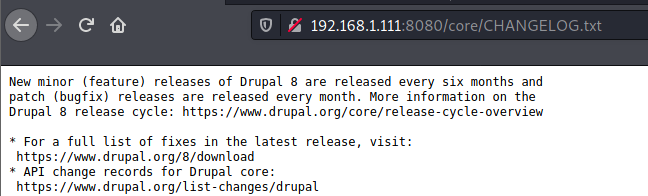

4、通过CHANGELOG.txt检测

访问:http://192.168.1.111:8080/core/CHANGELOG.txt

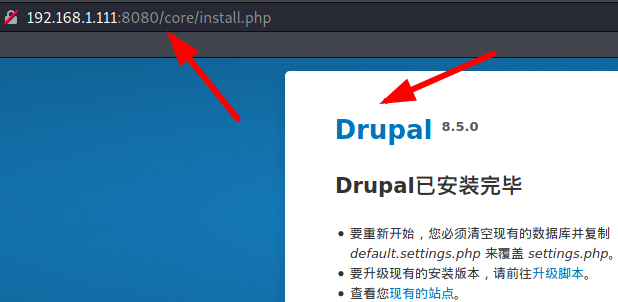

5、通过install.php查看

三、使用droopescan对Drupal进行探测

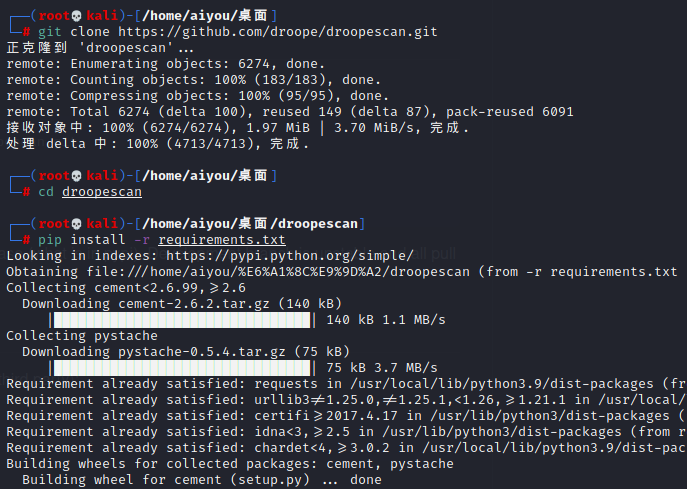

1、安装droopescan

git clone https://github.com/droope/droopescan.git cd droopescan pip install -r requirements.txt

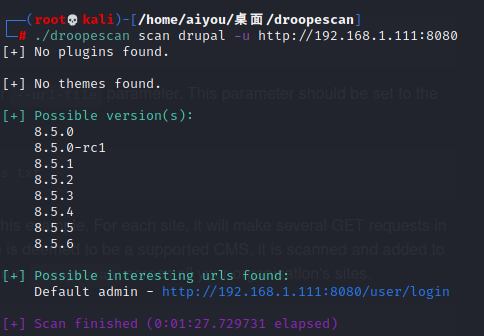

2、探测信息

./droopescan scan drupal -u http://192.168.1.111:8080

该系列教程内容参考自华章IT出版的

《Web渗透测试实战:基于Metasploit 5.0》

禁止非法,后果自负

相关文章

- 鲜为人知但很有用的 HTML 属性

- 翻转再翻转!有意思的水平横向溢出滚动

- 自定义计数器小技巧!CSS 实现长按点赞累加动画

- 过五关!React高频面试题指南

- 软件开发中的十个认知偏差

- 不需要 JS!仅用 CSS 也能达到监听页面滚动的效果!

- 一文读懂TypeScript类型兼容性

- Vue 的响应式原则与双向数据绑定

- 快速掌握 TypeScript 新语法:Infer Extends

- JWT教你如何证明你是我的人!

- 一篇带给你 V8 GC 的实现

- 面试官:请使用JS完成一个LRU缓存?

- 通过可视化来学习JavaScript事件循环

- 新的跨域策略:使用 COOP、COEP 为浏览器创建更安全的环境

- 为什么有人说 vite 快,有人却说 vite 慢?

- 种草 Vue3 中几个好玩的插件和配置

- 超全面的前端工程化配置指南

- Vue 状态管理未来样子

- Volatile关键字能保证原子性么?

- 面试突击:SpringBoot 有几种读取配置文件的方法?