安卓逆向 -- IDA基本用法

2023-03-14 22:57:17 时间

一、分析apk的java层代码,发现调用了“wtf”这个so文件

package com.sichuanol.cbgc.util; public class SignManager { static { System.loadLibrary("wtf"); } public static native String getSign(String arg0, String arg1, String arg2) { } }

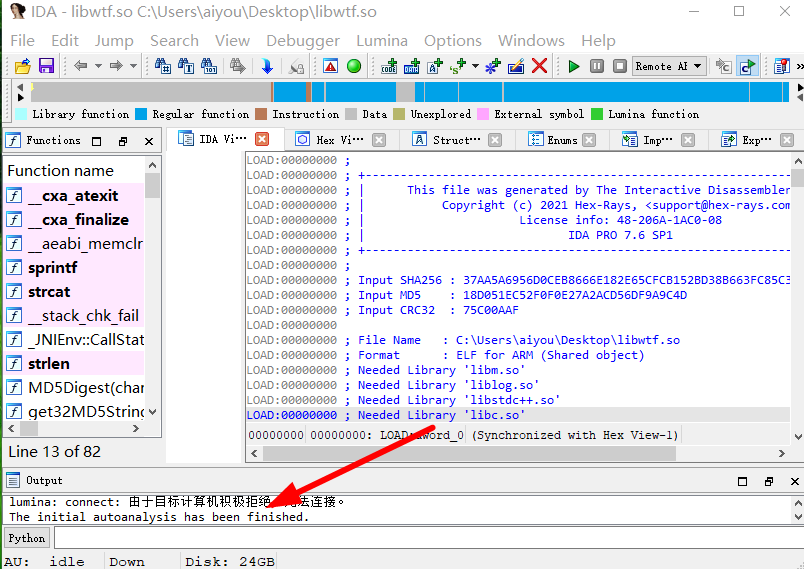

二、找到apk的libwtf.so文件,拖进IDA,出现has been finished,代表该so文件分析完毕

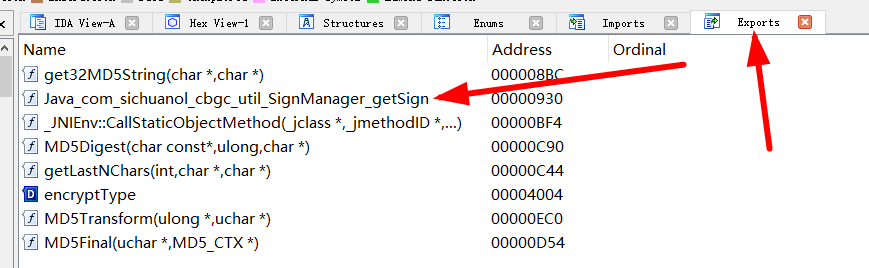

三、查看导出文件,点击选项卡Exports,会看到一个带有getSign的名字,这是so层的命名规则,双击进入

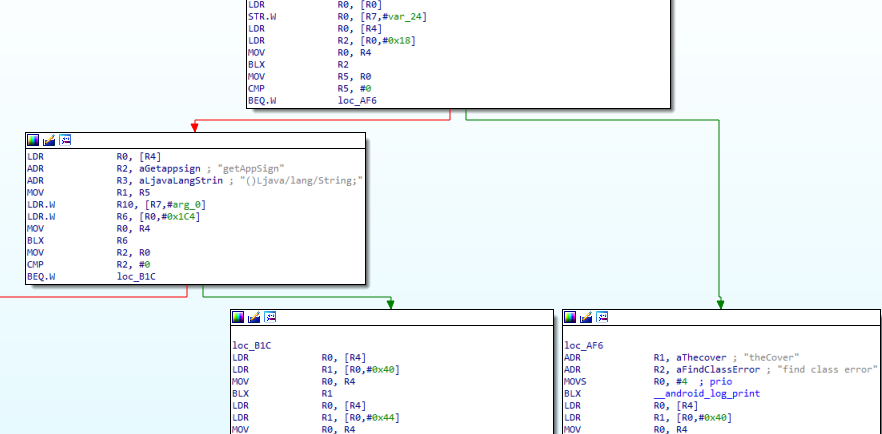

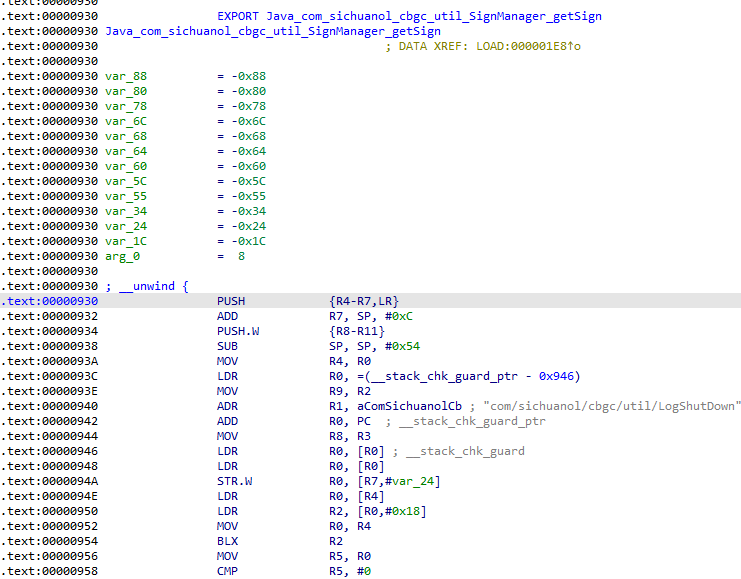

四、进去后看到的是流程图,可以按空格键切换成汇编代码

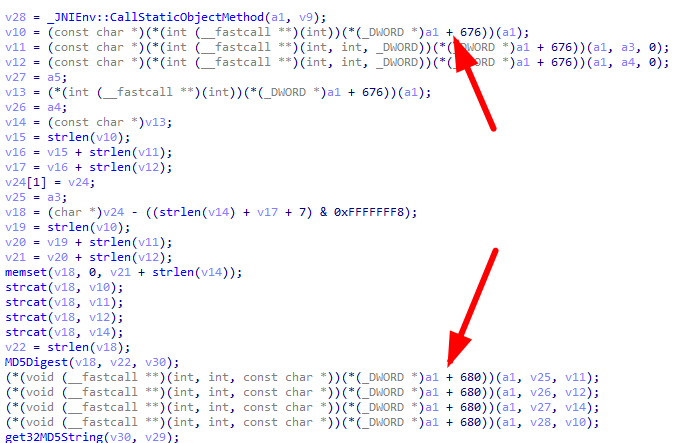

五、汇编代码也看不懂,按F5可以切换到伪C代码

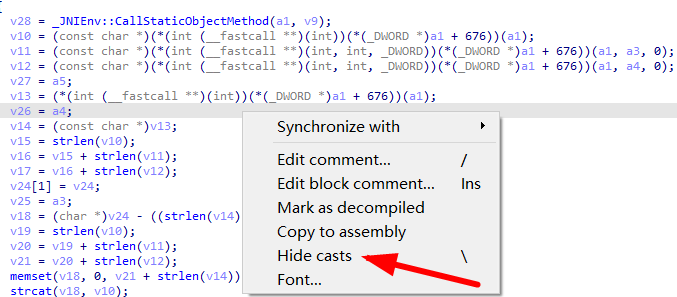

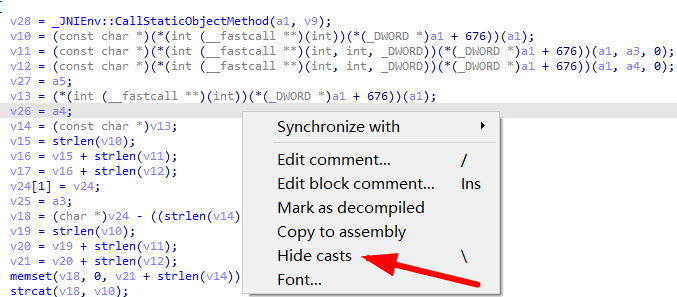

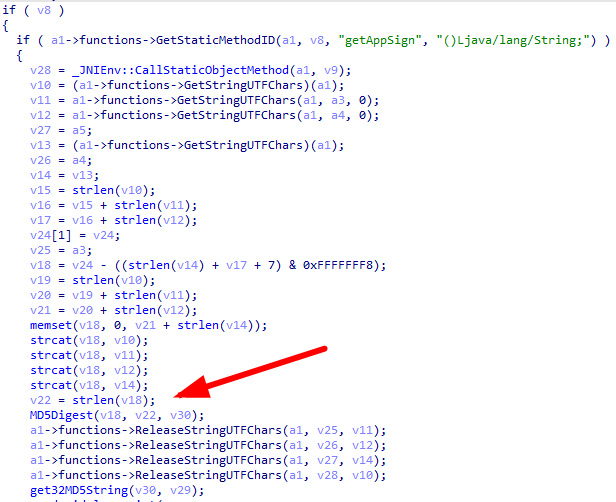

六、右击代码选择Hide casts,可以隐藏那些看着比较乱的指针

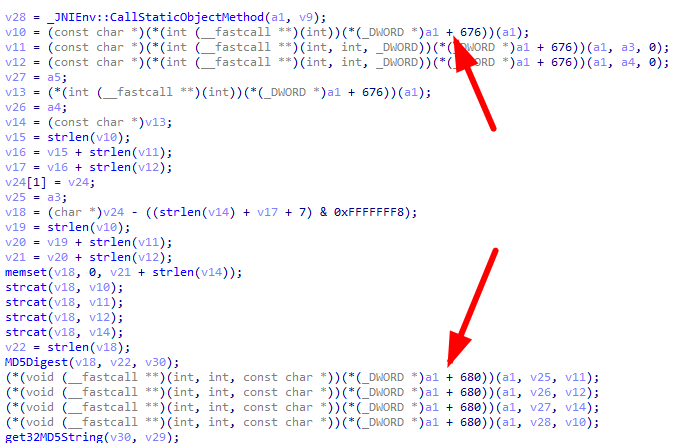

隐藏后

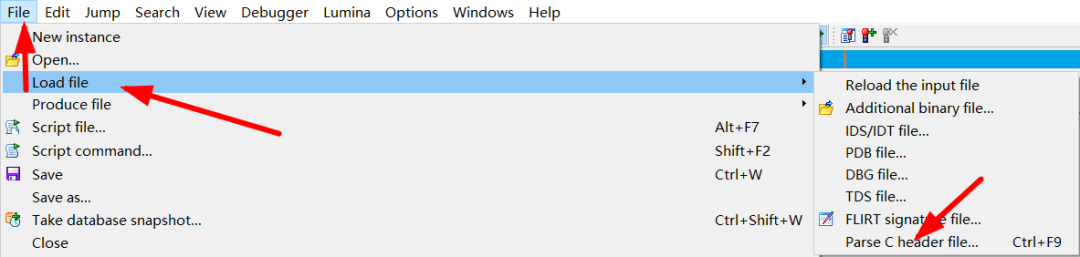

七、加载jin.h文件帮助我们分析代码,点击File--Load file--Parse C header file

八、选择第一个参数,右击,选择Convert to struct *,选择_JNIEnv,点击OK

九、重新查看代码就比较清晰了,整个操作就是对字符串进行MD5加密

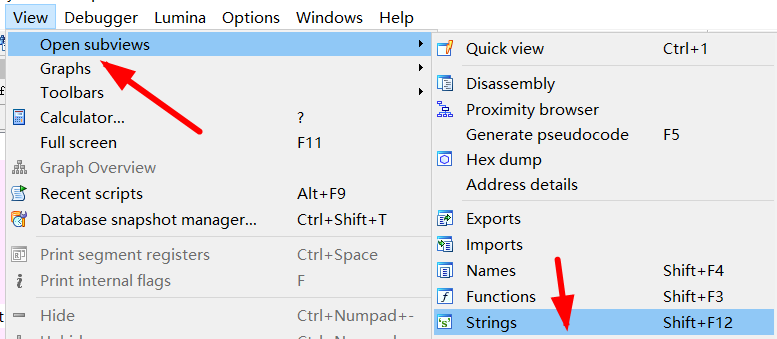

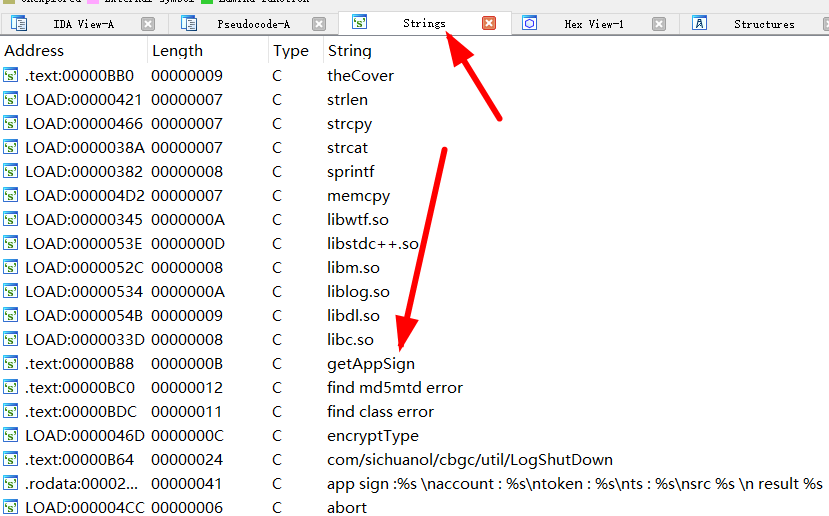

十、查看SO文件中存在的字符串,点击view--Open subviews--Strings

禁止非法,后果自负

相关文章

- 在 Go 里用 CGO?这 7 个问题你要关注!

- 9款优秀的去中心化通讯软件 Matrix 的客户端

- 求职数据分析,项目经验该怎么写

- 在OKR中,我看到了数据驱动业务的未来

- 火山引擎云原生大数据在金融行业的实践

- OpenHarmony富设备移植指南(二)—从postmarketOS获取移植资源

- 《数据成熟度指数》报告:64%的企业领袖认为大多数员工“不懂数据”

- OpenHarmony 小型系统兼容性测试指南

- 肯睿中国(Cloudera):2023年企业数字战略三大趋势预测

- 适用于 Linux 的十大命令行游戏

- GNOME 截图工具的新旧截图方式

- System76 即将推出的 COSMIC 桌面正在酝酿大变化

- 2GB 内存 8GB 存储即可流畅运行,Windows 11 极致精简版系统 Tiny11 发布

- 迎接 ecode:一个即将推出的具有全新图形用户界面框架的现代、轻量级代码编辑器

- loongarch架构介绍(三)—地址翻译

- Go 语言怎么解决编译器错误“err is shadowed during return”?

- 敏捷:可能被开发人员遗忘的部分

- Denodo预测2023年数据管理和分析的未来

- 利用数据推动可持续发展

- 在 Vue3 中实现 React 原生 Hooks(useState、useEffect),深入理解 React Hooks 的