IAM Access Analyzer 更新 – 策略验证

AWS Identity and Access Management (IAM) 是 AWS 的一个重要的基本组成部分。您可以创建 IAM 策略和服务控制策略 (SCP),定义对特定 AWS 服务和资源的所需访问权限级别,然后将策略附加到 IAM 委托人(用户和角色)、用户组或 AWS 资源。随着 IAM 助您实现精细控制,您有责任正确使用它,几乎一直寻求建立最低权限访问。IAM 教程将帮助您了解更多信息,IAM Access Analyzer 将帮助您识别与外部实体共享的资源。我们最近推出了 IAM Access Analyzer 的更新,允许您在部署权限更改之前验证对 S3 存储桶的访问。

新策略验证

今天,我很高兴地宣布,我们正在向 IAM Access Analyzer 添加策略验证。这项强大的新功能将帮助您构建 IAM 策略和 SCP,这些都采用经过时间考验的 AWS 最佳实践。

验证专为开发人员和安全团队而设计,在策略附加到 IAM 委托人之前执行。我们执行了 100 多项检查,每项检查旨在改善您的安全状况并帮助您大规模简化策略管理。每次检查的结果都包括详细信息和具体建议。

您可以从 IAM 控制台中的 JSON 策略编辑器访问验证,也可以通过命令行 (aws accessanalyzer validate-policy) 和您自己的代码 (ValidatePolicy) 进行访问。您可以在 CI/CD 工作流中,使用 CLI 和 API 选项执行编程验证。

在 IAM 控制台中,每当您创建或编辑客户托理的策略时,策略验证都会实时执行,并将结果按严重性进行细分;以下是一些示例:

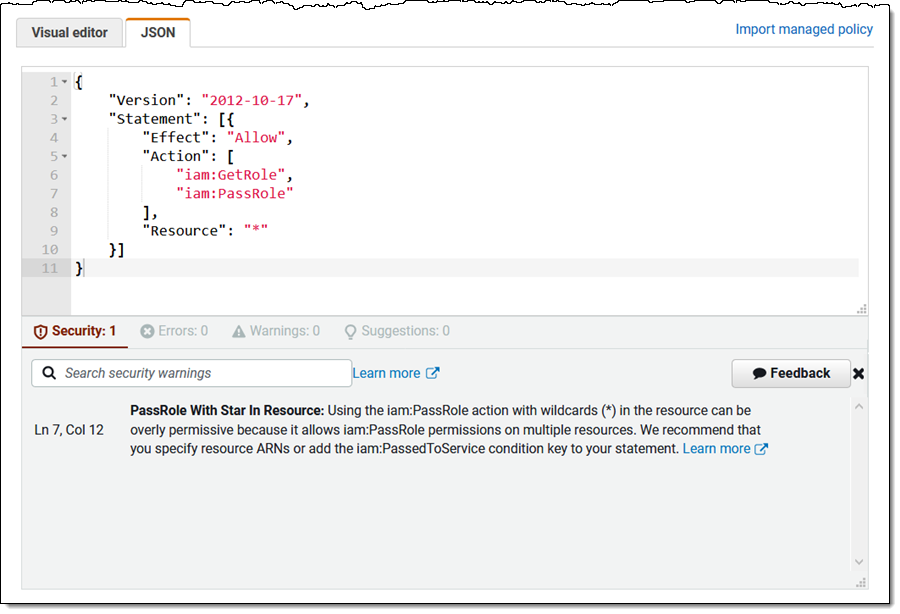

安全 – 过于宽松且可能存在安全风险的策略元素。这包括将 iam:PassRole 与 NotResource 或“*”(wildcard) 作为资源结合使用:

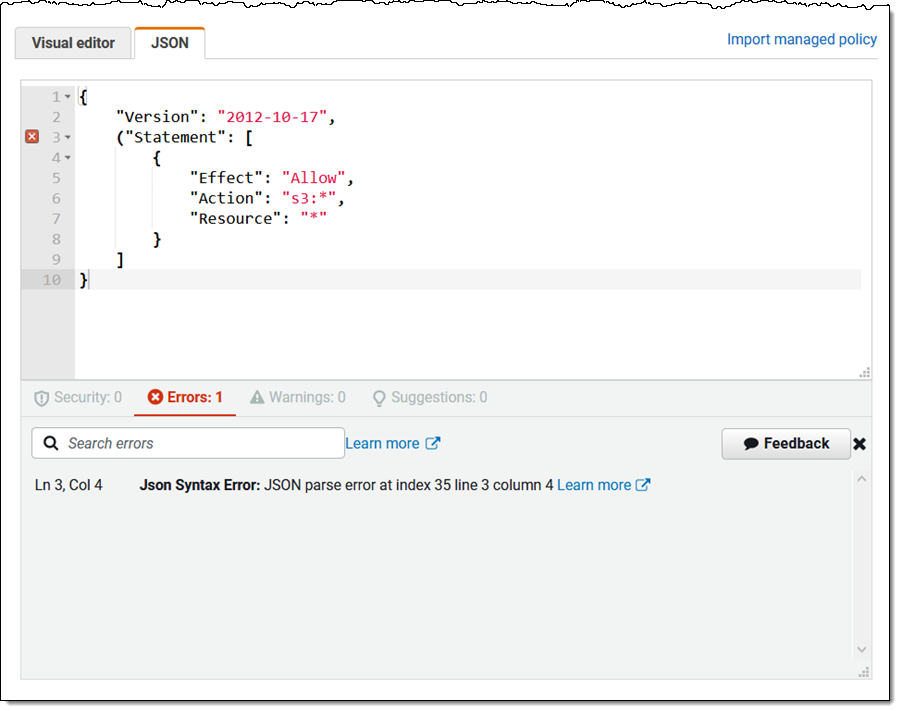

错误 – 阻止策略正常运行的策略元素。这包括许多类型的语法错误、缺少操作、无效的构造等:

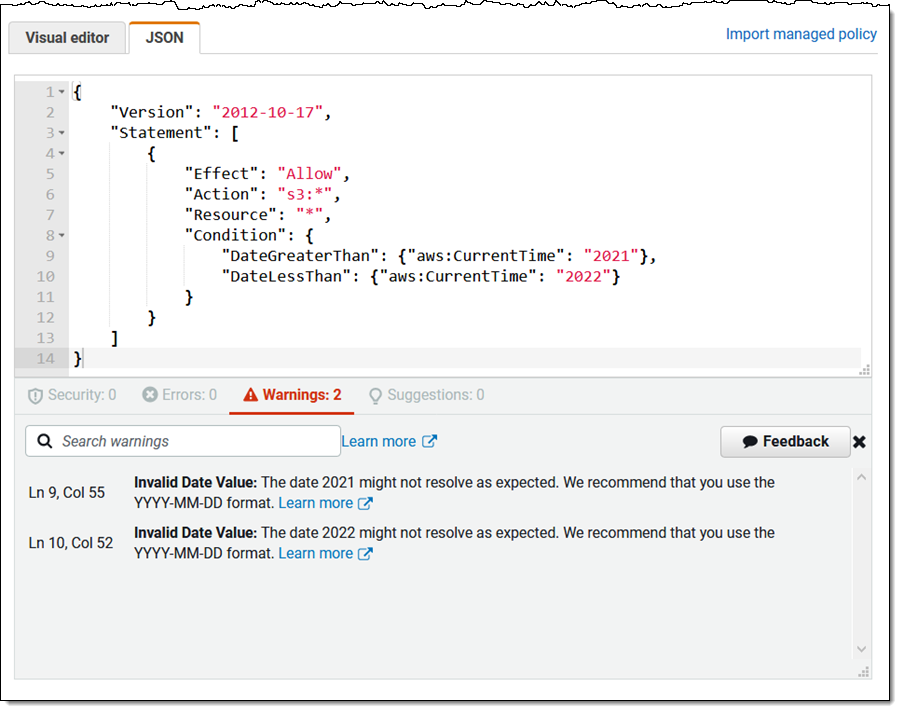

警告 – 不符合 AWS 最佳实践的策略元素,例如对弃用的全局条件密钥或无效用户的引用以及使用不明确的日期:

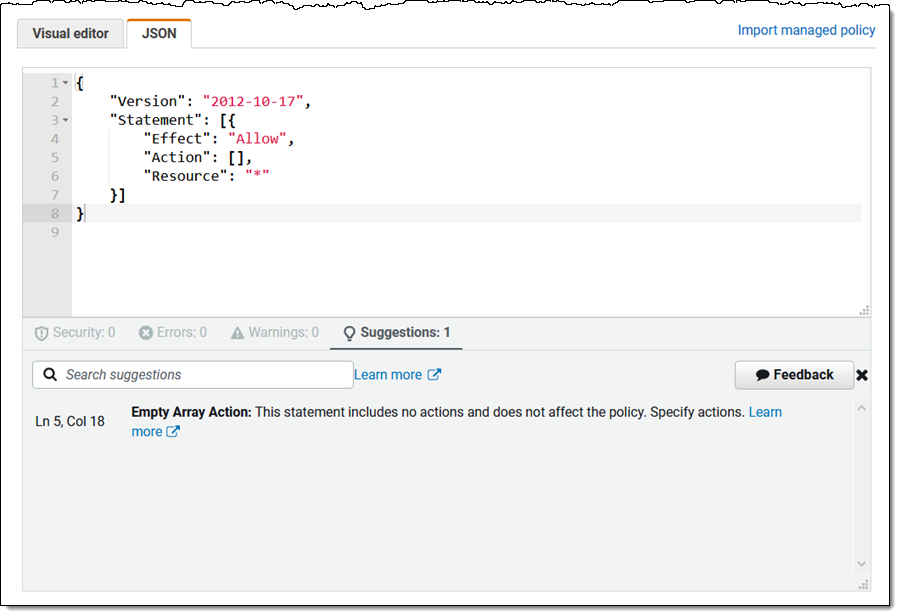

建议 – 缺失、空白或冗余的策略元素:

注意事项

正如我之前指出的那样,我们经过 100 多次检查,才准备推出。我们计划随着时间的推移增加更多内容,欢迎您提供建议。

本着自我探索的 Amazon 精神,我们定期验证 Amazon 托理的 IAM 策略,并适时对其进行微调。我们不时将现有托管策略标记为已弃用,通过电子邮件向客户发出通知,并提供更新的替换。要详细了解我们的流程,请参阅已弃用的 AWS 托管策略。

正如您所知,AWS 已经有多个开源策略提示,其中包括众所周知的来自 Duo Labs 的 Parliament。我们的客户反映,这些工具很有用,但他们需要在编辑策略时处于活动状态的 AWS 原生验证功能。IAM 团队中的一组开发人员对此反馈作出了回应,并从头开始实施了策略验证。

现在,您可以在所有 AWS 区域免费使用此功能。

– Jeff;

相关文章

- Jgit的使用笔记

- 利用Github Action实现Tornadofx/JavaFx打包

- 叹息!GitHub Trending 即将成为历史!

- 微软软了?开源社区讨论炸锅,GitHub CEO 亲自来答

- GitHub Trending 列表频现重复项,前后端都没去重?

- Photoshop Elements 2021版本软件安装教程(mac+windows全版本都有)

- (ps全版本)Photoshop 2020的安装与破解教程(mac+windows全版本都有)

- (ps全版本)Photoshop cc2018的安装与破解教程(mac+windows全版本,包括2023

- 环境搭建:Oracle GoldenGate 大数据迁移到 Redshift/Flat file/Flume/Kafka测试流程

- 每个开发人员都要掌握的:最小 Linux 基础课

- 来撸羊毛了!Windows 环境下 Hexo 博客搭建,并部署到 GitHub Pages

- 超实用!手把手入门 MongoDB:这些坑点请一定远离

- 【GitHub日报】22-10-09 zustand、neovim、webtorrent、express 等4款App今日上新

- 【GitHub日报】22-10-10 brew、minio、vite、seaweedfs、dbeaver 等8款App今日上新

- 【GitHub日报】22-10-11 cobra、grafana、vue、ToolJet、redwood 等13款App今日上新

- Photoshop 2018 下载及安装教程(mac+windows全版本都有,包括最新的2023)

- Photoshop 2017 下载及安装教程(mac+windows全版本都有,包括最新的2023)

- Photoshop 2020 下载及安装教程(mac+windows全版本都有,包括最新的2023)

- Photoshop 2023 资源免费下载(mac+windows全版本都有,包括最新的2023)

- 最新版本Photoshop CC2018软件安装教程(mac+windows全版本都有,包括2023