[西湖论剑2022]Misc-机你太美

2023-04-18 15:23:24 时间

解题过程:

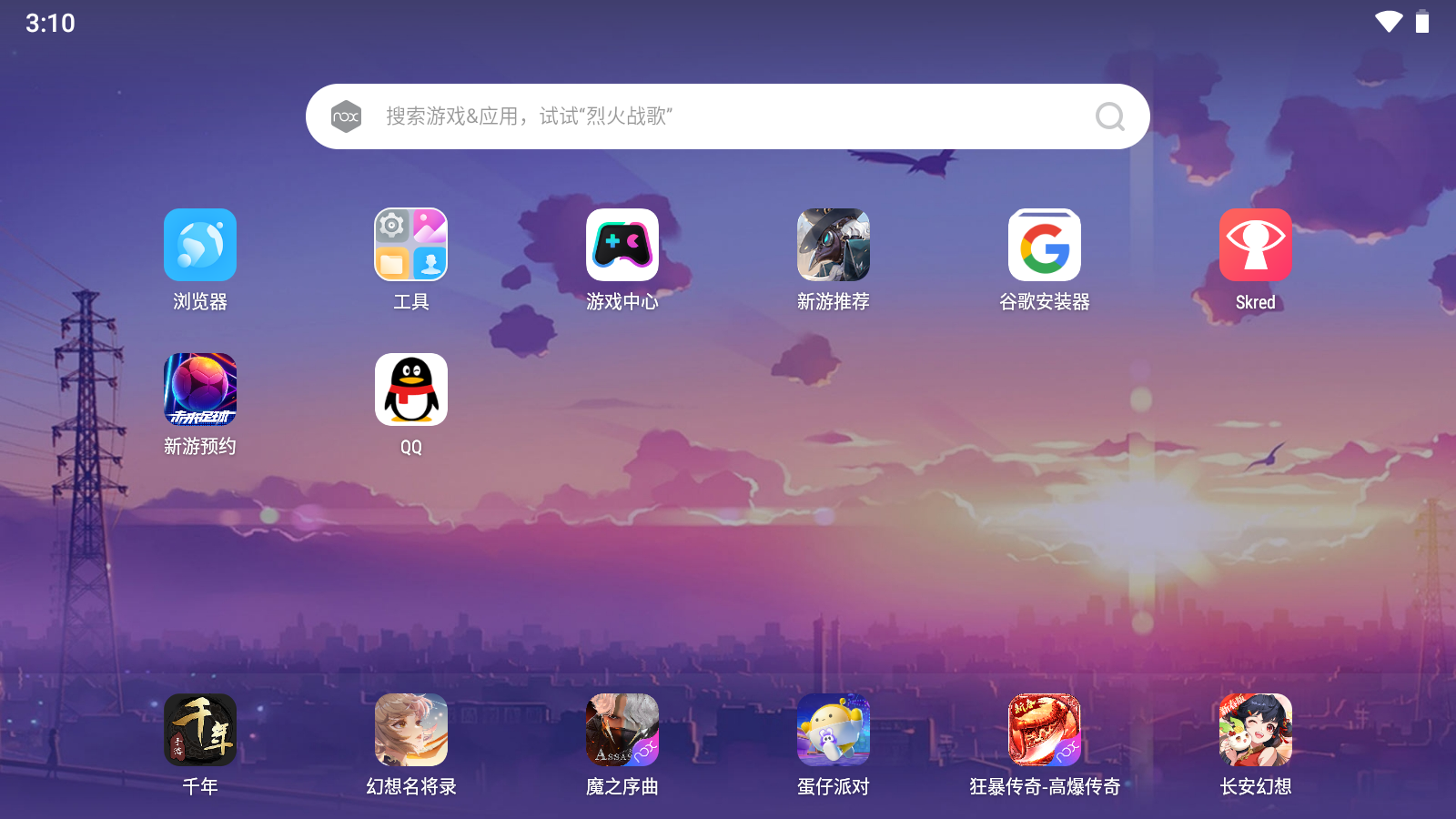

修改文件后缀后,7z解压后,夜神模拟器导入vmdk

删除pin值

参考文章:https://www.cnblogs.com/Zev_Fung/p/14192545.html

删除/data/system/locksettings.db即可

rm /data/system/locksettings.db重启进入,发现安装有QQ和Skred

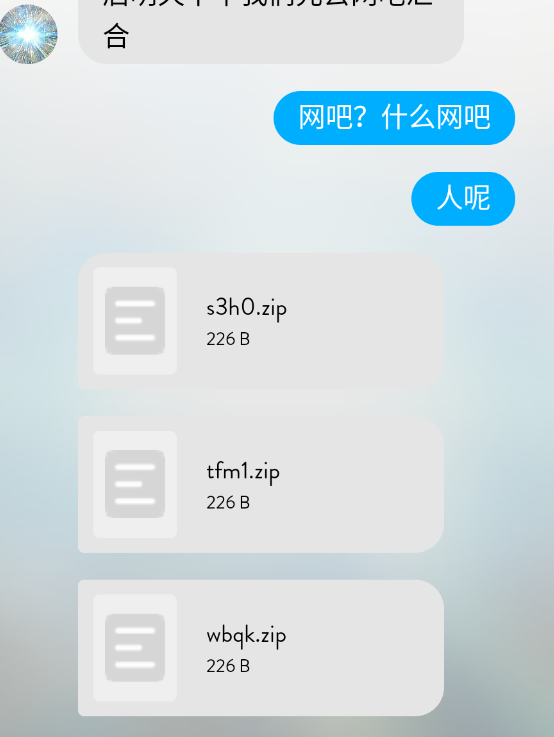

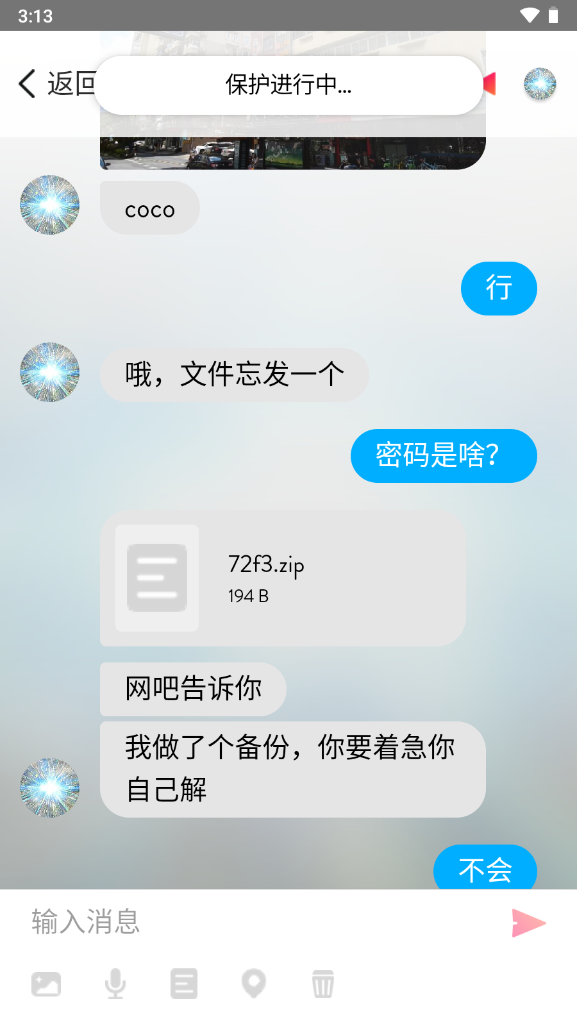

打开Skred发现聊天记录

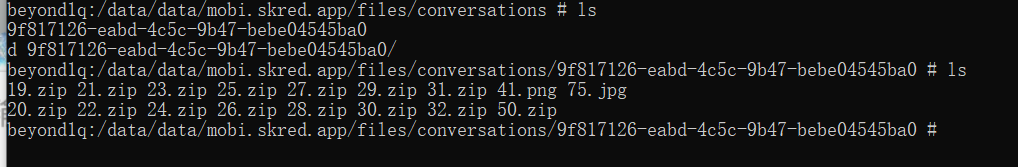

发现聊天记录传输了⽂件,根据skred的存储文件的位置,可以直接定位

/data/data/mobi.skred.app/files/conversations

使⽤adb pull来提取⽂件

adb pull /data/data/mobi.skred.app/files/conversations/9f817126-eabd-4c5c-9b47-bebe04545ba0/50.zip D:桌面CTF西湖论剑2023jntm-updatedasctf其他文件类似操作提取即可

【----帮助网安学习,以下所有学习资料免费领!加vx:yj009991,备注 “博客园” 获取!】

① 网安学习成长路径思维导图

② 60+网安经典常用工具包

③ 100+SRC漏洞分析报告

④ 150+网安攻防实战技术电子书

⑤ 最权威CISSP 认证考试指南+题库

⑥ 超1800页CTF实战技巧手册

⑦ 最新网安大厂面试题合集(含答案)

⑧ APP客户端安全检测指南(安卓+IOS)

解压压缩包发现存在解压密码,可能存在两张图片里,图片可能采取了隐写之类的隐藏信息的方式

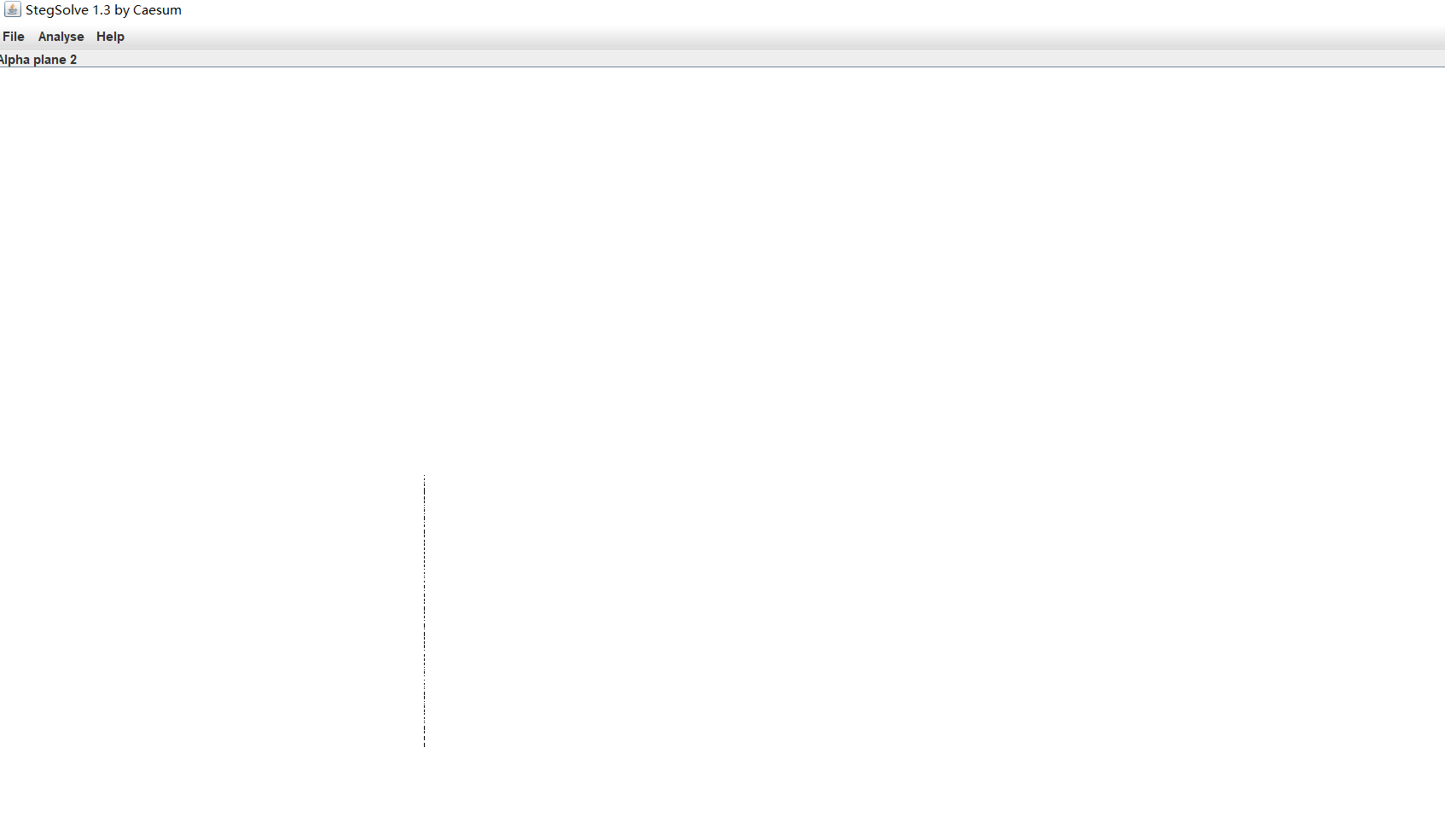

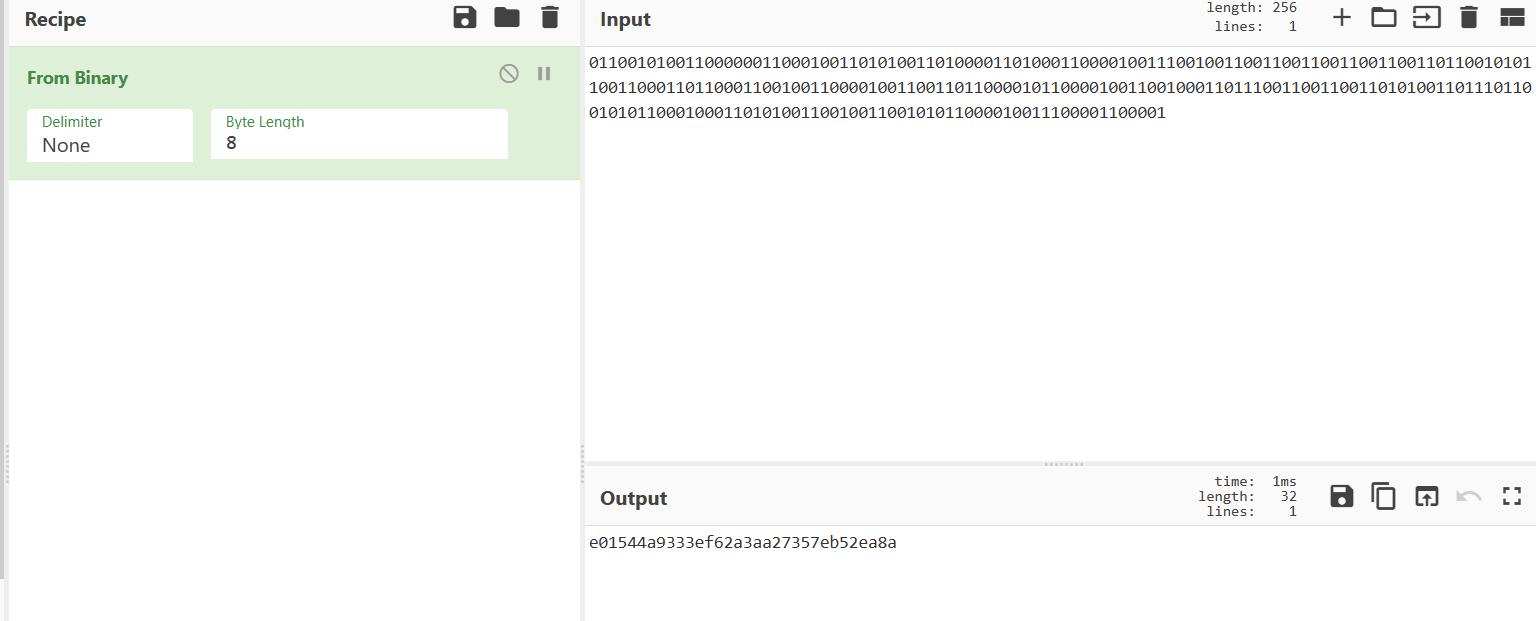

使用stegslove打开45.png,在Alpha plane处发现信息,写脚本提取其二进制信息

from PIL import Image

img = Image.open("45.png")

for i in range(img.width):

for j in range(img.height):

pixl = img.getpixel((m,n))

if(pixl[3] == 255):

print(1,end=')

else:

print(0,end=')

print("_______________")

#0110010100110000001100010011010100110100001101000110000100111001001100110011001100110011011001010110011000110110001100100110000100110011011000010110000100110010001101110011001100110101001101110110010101100010001101010011001001100101011000010011100001100001进行编码转换一下

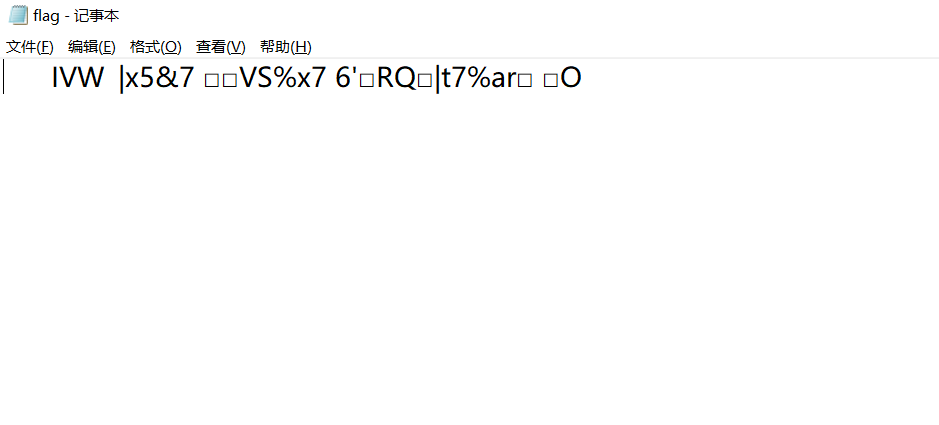

e01544a9333ef62a3aa27357eb52ea8a得到解压密码,解压50.zip,获得一个flag文件,记事本打开为一串乱码,猜测可能是啥加密,信息应该在75.jpg上面

根据赛方放出的hint3:在线exif

试着查看一下75.jpg的exif信息,这里我使用的是EXIF信息查看器 (tuchong.com)

EXIF信息摘要

模式 曝光模式:Aperture-priority AE, 测光模式:Multi-segment, 曝光补偿:0

曝光 光圈:4.0, 快门:1/250秒, ISO200

焦距 50.0 mm (35 mm equivalent: 80.9 mm), 视角:25.1 deg

色彩 白平衡:Auto, 色彩空间:sRGB

File

FileType JPEG

FileTypeExtension jpg

MIMEType image/jpeg

ExifByteOrder Little-endian (Intel, II)

ImageWidth 3888

ImageHeight 2592

EncodingProcess Baseline DCT, Huffman coding

BitsPerSample 8

ColorComponents 3

YCbCrSubSampling YCbCr4:2:2 (2 1)

IFD0

方向 Horizontal (normal)

X分辨率 72

Y分辨率 72

分辨率单位 inches

YCbCr定位 Co-sited

ExifIFD

曝光时间 1/250

光圈值 4.0

曝光程序 Aperture-priority AE

ISO 200

Exif版本 0221

ComponentsConfiguration Y, Cb, Cr, -

快门速度值 1/250

光圈值 4.0

曝光补偿 0

测光模式 Multi-segment

闪光灯 Off, Did not fire

焦距 50.0 mm

用户注释 XOR DASCTF2022

SubSecTime 39

SubSecTime原始 39

SubSecTime数码化 39

Flashpix版本 0100

色彩空间 sRGB

Exif图像宽度 3888

Exif图像高度 2592

焦平面X轴分辨率 4438.356164

焦平面Y轴分辨率 4445.969125

焦平面分辨率单位 inches

CustomRendered Normal

曝光模式 Auto

白平衡 Auto

场景Capture类型 Standard

InteropIFD

Interop索引 R98 - DCF basic file (sRGB)

Interop版本 0100

IFD1

压缩 JPEG (old-style)

X分辨率 72

Y分辨率 72

分辨率单位 inches

缩略图偏移 8412

缩略图长度 19629

ThumbnailImage (Binary data 19629 bytes, use -b option to extract)

Composite

光圈 4.0

图像尺寸 3888x2592

Megapixels 10.1

35mm等效因子 1.6

快门速度 1/250

(最小)模糊圈 0.019 mm

视角 25.1 deg

35mm等效焦距 50.0 mm (35 mm equivalent: 80.9 mm)

超焦距 33.67 m

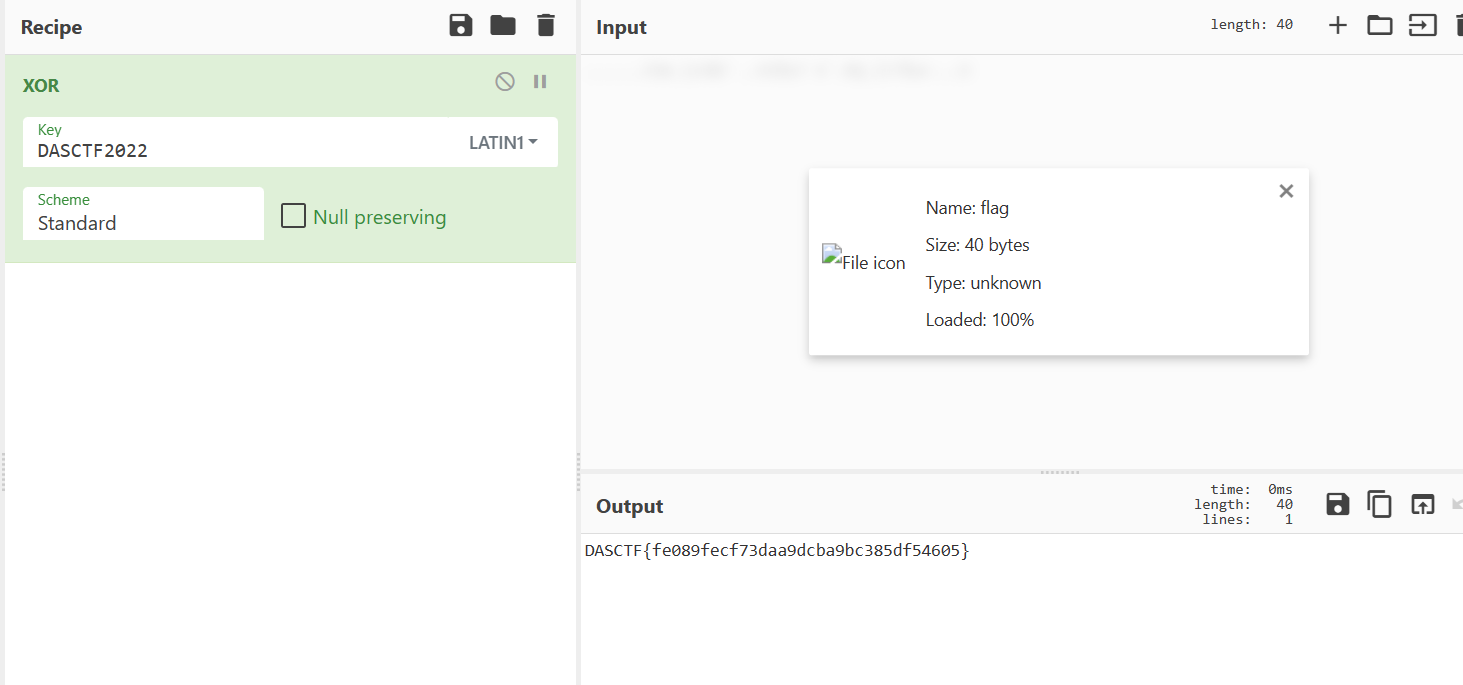

亮度值 11.0可以看到用户注释为XOR DASCTF2022

对flag文件进行XOR

获得flag:DASCTF{fe089fecf73daa9dcba9bc385df54605}

更多靶场实验练习、网安学习资料,请点击这里>>

相关文章

- 【技术种草】cdn+轻量服务器+hugo=让博客“云原生”一下

- CLB运维&运营最佳实践 ---访问日志大洞察

- vnc方式登陆服务器

- 轻松学排序算法:眼睛直观感受几种常用排序算法

- 十二个经典的大数据项目

- 为什么使用 CDN 内容分发网络?

- 大数据——大数据默认端口号列表

- Weld 1.1.5.Final,JSR-299 的框架

- JavaFX 2012:彻底开源

- 提升as3程序性能的十大要点

- 通过凸面几何学进行独立于边际的在线多类学习

- 利用行动影响的规律性和部分已知的模型进行离线强化学习

- ModelLight:基于模型的交通信号控制的元强化学习

- 浅谈Visual Source Safe项目分支

- 基于先验知识的递归卡尔曼滤波的代理人联合状态和输入估计

- 结合网络结构和非线性恢复来提高声誉评估的性能

- 最佳实践丨云开发CloudBase多环境管理实践

- TimeVAE:用于生成多变量时间序列的变异自动编码器

- 具有线性阈值激活的神经网络:结构和算法

- 内网渗透之横向移动 -- 从域外向域内进行密码喷洒攻击